Microsoft pede que administradores apliquem patchs do Exchange urgente. Exchange local deve ser atualizado aplicando a atualização cumulativa mais recente.

A Microsoft pediu aos clientes hoje que mantenham seus servidores Exchange locais atualizados, aplicando a atualização cumulativa (CU – Cumulative Update) mais recente para tê-los sempre prontos para implantar uma atualização de segurança de emergência.

Redmond diz que o processo de atualização do servidor Exchange é “direto” (algo com o qual muitos administradores podem discordar) e recomenda sempre executar o script Exchange Server Health Checker após instalar as atualizações.

Isso ajuda a detectar problemas de configuração comuns conhecidos por causar problemas de desempenho ou problemas que podem ser corrigidos com uma simples alteração de configuração do Exchange Environment. Se encontrar algum problema, o script fornecerá links para artigos com orientação passo a passo para quaisquer tarefas manuais adicionais que precisem ser executadas.

“Para defender seus servidores Exchange contra ataques que exploram vulnerabilidades conhecidas, você deve instalar o CU suportado mais recente (no momento da redação deste documento, CU12 para Exchange Server 2019 , CU23 para Exchange Server 2016 e CU23 para Exchange Server 2013 ) e o SU (Security Update) mais recente ( no momento em que este livro foi escrito, o SU de janeiro de 2023 )“, disse a equipe do Exchange .

“As CUs e SUs do Exchange Server são cumulativas, portanto, você só precisa instalar a mais recente disponível. Instale a CU mais recente e verifique se alguma SUs foi lançada depois que a CU foi lançada. Em caso afirmativo, instale a SU mais recente (mais recente).“

A Microsoft também pediu aos administradores do Exchange que fornecessem informações sobre como o processo de atualização do Exchange Server poderia ser melhorado por meio de uma “pesquisa de experiência de atualização”.

“O objetivo desta pesquisa é entender suas experiências de atualização cumulativa (CU) e atualização de segurança (SU) do Exchange Server para que possamos procurar maneiras de melhorar as experiências e ajudá-lo a manter seus servidores atualizados”, diz a empresa .

“As informações coletadas nesta pesquisa serão usadas apenas pela equipe de engenharia do Exchange Server na Microsoft e apenas para melhorar as experiências de atualização.“

Os objetivos de alguns agentes de ameaças ao direcionar os servidores Exchange incluem obter acesso a informações confidenciais nas caixas de correio dos usuários, o catálogo de endereços da empresa, o que ajudaria a tornar os ataques de engenharia social mais eficazes e o Active Directory das organizações e os ambientes de nuvem conectados.

Infelizmente, os servidores Exchange são alvos muito procurados, como evidenciado pelos esforços do grupo de cibercrime FIN7 para criar uma plataforma personalizada de ataque automático chamada Checkmarks, projetada especificamente para ajudar a violar os servidores Exchange .

A nova plataforma do FIN7 já foi usada para invadir as redes de 8.147 empresas (a maioria delas localizada nos Estados Unidos) depois de escanear mais de 1,8 milhão de alvos, de acordo com a empresa de inteligência de ameaças Prodaft.

Dezenas de milhares de servidores Exchange esperando para serem protegidos

O aviso de hoje vem depois que a Microsoft também pediu aos administradores que corrigissem continuamente os servidores locais do Exchange depois de emitir atualizações de segurança fora de banda de emergência para resolver as vulnerabilidades do ProxyLogon que foram exploradas em ataques dois meses antes do lançamento dos patches oficiais.

Pelo menos dez grupos de hackers estavam usando exploits ProxyLogon em março de 2021 para vários propósitos, sendo um deles um grupo de ameaças patrocinado pela China rastreado pela Microsoft como Hafnium .

Para mostrar o grande número de organizações expostas a esses ataques, o Instituto Holandês para Divulgação de Vulnerabilidades (DIVD) encontrou 46.000 servidores sem patches contra os bugs do ProxyLogon uma semana depois que a Microsoft lançou atualizações de segurança.

Mais recentemente, em novembro de 2022, a Microsoft corrigiu outro conjunto de bugs do Exchange, conhecido como ProxyNotShell, que permite escalonamento de privilégios e execução remota de código em servidores comprometidos, dois meses após a primeira detecção de exploração em estado selvagem .

A exploração de prova de conceito (PoC) que os invasores usaram para backdoor dos servidores Exchange foi lançada online uma semana após a emissão das atualizações de segurança do ProxyNotShell.

Por último, mas não menos importante, a CISA ordenou que as agências federais corrigissem um bug do Microsoft Exchange apelidado de OWASSRF e abusado pela gangue Play ransomware como um dia zero para ignorar as mitigações de reescrita de URL do ProxyNotShell em servidores não corrigidos pertencentes ao provedor de computação em nuvem Rackspace, com sede no Texas.

Isso mostra ainda mais a importância de seguir o conselho da Microsoft para implantar as UCs com suporte mais recentes em todos os servidores locais do Exchange, pois as medidas de mitigação por si só não protegem necessariamente contra invasores motivados e com bons recursos, pois fornecem apenas proteção temporária.

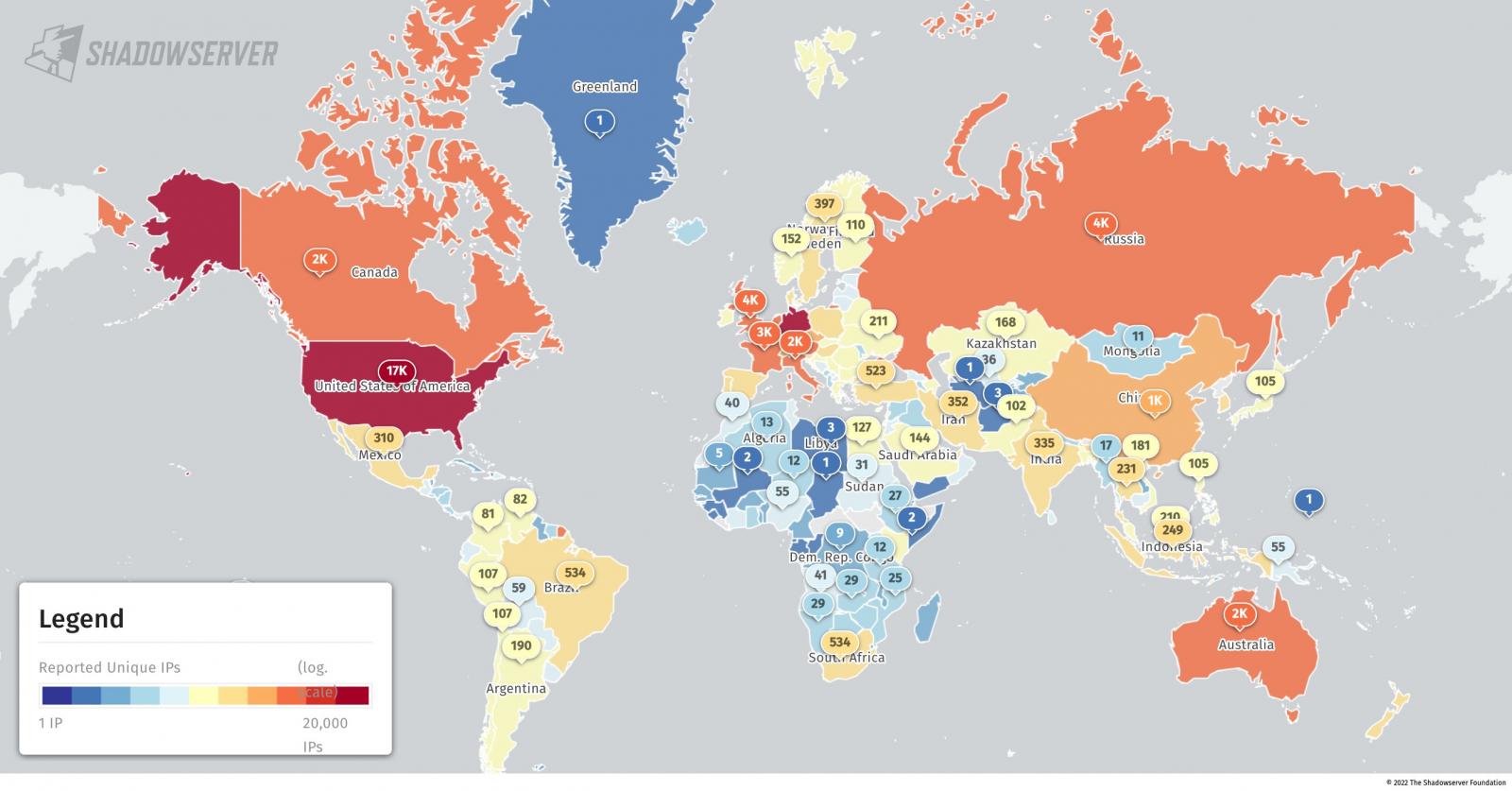

Para colocar as coisas em perspectiva, no início deste mês, pesquisadores de segurança da Shadowserver Foundation descobriram que mais de 60.000 servidores Microsoft Exchange expostos online ainda estão vulneráveis a ataques que aproveitam explorações ProxyNotShell visando a vulnerabilidade de execução remota de código (RCE) CVE-2022-41082.

Para piorar as coisas, uma pesquisa no Shodan mostra um número considerável de servidores Exchange expostos online, com milhares ainda esperando para serem protegidos contra ataques direcionados às falhas ProxyShell e ProxyLogon, algumas das vulnerabilidades mais exploradas de 2021 .

Fonte: BleepingComputerVeja também:

- Ciberguerra na nuvem: como os ataques DDoS foram mitigados em 2022

- Pesquisa revela que 7 em cada 10 empresas pagam por ferramentas de IDM e não usam

- Maior evento sobre monitoramento da América Latina será realizado no Brasil em 2023

- Sistemas de segurança antigos podem ser alvo de ciberataques

- Apple corrige vulnerabilidade do iOS explorada em iPhones antigos

- Zendesk hackeado após funcionários caírem em ataque de phishing

- Sete passos para a criação de um plano de contingência

- Hackers usam anexos do Microsoft OneNote para espalhar malware

- Violação T-Mobile: episódio reforça a importância da proteção das APIs

- 19.000 roteadores Cisco expostos

- Mundo corre risco de uma catástrofe cibernética em dois anos

- Android 13: o que é preciso saber para ter mais segurança dos seus dados

Be the first to comment