Malware DCRat se disfarça de Adobe para roubar dados e enganar usuários

ESET identifica campanha de e-mails maliciosos que usa um falso instalador do software oficial para espalhar trojan capaz de espionar vítimas e roubar informações

A ESET, empresa líder em detecção proativa de ameaças, identificou uma nova campanha cibernética que utiliza e-mails falsos para distribuir o trojan DCRat, um tipo de malware projetado para espionar usuários e roubar dados sensíveis. O golpe vem sendo aplicado principalmente em países como Colômbia e Equador.

Os cibercriminosos enviam mensagens com anexos compactados que parecem comunicações oficiais, como notificações judiciais, e que contêm um arquivo disfarçado de aplicativo legítimo da Adobe. Ao abrir o anexo, o usuário instala sem saber um malware que se conecta a servidores controlados pelos atacantes e dá a eles acesso total ao computador da vítima.

Uma vez ativo, o DCRat permite que os criminosos capturem imagens da tela e da webcam, registrem tudo o que é digitado, roubem senhas armazenadas em navegadores, executem comandos remotamente e até se mantenham escondidos no sistema mesmo após reinicializações. “Trata-se de uma campanha que combina engenharia social e técnicas avançadas para enganar o usuário e se manter oculta pelo maior tempo possível”, explica Martina López, pesquisadora de segurança da informação da ESET América Latina. “Ao se passar por um programa conhecido, como o Adobe, os criminosos exploram a confiança das vítimas e aceleram a infecção”, explica a especialista.

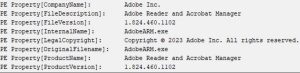

Metadados do arquivo analisado. A ameaça apresenta campos configurados para simular uma aplicação da Adobe.

O malware, que é uma variante do AsyncRAT, também implementa outras técnicas de evasão, como a desativação de componentes do AMSI e o ETW patching, que desativam as funções de segurança responsáveis por detectar e registrar comportamentos maliciosos. Segundo a ESET, o arquivo utilizado no ataque exibe metadados adulterados para parecer legítimo, mas a ausência de assinatura digital válida denuncia a fraude.

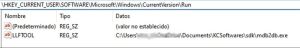

Função do payload responsável por coletar as informações de identificação da vítima. É assim que o DCRat envia os dados básicos ao servidor de comando e controle (C&C).

A ESET ressalta que a técnica de adulteração de metadados pode enganar usuários menos atentos, pois o executável passa a exibir campos que simulam uma aplicação legítima. “Além da atenção, o uso de temas que geram urgência nas vítimas, como documentos judiciais, por exemplo, são iscas ideais para que os atacantes consigam que o malware seja executado pelas vítimas”, comenta López.

Para evitar sofrer esse tipo de golpe, a ESET recomenda nunca abrir anexos de e-mails não solicitados, verificar se o remetente é confiável, manter o sistema e os programas atualizados e instalar soluções de segurança com detecção comportamental. Em empresas, o ideal é combinar essas medidas com políticas de privilégio mínimo e planos de resposta a incidentes testados.

Fonte ESET

Veja também:

- Cinco falhas cotidianas que abrem caminho para ataques cibernéticos

- A saúde como alvo estratégico de ataques cibernéticos

- Funcionários colam regularmente segredos da empresa no ChatGPT

- Falta de atualização no Windows deixa empresas vulneráveis ao malware PipeMagic

- Check Point Software destaca nova era na integração de profissionais terceirizados

- Programando com IA: quando o atalho compromete a segurança

- Palo Alto Networks alerta sobre a nova era das ameaças digitais

- O potencial e os riscos da Inteligência Artificial

- Falha no copiloto do Microsoft 365 permite que hackers roubem dados confidenciais

- Privacidade em pauta: o iPhone como exemplo da mudança de cenário

- Pesquisa inédita aponta anseios e dúvidas no uso da IA

- Ataques impulsionados por IA dificultam proteção

Be the first to comment