Mais de 300.000 firewalls Fortinet vulneráveis ao bug crítico do FortiOS RCE.

Centenas de milhares de firewalls FortiGate estão vulneráveis a um problema crítico de segurança identificado como CVE-2023-27997, quase um mês depois que a Fortinet lançou uma atualização que resolve o problema.

A vulnerabilidade é uma execução remota de código com uma pontuação de gravidade de 9,8 em 10, resultante de um problema de estouro de buffer baseado em heap no FortiOS, o sistema operacional que conecta todos os componentes de rede Fortinet para integrá-los à plataforma Security Fabric do fornecedor.

CVE-2023-27997 é explorável e permite que um invasor não autenticado execute código remotamente em dispositivos vulneráveis com a interface SSL VPN exposta na web. Em um comunicado em meados de junho, o fornecedor alertou que o problema pode ter sido explorado em ataques .

A Fortinet abordou a vulnerabilidade em 11 de junho antes de divulgá-la publicamente, lançando as versões de firmware FortiOS 6.0.17, 6.2.15, 6.4.13, 7.0.12 e 7.2.5.

A empresa de soluções de segurança ofensiva Bishop Fox informou na sexta-feira que, apesar das chamadas para correção, mais de 300.000 dispositivos de firewall FortiGate ainda estão vulneráveis a ataques e acessíveis pela Internet pública.

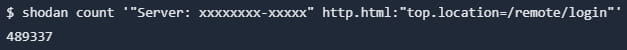

Os pesquisadores da Bishop Fox usaram o mecanismo de busca Shodan para encontrar dispositivos que responderam de uma maneira que indicava uma interface SSL VPN exposta. Eles conseguiram isso procurando dispositivos que retornaram um cabeçalho de resposta HTTP específico.

Eles filtraram os resultados para aqueles que redirecionaram para ‘/remote/login’, uma indicação clara de uma interface SSL VPN exposta.

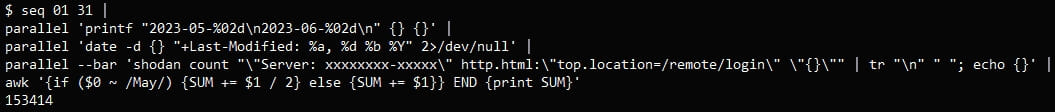

A consulta acima mostrou 489.337 dispositivos, mas nem todos eram vulneráveis ao CVE-2023-27997, também conhecido como Xortigate. Investigando mais, os pesquisadores descobriram que 153.414 dos dispositivos descobertos foram atualizados para uma versão segura do FortiOS.

Isso significa que cerca de 335.900 dos firewalls FortiGate acessíveis pela Web são vulneráveis a ataques, um número significativamente maior do que a estimativa recente de 250.000 com base em outras consultas menos precisas, dizem os pesquisadores da Bishop Fox.

Outra descoberta que os pesquisadores da Bishop Fox fizeram foi que muitos dos dispositivos FortiGate expostos não receberam uma atualização nos últimos oito anos, alguns deles executando o FortiOS 6, que chegou ao fim do suporte no ano passado em 29 de setembro.

Esses dispositivos são vulneráveis a várias falhas de gravidade crítica que têm código de exploração de prova de conceito disponível publicamente.

Para demonstrar que o CVE-2023-27997 pode ser usado para executar código remotamente em dispositivos vulneráveis, Bishop Fox criou um exploit que permite “esmagar a pilha, conectar-se novamente a um servidor controlado pelo invasor, baixar um binário BusyBox e abrir um shell interativo .“

fonte: Bishop Fox

“Esta exploração segue de perto as etapas detalhadas na postagem original do blog da Lexfo […] e é executada em aproximadamente um segundo, o que é significativamente mais rápido do que o vídeo de demonstração em um dispositivo de 64 bits mostrado pela Lexfo”, observa Bishop Fox em seu relatório .

Fonte: BleepingComputerVeja também:

- Compreendendo os controles criptográficos na segurança da informação

- Grafana adverte sobre bypass crítico de autenticação

- Proteção de dados: 83% das empresas de saúde devem aumentar os investimentos

- Como prevenir incidentes de dados pessoais no mercado financeiro?

- Qual é a diferença: Vulnerability Scan x Pen Test

- O seguro cibernético é mesmo necessário?

- ESG+T: Cibersegurança precisa participar das decisões

- ASUS alerta para correção de vulnerabilidades críticas

- Violação de dados envolvendo PWC cresce

- Brasil é o 4º no ranking dos países com mais APIs no mundo, mas proteção contra hackers ainda é desafio

- Cibersegurança: agilidade sim. Mas com visibilidade

- Solicitação de CPF nas farmácias: um risco para os titulares e para as próprias empresas

1 Trackback / Pingback