O malware furtivo ‘Magic Packet’ tem como alvo os gateways de VPN da Juniper.

Uma campanha maliciosa tem como alvo específico os dispositivos de borda da Juniper, muitos atuando como gateways de VPN, com malware apelidado de J-magic que inicia um shell reverso somente se detectar um “pacote mágico” no tráfego de rede.

Os ataques J-magic parecem ter como alvo organizações nos setores de semicondutores, energia, manufatura (naval, painéis solares, maquinário pesado) e TI.

Casca reversa protegida contra desafios

O malware J-magic é uma variante personalizada do backdoor cd00r disponível publicamente – uma prova de conceito que permanece silenciosa e monitora passivamente o tráfego de rede para um pacote específico antes de abrir um canal de comunicação com o invasor.

De acordo com pesquisadores do Black Lotus Labs, braço de pesquisa e operações de ameaças da Lumen, a campanha J-magic esteve ativa entre meados de 2023 e pelo menos meados de 2024 e foi orquestrada para “baixa detecção e acesso de longo prazo”.

Com base na telemetria disponível, os pesquisadores dizem que cerca de metade dos dispositivos visados pareciam configurados como um gateway de rede privada virtual para sua organização.

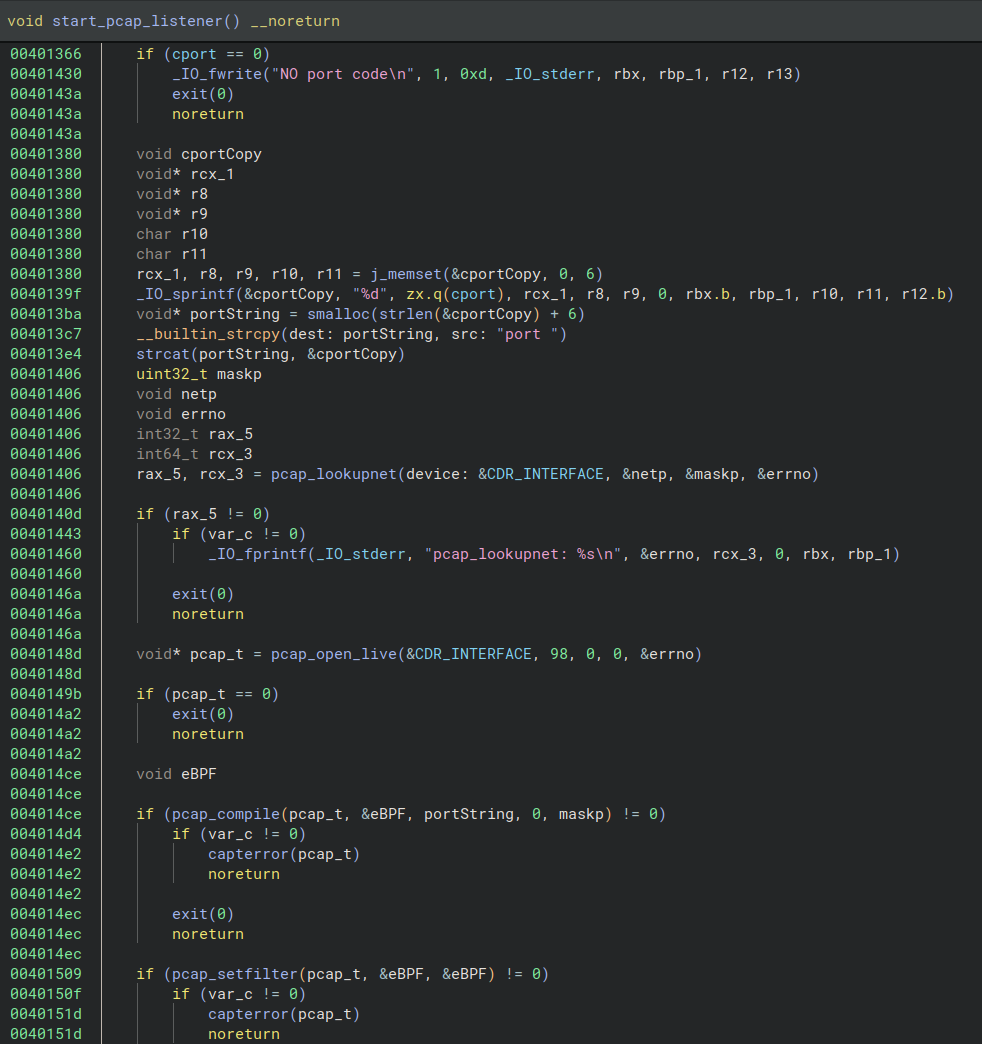

Da mesma forma que o cd00r, o J-magic observa o tráfego TCP em busca de um pacote com características específicas – “pacote mágico” – enviado pelo invasor. Ele faz isso criando um filtro eBPF na interface e na porta especificadas como um argumento de linha de comando quando executado.

fonte: Black Lotus Labs

Os pesquisadores do Black Lotus Labs dizem que o malware verifica vários campos e deslocamentos em busca de pistas que indiquem o pacote correto de um endereço IP remoto.

J-magic procura cinco condições e se um pacote atender a uma delas, ele gera um shell reverso. No entanto, o remetente deve resolver um desafio antes de obter acesso ao dispositivo comprometido.

J-magic: Black Lotus Labs

O IP remoto recebe uma string alfanumérica aleatória de cinco caracteres criptografada com uma chave RSA pública codificada. Se a resposta recebida não for igual à string original, a conexão será fechada.

Embora a atividade compartilhe semelhanças técnicas com o malware SeaSpy, também baseado no backdoor cd00r, algumas diferenças dificultam o estabelecimento de uma conexão entre as duas campanhas.

Os dois malwares procuram cinco condições mágicas diferentes. Além disso, o J-magic incluiu um certificado que foi usado no segundo processo de verificação que forneceu acesso ao shell.

Os pesquisadores dizem que, com base nessas descobertas, eles “têm baixa confiança na correlação [da J-magic] com a família SeaSpy”.

O backdoor SeaSpy foi plantado no Barracuda Email Security Gateways depois que os agentes de ameaças chineses exploraram o CVE-2023-2868 como uma vulnerabilidade de dia zero desde pelo menos outubro de 2022.

O agente de ameaças por trás do SeaSpy, rastreado internamente pela Mandiant como UNC4841, violou servidores de e-mail de agências governamentais dos EUA.

Os pesquisadores da Black Lotus Labs acreditam que a campanha J-magic com foco nos roteadores da Juniper mostra que o uso desse tipo de malware está se tornando cada vez mais uma tendência.

Ao visar roteadores de nível empresarial com malware de “pacote mágico”, os agentes de ameaças podem permanecer indetectáveis por períodos mais longos, pois esses dispositivos raramente são desligados e ligados, o malware reside na memória e esses dispositivos geralmente não possuem ferramentas de monitoramento baseadas em host.

Fonte: BleepingComputer

Veja também:

- Você ainda vai usar os gêmeos digitais

- IA e cibersegurança: revolução e os riscos em 2025

- Serviços do Bitbucket “fora do ar” mundialmente

- 7 preocupações essenciais de cibersegurança para 2025

- Mais de 660.000 servidores Rsync expostos a ataques de execução de código

- MikroTik usa registros DNS SPF mal configurados para espalhar malware

- Falhas críticas do SAP NetWeaver permitem acesso ao sistema

- Vulnerabilidade macOS permite ignorar a proteção de integridade da Apple

- CISA alerta sobre a segunda vulnerabilidade do BeyondTrust explorada em ataques

- Fortinet confirma nova exploração de dia zero

- Chrome 132 Patches 16 Vulnerabilidades

- Importância da Segurança para a Proteção de Dados

Be the first to comment