Lista de vulnerabilidades abusadas por gangues de ransomware incluir falhas em mais de uma dezena de fornecedores de software e hardware.

Segundo o BleepingCoputer pesquisadores de segurança estão compilando uma lista de vulnerabilidades que gangues de ransomware e suas afiliadas estão usando como acesso inicial às redes das vítimas para violação.

Tudo isso começou com uma chamada à ação feita por Allan Liska , membro da CSIRT (equipe de resposta a incidentes de segurança em computadores) da Recorded Future, no Twitter.

Desde então, com a ajuda de vários outros colaboradores que se juntaram a seus esforços, a lista cresceu rapidamente para incluir falhas de segurança encontradas em produtos de mais de uma dezena de fornecedores de software e hardware diferentes.

Embora esses bugs tenham sido ou ainda sejam explorados por um grupo de ransomware ou outro em ataques anteriores e em andamento, a lista também foi expandida para incluir falhas exploradas ativamente, como explicou o pesquisador de segurança Pancak3 na publicação de 17 de setembro.

A lista vem na forma de um diagrama que fornece aos defensores um ponto de partida para proteger sua infraestrutura de rede contra ataques de ransomware recebidos.

Vulnerabilidades visadas por grupos de ransomware em 2021

Somente neste ano, grupos de ransomware e afiliados adicionaram várias explorações ao seu arsenal, visando vulnerabilidades exploradas ativamente.

Por exemplo, um número não divulgado de afiliados de ransomware-as-a-service começou a usar exploits RCE visando a vulnerabilidade MSHTML do Windows recentemente corrigida (CVE-2021-40444).

No início de setembro, o Conti ransomware também começou a ter como alvo os servidores Microsoft Exchange, violando redes corporativas usando explorações de vulnerabilidade ProxyShell (CVE-2021-34473, CVE-2021-34523, CVE-2021-31207).

Em agosto, a LockFile começou a alavancar o método de ataque de retransmissão PetitPotam NTLM (CVE-2021-36942) para assumir o domínio do Windows em todo o mundo, Magniber entrou no trem de exploração PrintNightmare (CVE-2021-34527) e eCh0raix foi detectado visando tanto QNAP quanto Dispositivos Synology NAS (CVE-2021-28799).

O ransomware HelloKitty teve como alvo dispositivos SonicWall vulneráveis (CVE-2019-7481) em julho, enquanto o REvil violou a rede da Kaseya (CVE-2021-30116, CVE-2021-30119 e CVE-2021-30120) e atingiu cerca de 60 MSPs usando no local Servidores VSA e 1.500 clientes de negócios downstream [ 1 , 2 , 3 ].

O ransomware FiveHands estava ocupado explorando a vulnerabilidade CVE-2021-20016 SonicWall antes de ser corrigido no final de fevereiro de 2021 , conforme a Mandiant relatou em junho.

A QNAP também alertou sobre ataques de ransomware AgeLocker em dispositivos NAS usando uma falha não revelada em firmware desatualizado em abril, assim como uma campanha de ransomware Qlocker massiva visou dispositivos QNAP sem correção contra uma vulnerabilidade de credenciais codificadas (CVE-2021-28799).

No mesmo mês, o ransomware Cring começou a criptografar dispositivos Fortinet VPN não corrigidos (CVE-2018-13379) em redes de empresas do setor industrial após um alerta conjunto do FBI e da CISA de que os agentes da ameaça estavam procurando por dispositivos Fortinet vulneráveis.

Em março, os servidores Microsoft Exchange em todo o mundo foram atingidos pelo Black Kingdom [ 1 , 2 ] e DearCry ransomware como parte de uma onda massiva de ataques direcionados a sistemas não corrigidos contra vulnerabilidades ProxyLogon (CVE-2021-26855, CVE-2021-26857, CVE- 2021-26858, CVE-2021-27065).

Por último, mas não menos importante, os ataques de ransomware Clop contra servidores Accellion (CVE-2021-27101, CVE-2021-27102, CVE-2021-27103, CVE-2021-27104) que ocorreram entre meados de dezembro de 2020 e continuaram em janeiro de 2021 geraram o preço médio do resgate nos primeiros três meses do ano.

Lute contra a ameaça crescente de ransomware

O exercício de Liska e de seus colaboradores contribui para um esforço contínuo para evitar ataques de ransomware que têm atormentado organizações dos setores público e privado em todo o mundo há anos.

No mês passado, a CISA se juntou a Microsoft, Google Cloud, Amazon Web Services, AT&T, Crowdstrike, FireEye Mandiant, Lumen, Palo Alto Networks e Verizon como parte da parceria Joint Cyber Defense Collaborative (JCDC) focada na defesa de infraestrutura crítica de ransomware e outras ameaças cibernéticas.

A agência federal também lançou uma nova ferramenta de auditoria de segurança de autoavaliação de ransomware em junho, projetada para ajudar as organizações em risco a entender se estão equipadas para se defender e se recuperar de ataques de ransomware que visam tecnologia da informação (TI), tecnologia operacional (OT), ou ativos de sistema de controle industrial (ICS).

CISA fornece uma lista de verificação de resposta de ransomware para organizações que foram atingidas por um ataque de ransomware, conselhos sobre como se proteger contra ransomware e respostas às perguntas mais frequentes sobre ransomware .

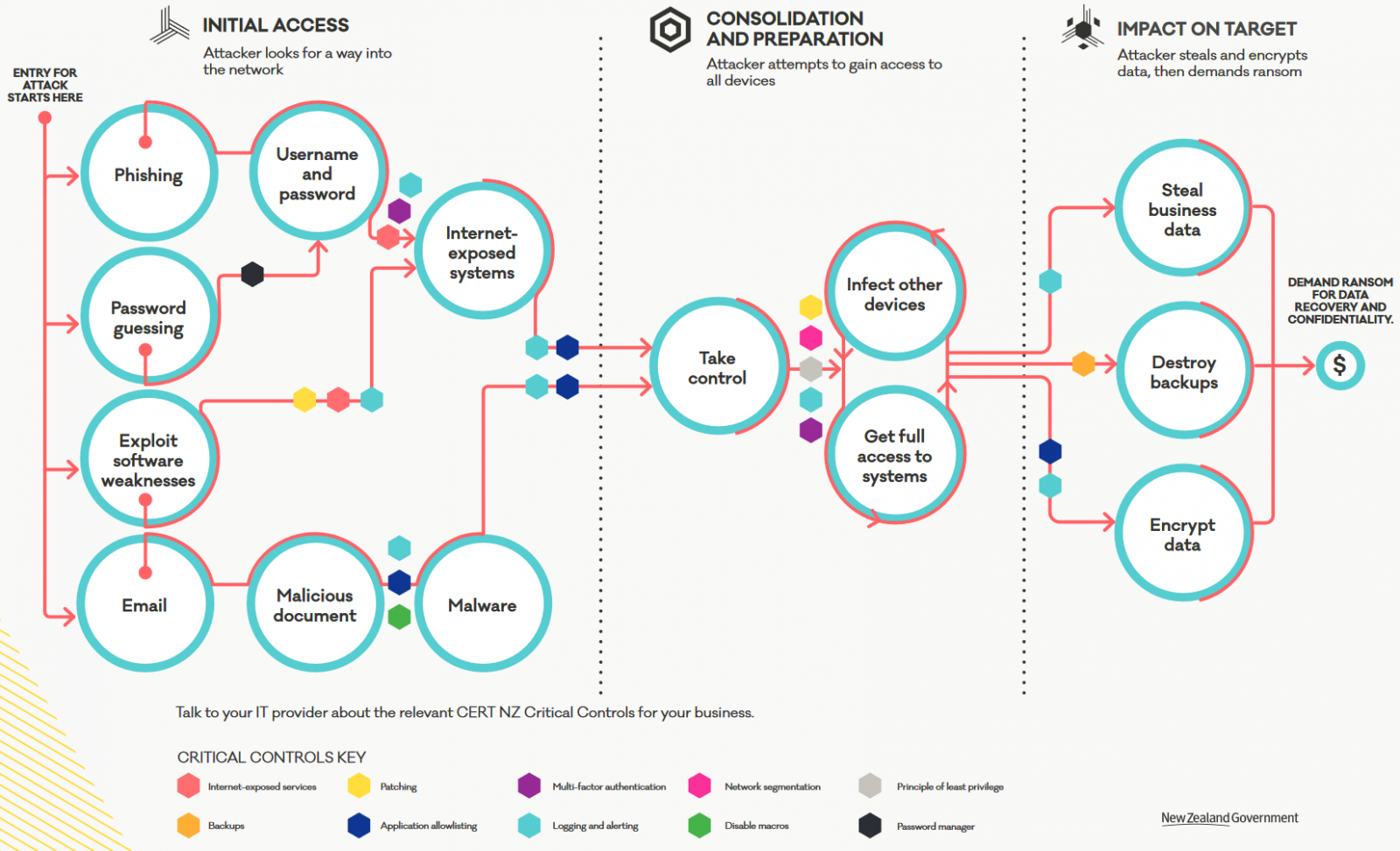

A Equipe de Resposta a Emergências de Computadores da Nova Zelândia (CERT NZ) também publicou recentemente um guia sobre proteção contra ransomware para empresas .

O guia do CERT NZ descreve as vias de ataque de ransomware e ilustra quais controles de segurança podem ser configurados para proteger ou impedir um ataque.

Tudo sobre ransomware

Em nosso artigo “Tudo sobre Ransomware, da história à decisão de pagamento!” abordamos o histórico, como funciona, tipos, ransomware de cloud, tendências, como se proteger e se pagar resolve.

O ransomware é um subconjunto de malware no qual os dados no computador da vítima são bloqueados – normalmente por criptografia – e o pagamento é exigido antes que os dados do resgate sejam descriptografados e o acesso seja retornado à vítima. O motivo dos ataques de ransomware geralmente é monetário e, ao contrário de outros tipos de ataques, a vítima geralmente é notificada de que ocorreu uma exploração e recebe instruções sobre como se recuperar do ataque.

O pagamento geralmente é exigido em uma moeda virtual, como o bitcoin , para que a identidade do criminoso cibernético não seja conhecida. Em muitos casos, o pedido de resgate vem com um prazo e se a vítima não paga a tempo, os dados são perdidos para sempre. Outros ataques instalam malwares no sistema do computador, onde deixa a máquina infectada mesmo após o resgate pago e os dados liberados.

Embora inicialmente focado em sua maioria em computadores pessoais, cifragem por ransomware tem usuários alvo cada vez mais nas operações de negócios, pois as empresas muitas vezes, pagam mais para desbloquear os sistemas críticos e retomar as operações diárias da empresa e de seus funcionários.

Os kits de ransomware na deep web permitiram que os cibercriminosos comprassem e usassem ferramentas de software para criar ransomware com recursos específicos. Eles podem gerar esse malware para sua própria distribuição, com resgates pagos em suas contas de bitcoin. Como acontece com grande parte do resto do mundo da TI, agora é possível para aqueles com pouco ou nenhum conhecimento técnico encomendar ransomware como serviço ( RaaS ) e iniciar ataques com o mínimo esforço. Em um cenário RaaS, o provedor coleta os pagamentos do resgate e faz uma porcentagem antes de distribuir os rendimentos ao usuário do serviço.

Veja em nosso post mais detalhes sobre a história, como funciona um ataque, tipos de ransomware, estatísticas, ransomware em cloud, tendências, pagamentos ou não e como se proteger.

Fonte: BleepingComputer

clique e saiba mais sobre o Sophos Intercept X com proteção contra Ransomware

clique e saiba mais sobre o Sophos Intercept X com proteção contra Ransomware

Veja também:

- Tudo sobre Ransomware, da história à decisão de pagamento!

- O que é extortionware ? Como ele difere do ransomware?

- Quem é a vítima ideal de ransomware

- Brasil é 7º país mais atacados por Ransomware. Resgates chegam a 50 Milhões

- Guia para backup: como proteger seus dados contra ransomware

- NIST Cybersecurity Framework Profile for Ransomware Risk Management

- Saiba o que é dumpster diving e qual o nível de fragmentação você deve usar

- Dois terços das empresas já foram alvo de ataque de ransomware.

2 Trackbacks / Pingbacks