Hacker que violou a Optus pede desculpas e retira pedido de resgate. Invasor não se limitou a pedir resgate à empresa e entrou em contato com a base de clientes, mas voltou atrás

A Optus, segunda maior empresa de telecomunicações da Austrália, sofreu um incidente de segurança de API que pode custar US$ 1 milhão em prejuízo direto. Esse é o valor exigido pelo invasor que afirma conter mais de 11 milhões de registros de usuários. O hacker ameaçou vender os dados em parcelas se a Optus não pagar em uma semana e entrou em contato diretamente com os clientes da empresa exigindo que cada um deles pague cerca de 2.000 AUD (o equivalente a R$ 7.000,00), para evitar que as informações pessoais sejam comercializadas para atividades fraudulentas.

Enquanto isso, a gigante australiana de telecomunicações Optus está recebendo ajuda do FBI para investigar o que parece ter sido uma violação facilmente evitável que acabou expondo dados confidenciais de quase 10 milhões de clientes.

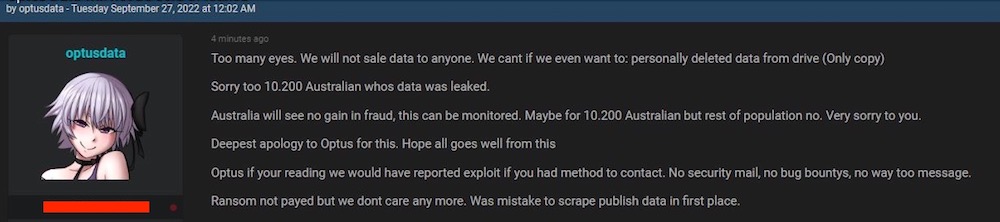

O grupo atende pelo apelido de “Optusdata” em um fórum onde os cibercriminosos compram e vendem dados roubados. A Optusdata publicou mais 10.000 registros de clientes Optus, um movimento chocante que acompanhou uma tentativa de extorsão em andamento. Mas por volta das 10h da manhã de terça-feira, 27 de setembro, a Optusdata excluiu a postagem junto com três amostras dos dados. A pessoa escreveu em um novo post que não estava mais buscando um resgate da Optus.

O novo post diz em gramática grosseira: “Muitos olhos. Não venderemos dados para ninguém. Desculpe também 10.200 australianos cujos dados vazaram.”

Em um exclusivo, um porta-voz da Optus diz ao ISMG que a empresa não pagou resgate ao invasor. A Optusdata estava exigindo AU$ 1,5 milhão na criptomoeda monero e ameaçava se não fosse paga para vender os dados a outros cibercriminosos.

Muitas perguntas permanecem, incluindo por que a Optusdata recuou na demanda de extorsão.

Segundas intenções

O motivo do invasor para retirar o pedido de resgate e a ameaça de vazamento de dados permanece obscuro. Mas em um comunicado postado em um fórum da Dark Web – e republicado em databreaches.net – o suposto invasor aludiu a “muitos olhos” vendo os dados como sendo um dos motivos. “Não venderemos dados para ninguém“, dizia a nota.

O atacante também pediu desculpas à Optus e aos 10.200 clientes cujos dados vazaram: “A Austrália não verá ganhos em fraudes, isso pode ser monitorado. Talvez para 10.200 australianos, mas o restante da população não. Sinto muito para você.“

A Optus divulgou a violação pela primeira vez em 21 de setembro e, em uma série de atualizações desde então, descreveu como afetando clientes atuais e anteriores dos serviços de banda larga, móvel e comercial da empresa a partir de 2017. De acordo com a empresa, a violação pode ter potencialmente exposto nomes de clientes, datas de nascimento, números de telefone, endereços de e-mail e – para um subconjunto de clientes – seus endereços completos, informações de carteira de motorista ou números de passaporte.

Práticas de segurança Optus sob o microscópio

A violação despertou preocupações de fraude de identidade generalizada e levou a Optus a – entre outras medidas – trabalhar com diferentes governos estaduais australianos para discutir o potencial de alterar os detalhes da carteira de motorista de indivíduos afetados às custas da empresa. “Quando entrarmos em contato, colocaremos um crédito em sua conta para cobrir qualquer custo de substituição relevante. Faremos isso automaticamente, para que você não precise entrar em contato conosco“, informou a Optus aos clientes. “Se você não tiver notícias nossas, significa que sua carteira de motorista não precisa ser alterada.“

O comprometimento de dados colocou as práticas de segurança da Optus sob os holofotes, especialmente porque parece ter resultado de um erro fundamental. A Australian Broadcasting Corporation (ABC) em 22 de setembro citou uma “figura sênior” não identificada dentro da Optus dizendo que o invasor foi basicamente capaz de acessar o banco de dados por meio de uma interface de programação de aplicativos (API) não autenticada.

A ABC e outros meios de comunicação descreveram a CEO da Optus, Kelly Bayer Rosmarin, como insistindo que a empresa foi vítima de um ataque sofisticado e que os dados que o invasor alegou ter acessado foram criptografados.

Se o relatório sobre a API exposta for verdadeiro, a Optus foi vítima de um erro de segurança que muitos outros cometem. “A autenticação de usuário quebrada é uma das vulnerabilidades de API mais comuns“, diz Adam Fisher, arquiteto de soluções da Salt Security. “Os invasores os procuram primeiro porque as APIs não autenticadas não se esforçam para violar“.

APIs abertas ou não autenticadas geralmente são o resultado da equipe de infraestrutura ou da equipe que gerencia a autenticação, configurando algo errado, diz ele. “Como é preciso mais de uma equipe para executar um aplicativo, a falta de comunicação ocorre com frequência“, diz Fisher. Ele observa que as APIs não autenticadas ocupam o segundo lugar na lista da OWASP das 10 principais vulnerabilidades de segurança da API.

Um relatório encomendado pela Imperva no início deste ano identificou que as empresas dos EUA incorreram entre US$ 12 bilhões e US$ 23 bilhões em perdas por comprometimentos vinculados à API apenas em 2022 . vazamento de dados e outros problemas decorrentes de lapsos de segurança da API.

Atacante “Assustado”?

O FBI não respondeu imediatamente a um pedido de comentário do Dark Reading por meio do endereço de e-mail da assessoria de imprensa nacional, mas o Guardian e outros relataram que a agência de aplicação da lei dos EUA foi chamada para ajudar na investigação. A Polícia Federal australiana , que está investigando a violação da Optus, disse que está trabalhando com a polícia no exterior para rastrear o indivíduo ou grupo responsável por isso.

Casey Ellis, fundador e CTO da Bugcrowd, empresa de recompensas de bugs, diz que o intenso escrutínio que a violação recebeu do governo australiano, do público e da aplicação da lei pode ter assustado o invasor. “É bastante raro que esse tipo de interação seja tão espetacular quanto essa“, diz ele. “Comprometer quase metade da população de um país vai atrair muita atenção, intensa e muito poderosa, e os atacantes envolvidos aqui claramente subestimaram isso“.

A resposta deles sugere que os atores da ameaça são muito jovens e provavelmente muito novos na conduta criminosa, pelo menos nessa escala, observa ele.

“Claramente, o governo australiano levou essa violação muito a sério e está perseguindo o atacante vorazmente“, acrescenta Fisher. “Esta forte resposta pode ter pego o atacante desprevenido“, e provavelmente levou a uma segunda reflexão. “No entanto, infelizmente, os dados já estão disponíveis. Uma vez que uma empresa se encontra nas notícias como esta, todo hacker presta atenção.“

Segurança de API

Ataque à segunda maior empresa de Telecom da Austrália expõe o elevado risco presente em APIs não autenticadas.

A exemplo de muitas outras indústrias, as empresas de Telecom e os Provedores de Serviços de Internet começaram a adotar amplamente as APIs para impulsionar suas iniciativas de transformação digital, em parte devido ao aumento da concorrência para fornecer serviços cada vez mais aprimorados aos seus clientes.

“Esse incidente sublinha que os setores de telecomunicações e de entrega de serviços de internet devem estar cientes dessas ameaças. É fundamental que todos os que trabalham nessas organizações entendam os diferentes requisitos de segurança e as medidas de proteção que tenham ou não sido tomadas em cada etapa do processo de projeto, desenvolvimento e implantação de uma API”, analisa Daniela Costa, diretora para a América Latina da Salt Security, líder em segurança de API.

Além de explorar vulnerabilidades de autenticação para assumir contas de usuários, os invasores também podem ter acesso a todos os dados que um dispositivo tem direito a acessar. Por exemplo: os criminosos podem assumir controle total de uma rede se os dispositivos desta rede puderem ser explorados, o que configura um risco enorme e exige uma abordagem multifuncional da segurança das APIs.

“Esse ataque deixa clara a necessidade da adoção de uma segurança dedicada às APIs, com o seu contínuo monitoramento para detecção imediata de desvios de comportamento, lembrando que sem esta análise comportamental baseada em tecnologia de Big Data, Machine Learning e inteligência artificial é impossível ser efetivo na identificação destes novos ataques lógicos, cada vez mais comuns nas organizações”, finaliza Daniela Costa.

Fonte: Dark Reading & Salt SecurityVeja também:

- Muitas empresas não confiam na segurança em ambientes de nuvem híbrida

- Diferença entre análise de vulnerabilidades e gerenciamento de vulnerabilidades

- TCE-RS fica fora do ar e suspende sessões por tempo indeterminado

- Fortinet lança novo serviço de treinamento e conscientização sobre segurança cibernética

- A importância da segurança da informação para o desenvolvimento dos negócios

- 5 dicas para CISOs sobre o futuro do TPCRM

- Quais desafios de segurança cibernética os programadores enfrentam?

- Uber: Lapsus$ teve como alvo Contratado Externo com MFA Bombing Attack

- Nova abordagem para Gerenciamento de Risco de Terceiros

- Gerenciamento de riscos de terceiros é o elo perdido?

- Ransomware: A ameaça do ransomware veio para ficar

- A natureza evolutiva do papel de um CISO no gerenciamento de riscos de terceiros

Be the first to comment