Falha de 7 anos no Polkit permite que usuários Linux obtenham acesso Root. Vulnerabilidade de escalonamento de privilégios de sete anos descoberta no serviço de sistema polkit pode ser explorada por um invasor malicioso local sem privilégios para ignorar a autorização e escalonar permissões para o usuário root.

Rastreada como CVE-2021-3560 (pontuação CVSS: 7,8), a falha afeta as versões do polkit entre 0,113 e 0,118 e foi descoberta pelo pesquisador de segurança do GitHub Kevin Backhouse, que disse que o problema foi introduzido em um commit de código feito em 9 de novembro de 2013 Cedric Buissart da Red Hat observou que as distribuições baseadas em Debian, baseadas no polkit 0.105, também são vulneráveis.

Polkit (née PolicyKit) é um kit de ferramentas para definir e manipular autorizações em distribuições Linux e é usado para permitir que processos sem privilégios se comuniquem com processos privilegiados.

“Quando um solicitando desconecta processo de dbus-daemon apenas antes da chamada para começa polkit_system_bus_name_get_creds_sync, o processo não pode obter um uid única e pid do processo e não pode verificar os privilégios do processo solicitante,” Red Hat disse em um boletim. “A maior ameaça dessa vulnerabilidade é a confidencialidade e integridade dos dados, bem como a disponibilidade do sistema.”

RHEL 8, Fedora 21 (ou posterior), Debian “Bullseye” e Ubuntu 20.04 são algumas das distribuições Linux populares afetadas pela vulnerabilidade polkit. O problema foi atenuado na versão 0.119 , lançada em 3 de junho.

“A vulnerabilidade é surpreendentemente fácil de explorar. Basta alguns comandos no terminal usando apenas ferramentas padrão como bash , kill e dbus-send “, disse Backhouse em um artigo, acrescentando que a falha foi desencadeada por enviar um comando dbus-send (digamos, para criar um novo usuário), mas encerrar o processo enquanto o polkit ainda está no meio do processamento da solicitação.

“dbus-send” é um mecanismo de comunicação entre processos do Linux (IPC) usado para enviar uma mensagem ao barramento de mensagem D-Bus , permitindo a comunicação entre vários processos executados simultaneamente na mesma máquina. O daemon de autoridade de política do Polkit é implementado como um serviço conectado ao barramento do sistema para autenticar credenciais com segurança.

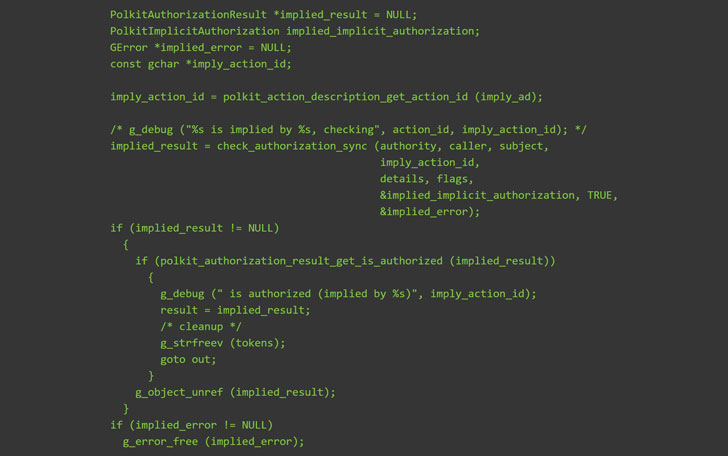

Ao eliminar o comando, ele causa um desvio de autenticação porque o polkit lida incorretamente com a mensagem encerrada e trata a solicitação como se viesse de um processo com privilégios de root ( UID 0 ), autorizando assim imediatamente a solicitação.

“Para acionar o codepata vulnerável, você precisa se desconectar no momento certo“, disse Backhouse. “E como há vários processos envolvidos, o momento do ‘momento certo’ varia de uma execução para a próxima. É por isso que geralmente leva algumas tentativas para o exploit ter sucesso. Acho que também é o motivo do bug não foi descoberto anteriormente. “

Segundo o The Hackers News Os usuários são incentivados a atualizar suas instalações do Linux o mais rápido possível para corrigir qualquer risco potencial decorrente da falha.

Fonte: The Hackers News

Veja também:

- Windows 10 ficou lento a cada atualização de recurso?

- Brasil sofreu 3,2 bilhões de ataques no 1Q21 segundo a Fortnet

- Qual é o futuro da cibersegurança? Análise de profundidade do ciberespaço.

- Apple lança patches urgentes para 2 falhas Zero Day

- JBS pagou US$ 11 milhões a hackers pelo ataque REvil Ransomware

- NIST Cybersecurity Framework Profile for Ransomware Risk Management

- Openbanking – Como fica a segurança que envolve seus dados financeiros?

- Polícia usa aplicativo espião criptografado e engana traficantes no mundo inteiro

- Proteção de dados pessoais e comerciais

- Usuário com treinamento é um grande aliado da segurança da informação

- Novo Epsilon Red Ransomware ataca Servidores Microsoft Exchange

- “Siloscape”: o primeiro malware a ter como alvo os contêineres do Windows

Be the first to comment