Estrutura de segurança cibernética do NIST, um guia rápido para conformidade de segurança SaaS.

Quando desejamos saber as práticas recomendadas publicadas mais recentemente em segurança cibernética, a referência é o Instituto Nacional de Padrões e Tecnologia (NIST). Dos requisitos de senha mais recentes (NIST 800-63) à segurança IoT para fabricantes (NISTIR 8259), o NIST é sempre o ponto de partida. O NIST desempenha um papel fundamental como definidor de padrões nos Estados Unidos, devido ao profissionalismo da organização e aos especialistas externos que ajudam a criar os documentos do NIST.

O NIST Cybersecurity Framework (CSF) foi lançado inicialmente em 2014 e atualizado pela última vez em 2018. O framework permite que as organizações melhorem a segurança e resiliência da infraestrutura crítica com um framework bem planejado e fácil de usar.

O crescimento contínuo do SaaS e as principais mudanças no ambiente de trabalho devido ao COVID-19 trazem novos desafios de segurança. Embora o CSF tenha sido escrito e atualizado enquanto o SaaS estava em ascensão, ele ainda é voltado para os clássicos desafios de segurança da infraestrutura crítica legada. No entanto, as organizações podem responder melhor a novos riscos adaptando o CSF a ambientes de trabalho modernos baseados em SaaS.

No entretanto, quando alguém lê o Framework em profundidade, sua complexidade é aparente e pode ser difícil segui-lo. Este artigo analisará os principais elementos do CSF, apontará seus principais méritos e sugerirá implementações para segurança SaaS.

Visão geral do NIST CSF

A estrutura do NIST CSF é uma orientação voluntária, baseada em padrões, diretrizes e práticas existentes para que as organizações gerenciem e reduzam melhor o risco de segurança cibernética. Além de ajudar as organizações a gerenciar e reduzir riscos, ele foi projetado para promover comunicações de gerenciamento de risco e cibersegurança entre as partes interessadas organizacionais internas e externas.

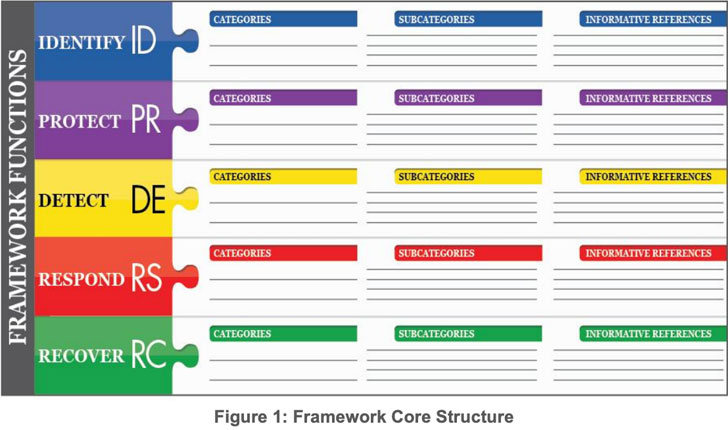

O NIST CSF apresenta cinco funções de segurança e, a seguir, as divide em categorias e subcategorias. As subcategorias contêm os controles reais. Para cada subcategoria, o CSF inclui uma lista de referências cruzadas para padrões e estruturas bem conhecidos, como ISO 27001, COBIT, NIST SP 800-53 e ANSI / ISA-62443.

Essas referências cruzadas ajudam as organizações a implementar o CSF e mapeá-lo para outras estruturas. Por exemplo, os gerentes de segurança ou outros membros da equipe podem usar as referências para justificar suas decisões, independentemente do padrão de segurança que a empresa precisa cumprir.

Em um único documento, a Estrutura combina uma série de abordagens para lidar com ameaças à segurança cibernética. Isso inclui:

- configuração de procedimentos

- Treinamento

- definindo papéis

- auditoria

- monitoramento

A estrutura tem uma estrutura central de cinco estágios: Identificar, Proteger, Detectar, Responder e Recuperar.

Identificar

O NIST define esta função da seguinte maneira:

“Desenvolva a compreensão organizacional para gerenciar os riscos de segurança cibernética para sistemas, ativos, dados e recursos.“

Dentro desta função, o NIST inclui as seguintes categorias de controle:

- Gestão de ativos

- Ambiente de negócios

- Governança

- Avaliação de risco

- Estratégia de Gestão de Risco

- Gerenciamento de riscos da cadeia de suprimentos.

Proteger

O NIST define esta função da seguinte maneira:

“Desenvolver e implementar as salvaguardas apropriadas para garantir a entrega de serviços de infraestrutura crítica.“

Dentro desta função, o NIST inclui as seguintes categorias de controle:

- Controle de acesso

- Conscientização e Treinamento

- Segurança de dados

- Processos e procedimentos de proteção de informações

- Manutenção

- Tecnologia de Proteção

Detectar

O NIST define esta função da seguinte maneira:

“Desenvolver e implementar as atividades adequadas para identificar a ocorrência de um evento de segurança cibernética”.

Dentro desta função, o NIST inclui as seguintes categorias de controle:

- Anomalias e eventos

- Monitoramento Contínuo de Segurança

- Processos de Detecção

Responder

O NIST define esta função da seguinte maneira:

“Desenvolver e implementar as atividades adequadas para agir em relação a um evento de segurança cibernética detectado”.

Dentro desta função, o NIST inclui as seguintes categorias de controle:

- Planejamento de Resposta

- Comunicações

- Análise

- Mitigação

- Melhorias

Recuperar

O NIST define esta função da seguinte maneira:

“Desenvolver e implementar as atividades apropriadas para manter planos de resiliência e restaurar quaisquer capacidades ou serviços que foram prejudicados devido a um evento de segurança cibernética”.

Dentro desta função, o NIST inclui as seguintes categorias de controle:

- Planejamento de Recuperação

- Melhorias

- Comunicações

Aplicação do CSF à segurança SaaS

Embora seja definitivamente um modelo nas melhores práticas, a Estrutura é um desafio de implementação.

Os dados em trânsito são protegidos (PR.DS-2)

Uma empresa que usa serviços SaaS pode se perguntar como isso é relevante para eles. Eles podem pensar que a conformidade é responsabilidade do provedor de SaaS. No entanto, uma análise mais aprofundada mostra que muitos provedores de SaaS têm medidas de segurança em vigor e que o usuário é responsável por usá-las.

Por exemplo, os administradores não devem permitir nenhuma conexão via HTTP para um serviço SaaS. Eles devem permitir apenas conexões HTTPS seguras.

As proteções contra vazamentos de dados são implementadas (PR.DS-5)

Isso pode parecer uma pequena subcategoria, mas por baixo há um gigante. Vazamentos de dados são extremamente difíceis de prevenir. A adoção de aplicativos SaaS torna isso mais difícil porque as pessoas podem compartilhá-los e acessá-los de qualquer lugar do mundo.

Um administrador ou membro do escritório CISO deve ter cuidado especial com essa ameaça. DLP em SaaS pode incluir medidas de segurança como:

- compartilhar links para arquivos em vez do arquivo real

- definindo uma data de expiração para o link

- desabilitando a opção de download se não for necessário

- bloqueando a capacidade de exportar dados em SaaS de análise de dados

- endurecimento da autenticação do usuário

- prevenção de gravação de localidade em comunicação SaaS

- funções de usuário bem definidas com um número limitado de superusuários e administradores

Identidades e credenciais são emitidas, gerenciadas, verificadas, revogadas e auditadas para dispositivos, usuários e processos autorizados (PR.AC-1)

À medida que uma empresa dimensiona sua força de trabalho e a adoção de SaaS, esta subcategoria se torna mais desafiadora. Gerenciar 50.000 usuários em apenas cinco SaaS significa que a equipe de segurança precisa gerenciar 250.000 identidades. Este problema é real e complicado.

Ainda mais desafiador, cada SaaS tem uma maneira diferente de definir identidades, visualizá-las e proteger identidades. Para aumentar o risco, os aplicativos SaaS nem sempre se integram, o que significa que os usuários podem ter diferentes privilégios em diferentes sistemas. Isso leva a privilégios desnecessários que podem criar um risco de segurança potencial.

Fonte: The Hacker NewsVeja também:

- Microsoft reedita Bug do Milênio na virada para 2022

- Crime cibernético – seus funcionários são uma ameaça à segurança operacional?

- Crie uma Persona convincente e esconda sua Identidade Online

- 5 Cybersecurity Trends para observar em 2022

- LastPass Master Passwords pode ter sido comprometida

- Log4j nova versão 2.17.1 do Apache corrige nova falha de RCE

- Com foco em privacidade o DuckDuckGo cresce 46%

- Cibercrime está cada vez mais frequente em empresas: é hora de falar de AIOps

- VMware é fortemente afetado pelo Log4j e apresenta falha crítica no UEM

- Novo vetor de ataque Log4j descoberto

- Dridex trolla funcionários com falsos e-mails de rescisão de empregos

Olá leitor do minutidaseguranca!

Se você é apaixonado pela área da tecnologia da informação e quer saber como se tornar um programador Full Stack profissional, se liga nesse curso que vai te ensinar como chegar lá.

https://hotm.art/LqnACt