Esquema criminoso vende ilegalmente dados de empresas e usuários brasileiros, revela empresa de cibersegurança

Por meio de sites falsos e anúncios via apps de mensagem, criminosos oferecem “pacotes” com diversas informações sensíveis

Agente malicioso vende ilegalmente milhares de dados sensíveis brasileiros, por meio de uma plataforma online de fácil utilização. É o que revela um novo levantamento da ISH Tecnologia, principal empresa nacional de cibersegurança.

O golpe é aplicado por meio da utilização de uma API que realiza a checagem de CPF, clonagem de páginas e engenharia social. Em um dos exemplos coletados pela ISH, o ataque (que parece partir de um grupo, e não indivíduos desarticulados) se passa por uma campanha falsa conhecida como “Indeniza Brasil”, que supostamente permite o saque de valores a receber. O programa, cujo alerta já foi dado pelo próprio Governo Federal, é completamente fictício.

Interface da campanha falsa conhecida como “Indeniza Brasil”

A intenção do site falso é induzir a vítima ao pagamento de uma taxa, para então receber a indenização do governo. Também é possível que ele roube outras informações sensíveis, como endereços e outros documentos. A ISH destaca que, além do Governo Federal, a API é utilizada para criar outros sites falsos, que parecem reais, como um que simula entregas supostamente atrasadas dos Correios.

Um agente malicioso pode, por exemplo, ligar para uma vítima fingindo ser sua instituição bancária, passando uma sensação de credibilidade ao ter posse de alguns dos seus dados. Ou então, tendo nome, CPF, número e endereço, pedir a portabilidade da linha telefônica e, bem-sucedido, interceptar códigos de autenticação para aplicar diversos outros golpes.

Outros métodos

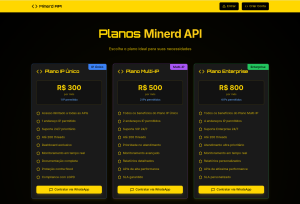

Além do site falso, outro meio pelo qual a API que rouba os dados é vendida são grupos em aplicativos de mensagens. No exemplo abaixo, uma série de serviços ilegais são anunciados. Nas mãos de outros criminosos, podem dar origem a uma série de golpes extremamente sofisticados.

Tela de venda da API que rouba os dados; telefones, rastreio de e-mails e consultas a CEPs são alguns dos “serviços” anunciados”

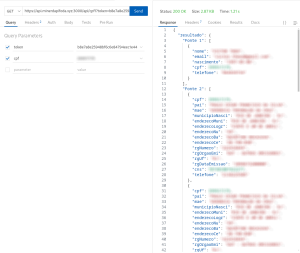

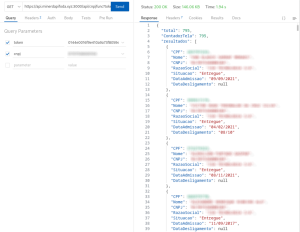

Por fim, as APIs também são vendidas por meio de uma plataforma web, que conta com site e aplicativo mobile. São oferecidos diversos planos de assinatura, a partir dos quais os criminosos podem consultar uma série de dados:

Nesse último caso, a ISH detectou uma falha de segurança no desenvolvimento da página web, que permitiu acesso a credenciais expostas no código da aplicação. Para efeito de análise, a empresa pesq

uisou por um determinado CNPJ e um CPF, para ilustrar o tamanho do risco representado pela campanha criminosa.

No caso do CNPJ, a requisição exibe uma série de dados de uma série de funcionários da empresa, inclusive alguns que já foram desligados. Já no CPF, estão coletadas informações como os nomes dos pais da vítima, o que apenas reforça a gravidade desses dados caindo na mão de criminosos.

Impacto

A ISH explica que a disponibilidade e comercialização de dados sensíveis de cidadãos brasileiros, como o que é oferecido no esquema criminoso, representa um risco seríssimo à segurança e privacidade da população. A exposição dessas informações não só viola direitos fundamentais garantidos pela LGPD (Lei Geral de Proteção de Dados), como serve de ponto de partida para uma série de outros golpes, como:

Fraudes bancárias: Com informações como CPF, dados financeiros e endereços, criminosos podem abrir contas falsas, solicitar empréstimos e realizar transações fraudulentas.

Golpes de engenharia social: Com dados detalhados, atacantes podem se passar por familiares ou representantes de empresas para extorquir vítimas.

Clonagem de identidade: Documentos e informações pessoais podem ser utilizados para forjar identidades e aplicar golpes em nome das vítimas.

Phishing altamente personalizado: Com base nas informações vazadas, criminosos podem criar e-mails, SMS ou ligações altamente convincentes para roubar credenciais bancárias, senhas e outras informações sensíveis.

Exposição a crimes físicos: Informações como endereço residencial e rotina de trabalho podem ser utilizadas por criminosos para sequestros, extorsões e assaltos direcionados.

Além disso, a facilidade de acesso aos dados permite que diversos tipos de atores mal-intencionados, de cibercriminosos individuais a grupos especializados em fraudes, comprem pacotes de consulta e apliquem os golpes.

Ilegalidade

A LGPD estabelece regras claras sobre o uso, armazenamento e compartilhamento de dados pessoais, garantindo que toda operação envolvendo essas informações tenha uma base legal e seja realizada com o consentimento do titular. O serviço investigado infringe a legislação de diversas formas:

Coleta e tratamento de dados sem consentimento: Nenhum dos titulares dos dados autorizou seu uso ou comercialização;

Ausência de transparência: A plataforma não informa a origem dos dados, nem permite que os cidadãos solicitem a remoção de suas informações;

Violação de princípios da LGPD: A comercialização desses dados fere os princípios da finalidade, adequação, necessidade e segurança, todos exigidos pela lei.

Além da LGPD, esse serviço pode ser enquadrado em crimes previstos no Código Penal Brasileiro e na Lei de Crimes Cibernéticos (Lei nº 12.737/2012 – “Lei Carolina Dieckmann”), incluindo invasão de dispositivo informático e estelionato.

Por fim, a ISH destaca que a comercialização de dados pessoais não só é ilegal, como um sério risco à segurança de milhões de brasileiros, ao impulsionar diversas fraudes em grande escala.

A denúncia desse mercado paralelo é fundamental para proteger a população, garantir a aplicação da legislação vigente e evitar que essas informações continuem sendo utilizadas para fraudes cada vez mais sofisticadas.

Veja também:

- TCO reduzido e melhora na postura de cybersecurity

- Ataques ao Pix expõem fragilidades de mensageria

- Terceirizados viram porta de entrada para ciberataques

- De SIEM para Security Data Lake

- 93% dos ciberataques no varejo são considerados simples

- 58% das violações expõem informações de alunos e colaboradores

- Agentes autônomos em IA revolucionam a cibersegurança

- Ciberataques na saúde crescem e exigem investimentos urgentes em segurança

- Colaboração entre CIOs e CISOs fortalece a resiliência corporativa

- 94% das empresas temem que IA amplie riscos cibernéticos

- Como superar os principais desafios de Cyber

- Para combate ao crime organizado Banco Central limita teto de Pix e TED

Be the first to comment