Arquivos do Microsoft Office novamente envolvidos em campanha de trojan Emotet. FortiGuard Labs alerta que capturou recentemente mais de 500 arquivos do Microsoft Excel envolvidos em campanha maliciosa.

O FortiGuard Labs, laboratório de inteligência de ameaças da Fortinet, alerta que capturou recentemente mais de 500 arquivos do Microsoft Excel que estavam envolvidos em uma campanha para entregar um novo Emotet Trojan a dispositivos. O Emotet usa engenharia social, como e-mail, para atrair destinatários para abrir documentos anexados (incluindo Word, Excel, PDF etc.)

O Emotet, conhecido como Trojan modular, foi descoberto pela primeira vez em meados de 2014. Desde então, tornou-se muito ativo, atualizando-se continuamente. Também tem sido destaque nas notícias de segurança cibernética de tempos em tempos. De acordo com os relatórios do FortiGuard Labs para Brasil e América Latina, o Emotet esteve ativo na região ao longo de 2021 e continua este ano.

Pesquisando o arquivo do Excel

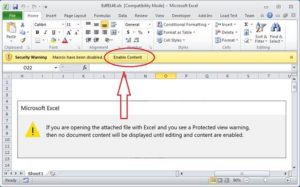

Os analistas do FortiGuard Labs pegaram um arquivo Excel das amostras capturadas e conduziram uma pesquisa profunda sobre esta campanha. Esta imagem mostra a mensagem falsa usada para atrair uma vítima a clicar no botão “Habilitar Conteúdo” para visualizar o conteúdo protegido do arquivo Excel. Este arquivo pode ter chegado à vítima de um usuário desconhecido ou como um anexo em um e-mail de phishing.

O que acontece ao clicar em “Habilitar Conteúdo”?

- A Macro maliciosa possui uma função chamada “Workbook_Open()” que é executada automaticamente em segundo plano quando o arquivo do Excel é aberto. Ele chama outras funções locais para gravar dados em dois arquivos: “uidpjewl.bat” e “tjspowj.vbs” na pasta “C:\ProgramData\”. Os dados escritos são lidos de várias células deste arquivo Excel. No final, a Macro executa o arquivo “tjspowj.vbs” com “wscript.exe”.

- Uma vez que o arquivo Emotet (“puihoud.dll”) é carregado por “rundll32.exe”, sua função de ponto de entrada é chamada pela primeira vez.

- Assim que o Emotet termina de coletar as informações básicas do dispositivo da vítima, ele chama a API BCryptEncrypt() para criptografar os dados e iniciar a comunicação com o servidor Command & Control (C2).

- Uma vez que o Emotet recebe uma resposta válida do servidor C2, ele realoca o arquivo Emotet dll baixado de “C:\Windows\ProgramData\puihoud.dll” para a pasta “%LocalAppData%”.

- Além disso, para permanecer no dispositivo da vítima, o Emotet se torna persistente ao adicionar o arquivo realocado ao grupo de execução automática no registro do sistema. O Emotet pode então ser executado na inicialização do sistema.

A equipe do FortiGuard Labs da Fortinet monitorou as campanhas do Emotet Trojan no passado e publicou vários blogs de análise técnica.

O que fazer para se proteger

A proteção mais efetiva é sempre a conscientização dos usuários finais. Fazer com que todos os funcionários saibam identificar e-mails e mensagens suspeitas, assim como o funcionamento de uma campanha de phishing, é o primeiro passo que as empresas têm que dar. O curso gratuito da Fortinet (em português) NSE 1 – Conscientização sobre Segurança da Informação inclui um módulo sobre ameaças da Internet projetado para ajudar os usuários finais a aprenderem como identificar e se proteger contra ataques de phishing.

Além disso, soluções de avançadas de segurança ajudam as organizações a estarem protegidas:

• A macro maliciosa dentro da amostra do Excel pode ser desarmada por um serviço de CDR (Content Disarm & Reconstruction), tecnologia para remover códigos potencialmente maliciosos de arquivos;

• Um bom serviço de web filtering que classifique todas as URLs relevantes como “sites maliciosos”;

• Bloqueio dos arquivos de malware por um antivírus;

• Solução de EDR (Endpoint Detection and Response) para detectar o arquivo Excel e o arquivo dll Emotet como maliciosos com base em seu comportamento.

Fonte: FortinetVeja também:

- Alta do e-commerce abre espaço para atuação de cibercriminosos no Brasil e no mundo

- 5 passos simples para proteger seus dados pessoais contra crimes cibernéticos em 2022

- Como limitar/prevenir o impacto do ransomware

- CISA adicona 95 novas vulnerabilidades ao Known Exploited Vulnerabilities Catalog

- Semana da Mulher – Viver expectativas e limites alheios não é inclusivo

- Semana da Mulher – Aqui somos todos anjos!

- Samsung violada e código-fonte do Galaxi é roubado

- Semana da Mulher – Sofrer preconceito, mas provar competência e fazer a diferença!

- Ragnar Locker atingiu 52 alvos críticos de infraestrutura nos EUA

- Redes de varejo estão entre os dez setores mais atacados por cibercriminosos

- Semana da Mulher – Gênero não é uma condição para exercer funções

- Mercado Livre é afetado pelo vazamento de dados de 300mil usuários

1 Trackback / Pingback