Sistemas de reconhecimento de voz Alexa, Siri e Google Assistant outros podem ser enganados por emissões de comandos por Ultrassom.

Aplicativos como o Google Assistant, Alexa e Siri estão configurados para estar sempre a ouvir e pronto para a ação. Então, o time da Universidade de Zhejiang decidiu assumir um comando de voz padrão, convertê-lo na faixa ultra-sônica para que os humanos não possam ouvi-lo e ver se o dispositivo responderia.

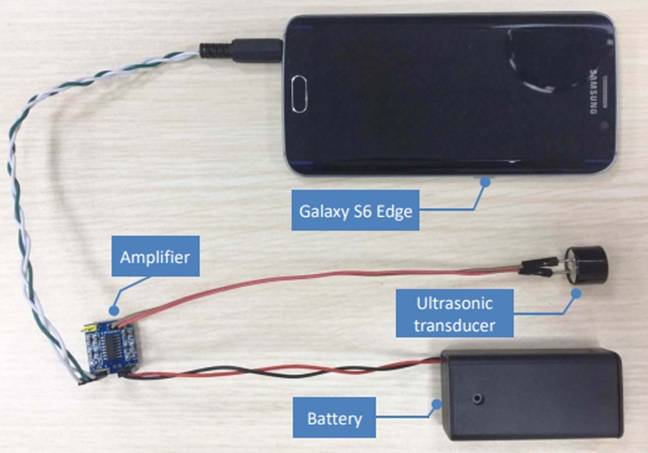

O método [PDF], apelidado de DolphinAttack, aproveita o fato de humanos não conseguem ouvir sons acima dos 20kHz. Assim, a equipe adicionou um amplificador, transdutor ultra-sônico e bateria a um smartphone regular (custo total em partes em torno de US$ 3) e usou-o para enviar comandos ultra-sônicos para sistemas ativados por voz.

“Ao alavancar a não-linearidade dos circuitos do microfone, os comandos de áudio de baixa freqüência modulados podem ser desmodulados, recuperados e, mais importante, interpretados pelos sistemas de reconhecimento de fala“, disseram.

“Nós validamos o DolphinAttack nos sistemas populares de reconhecimento de fala, incluindo Siri, Google Now, Samsung S Voice, Huawei HiVoice, Cortana e Alexa“. O sistema de navegação no carro nos carros Audi também está vulnerável desta forma.

Como o controle de voz tem muitas funções possíveis, o time conseguiu pedir um iPhone para discar um número específico – o que é útil, mas não tão útil como um ataque. Mas eles também podem instruir um dispositivo para visitar um site específico – que poderia descarregar um malware – diminuir a tela e o volume para ocultar o assalto, ou simplesmente tirar o dispositivo offline colocando-o no modo avião.

O maior freio para o ataque não depende do próprio software de comando de voz, mas das capacidades de áudio do dispositivo. Muitos smartphones possuem múltiplos microfones, o que torna o ataque ainda mais efetivo.

fonte: The Register por MindSec 08/09/2017

1 Trackback / Pingback