8 dicas para criar defesas e respostas a ataques de Ransomware. Suponha que hackers retenham acesso remoto à rede até que se prove o contrário.

Seguindo nossa série de artigos sobre Ransomware, vimos aqui trazer mais algumas dicas publicadas pelo BankInfo Security do grupo ISMG. Veja outros artigos que publicamos aqui no Blog Minuto da Segurança:

- Tudo sobre Ransomware, da história à decisão de pagamento!

- Ransomware: Por que ele se recusa a desaparecer

- Recuperação de Ransomware começa antes do ataque!

- Gerenciamento de risco de ransomware: 11 etapas essenciais.

- Ransomware ainda é uma das ameaças mais destrutíveis

Os invasores que usam ransomware estão cada vez mais fazendo muito mais do que apenas sistemas de bloqueio de criptografia com malware e exigindo uma recompensa em troca da promessa de uma ferramenta de descriptografia, que nem sempre existe.

Com muita freqüência, dizem os especialistas em segurança, as organizações que descobrem um surto de ransomware o tratam como um evento isolado, vinculado a apenas alguns endpoints. Em vez disso, eles dizem que todas as organizações que descobrem o ransomware devem assumir que os invasores ainda estão dentro da rede até prova em contrário e executar um plano de resposta a incidentes preparado para mitigar danos adicionais.

Alguns ataques de ransomware envolvem uma abordagem de esmagar e agarrar, com repercussões limitadas. Porém, um número crescente de invasores que usam ransomware estão empregando táticas de “big game“, o que significa que eles obtêm acesso remoto a uma rede, demoram tempo para se mover lateralmente e escalar privilégios, tentam identificar e exfiltrar dados confidenciais além de apenas implantar o ransomware.

Aqui estão oito dicas para criar melhores defesas e respostas para ransomware.

1) Identifique os recursos contínuos dos invasores

Para qualquer ataque que envolva ransomware, a precipitação pode ser muito mais extensa do que simplesmente lidar com o malware. E as organizações que não enxergam rapidamente o cenário geral se esforçam para se recuperar da maneira mais rápida e econômica possível.

É por isso que entender não apenas o que os invasores de ransomware fizeram dentro de uma rede, mas o que eles ainda podem fazer – dentro da rede, bem como vazar informações – é uma parte essencial de qualquer plano de resposta a incidentes, dizem especialistas em segurança.

O mesmo acontece com a identificação de como os invasores entraram – ou ainda podem entrar – e garantir que essas fraquezas não possam ser exploradas novamente, diz Alan Brill , diretor administrativo sênior da prática de risco cibernético da Kroll.

“Se você não o trava, é muito simples: você ainda está vulnerável“, ele diz ao Information Security Media Group. “Se você bloquear o que achou ser o problema, mas estava errado – não era o problema – eles não estavam apenas colocando ransomware em seu sistema, mas eles estavam lá há um mês examinando seu sistema, exfiltrando dados e, alinhando como causar o maior dano quando lançaram o ransomware, talvez você nem saiba o que aconteceu. “

2) Esperar Exfiltração de Dados

Com mais invasores praticando a exfiltração de dados, os executivos seniores devem estabelecer um plano de como responderão a essa situação.

Nos primeiros seis meses deste ano, o serviço gratuito de ID Ransomware da Emsisoft , que ajuda as vítimas de ransomware a identificar a variedade de ransomware usada contra elas e a identificar possíveis opções de descriptografia, recebeu 100.000 envios. “Dessas submissões … pouco mais de 11% são relacionadas a ataques de grupos que roubam dados abertamente“, escreve Emsisoft em um post do blog.

Obviamente, essa é uma visão geral da exfiltração de dados, porque as gangues não fazem isso o tempo todo, e alguns atacantes podem simplesmente fazê-lo às escondidas. “Todos os grupos de ransomware têm a capacidade de filtrar dados“, diz Emsisoft. “Enquanto alguns grupos roubam abertamente dados e usam a ameaça de seu lançamento como alavanca adicional para extorquir pagamentos, outros grupos provavelmente os roubam secretamente“.

Do ponto de vista da extorsão, o roubo de dados fornece ao invasor mais ferramentas. Qualquer organização que não atenda às demandas de resgate de um invasor – quase sempre pagável em bitcoins – pode ver o agressor aumentando a pressão psicológica ao começar a vazar dados roubados.

3) Aprenda com os erros dos outros

A falha das vítimas em detectar com êxito invasores dentro de sua rede e expulsá-los em tempo hábil pode ter sérias conseqüências. E as vítimas devem evitar presumir que, como o ransomware está envolvido, a quadrilha do crime que ainda o detém ainda não esteja acampada em uma rede.

No mês passado, por exemplo, a gangue REvil começou a leiloar dados da empresa agrícola canadense Agromart Group , com uma oferta inicial de US $ 50.000. A empresa parece ter sido invadida no final de maio e teve cerca de 22.000 arquivos roubados, segundo a empresa de monitoramento darknet DarkOwl.

Os supostos e-mails roubados postados pelo REvil em seu site de vazamento de dados, compartilhados com o ISMG pela Emsisoft, incluem conversas detalhadas sobre como a Agromart planejava responder ao ataque e potencialmente negociar com a quadrilha – sugerindo que os agressores ainda estavam dentro da rede da vítima. Claramente, a capacidade dos invasores de escutar esses tipos de comunicação lhes dá uma vantagem em qualquer negociação.

4) Suponha que os invasores ainda tenham acesso

Aqui está uma estratégia para melhor evitar esses tipos de cenários: “As organizações devem assumir que seus perímetros serão violados e monitorar seus ambientes quanto a sinais de comprometimento“, disse à ISMG Brett Callow, analista de ameaças da Emsisoft.

De acordo com o chamado modelo de “cyber kill chain“, os defensores podem ter várias chances de detectar comportamentos suspeitos – e responder – antes que os invasores façam algo realmente ruim.

“Por exemplo, o Emotet, que geralmente é usado como uma barra de lançamento para ataques, pode estar presente em uma rede por dias, semanas ou meses antes de ser usado para implantar ransomware“, diz Callow. “Isso fornece às organizações uma janela de oportunidade durante a qual a ameaça pode ser detectada e neutralizada antes que ocorra um ataque de ransomware“.

5) Mova-se rapidamente

Detectar esses ataques rapidamente é a melhor maneira de atenuar seu impacto.

Para fazer isso, as organizações devem observar não apenas os malwares, mas também “qualquer evidência de movimentação lateral e exfiltração de dados no ambiente“, diz a empresa de segurança Trend Micro em uma análise dos recentes ataques ligados à gangue Nefilim . “O ponto de entrada de um ataque pode não ser o local em que os dados importantes são encontrados; portanto, os atores de ameaças precisam ser capazes de se movimentar no ambiente (host-a-host) para chegar às partes do sistema onde os dados mais suculentos está armazenado “, afirma o relatório. “Ser capaz de identificar padrões incomuns de tráfego de saída para hosts (host para externo) é igualmente importante, pois isso representa uma potencial exfiltração de dados“.

Encontrar invasores depois que eles comprometeram uma rede, mas enquanto eles ainda estão realizando o reconhecimento pode ser um desafio – mas é essencial, diz o especialista em resposta a incidentes David Stubley, que chefia a empresa de consultoria de segurança e consultoria 7 Elements, sediada em Edimburgo, na Escócia.

“Se as organizações fizerem análises mais proativas de seus ambientes e encontrarem vestígios de ativos comprometidos em um estágio anterior, é provável que se posicionem e lidem com o que é um compromisso irritante antes de terem que lidar com um surto de ransomware.” diz Stubley ao ISMG.

As organizações não podem confiar apenas no antivírus para proteção, diz ele, porque “se os invasores tiverem conhecimento, estarão usando cargas úteis que não acionam as últimas assinaturas de AV. Portanto, há um certo grau de probabilidade de que a exploração ocorra. executar com êxito, ignore o AV e conceda a eles um período de tempo em que não serão detectados“.

As nuances de como monitorar melhor qualquer organização variam de acordo com a infraestrutura, mas idealmente “você deve procurar tráfego de saída anômalo e eventos estranhos acontecendo no seu ambiente“, diz Stubley.

6) Monitorar eventos ímpares

“Eventos estranhos” podem incluir o uso de táticas inofensivas, incluindo binários – também conhecidos como LoLBins – que normalmente fazem parte de um sistema operacional, mas que os invasores podem ter subvertido, como descreveram os pesquisadores de segurança da Cisco Talos em uma análise de táticas do WastedLocker ransomware ligados a um grupo chamado Mal Corp. Segundo informações da imprensa, uma das mais recentes vítimas da quadrilha foi a fabricante de acessórios para fitness Garmin.

“O adversário por trás desses ataques está tirando proveito de vários conjuntos de ferramentas de ‘uso duplo’, como Cobalt Strike, Mimikatz, Empire e PowerSploit para facilitar o movimento lateral entre ambientes visados“, afirmam os pesquisadores.

“Esses conjuntos de ferramentas geralmente são desenvolvidos para ajudar nos testes de penetração ou nas atividades de equipes de Red Teams, mas seu uso também é frequentemente cooptado por adversários maliciosos“, afirmam eles. “Além disso, o uso da funcionalidade do sistema operacional nativo e o que é comumente chamado de ‘LoLBins’, permite que os invasores evitem a detecção e operem sob o radar até que estejam prontos para ativar o ransomware e tornar sua presença conhecida“.

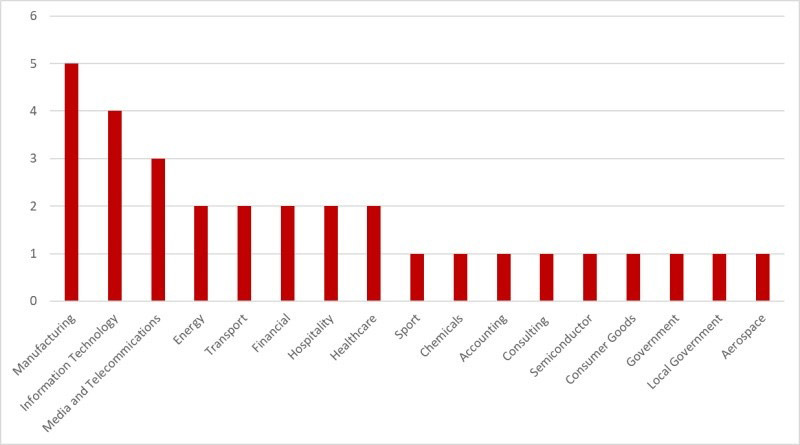

Metas do WastedLocker por setor da indústria (Fonte: Symantec, junho de 2020)

As defesas contra esses tipos de táticas podem incluir ferramentas de detecção de malware, ferramentas de verificação na web projetadas para detectar sites maliciosos, firewalls de última geração e sistemas de prevenção de intrusões e ferramentas de detecção binária maliciosa. Outras etapas incluem o uso de alertas Snort para bloquear mais rapidamente ataques conhecidos, além de impedir que os usuários se conectem a domínios e endereços IP conhecidos como ruins, diz a Cisco.

7) Prepare um canal de comunicações seguras

À luz de ataques – como o incidente que afeta a Agromart – em que criminosos foram capazes de espionar a resposta das vítimas, Vitali Kremez, presidente da empresa de inteligência contra ameaças Advanced Intel em Nova York, sugere que as organizações preparem também um canal de comunicação seguro e separado como um canal de armazenamento isolado para armazenar dados relacionados a qualquer investigação forense digital.

“Trate os ataques de ransomware como incidentes de violação de dados com a hipótese de que os invasores ainda possam estar dentro da rede“, disse Kremez à Bleeping Computer . “Portanto, as vítimas devem trabalhar de baixo para cima, tentando obter evidências forenses que valida ou invalida a hipótese“.

A identificação de todas as maneiras pelas quais os invasores obtiveram acesso, ou podem ter obtido acesso, permite que as empresas violadas fortaleçam suas defesas.

8) Não restaure, reconstrua

Responder efetivamente a incidentes que envolvem ransomware requer muito mais do que apenas limpar e restaurar sistemas – se as empresas tiverem backups armazenados com segurança offline – ou considerar pagar um resgate em troca da promessa de uma chave de descriptografia. “Após o incidente, as empresas precisam reconstruir suas redes e infraestrutura, em vez de simplesmente descriptografar os dados ou restaurá-los dos backups“, diz Callow da Emsisoft. “Esta é a única maneira de eliminar a possibilidade de um segundo ataque“.

Quando as organizações veem um surto de ransomware, podem ser necessários processos de recuperação de desastres, negociar com atacantes, explorar a perícia digital para identificar falhas nas defesas e trabalhar com especialistas em segurança cibernética para bloquear melhor a rede. Porém, se os dados forem exfiltrados, os invasores poderão vazá-los a qualquer momento, exigindo que a organização notifique todos os indivíduos cujos dados pessoais foram comprometidos para cumprir as regras de notificação de violação de dados.

Fonte: BankInfo Security

Veja também:

- Tudo sobre Ransomware, da história à decisão de pagamento!

- Ransomware: Por que ele se recusa a desaparecer

- Recuperação de Ransomware começa antes do ataque!

- Gerenciamento de risco de ransomware: 11 etapas essenciais.

- Ransomware ainda é uma das ameaças mais destrutíveis

- Invasores estão explorando a vulnerabilidade nota 10 no F5 BIG-IP

- Malware Linux indetectável direcionado a servidores Docker com APIs expostas

- Cisco adverte sobre bug de alta gravidade na linha de switches para pequenas empresas

- Microsoft recomenda prioridade no patch de vulnerabilidade crítica no DNS

- TikTok é investigado por Risco de Privacidade e pode ser proibido em vários países

- Caixa bloqueia centenas de contas do “Caixa Tem” após ataque hacker

- Malware Lúcifer atacando sistemas Windows com cripto mineração

- Vulnerabilidade nota 10 põe em risco 40 mil servidores SAP

- 15 bilhões de credenciais estão na Darknet, credenciais bancária custam US$71

Deixe sua opinião!