Usando técnicas de smokescreen, hacker roubam US$10M do Banco do Chile. Ataque do tipo “smokescreen” (cortina de fumaça) foi usado recentemente contra o Banco de Chile, o segundo maior banco do país, que em 24 de maio perdeu cerca de US $ 10 milhões devido a transferências eletrônicas fraudulentas pela rede SWIFT. Segundo o site BankInfo Security o roubo aconteceu enquanto o banco lidava com centenas de estações de trabalho e servidores que de repente pararam de funcionar.

Esta é uma tática comum de hackers, implanta-se um malware destrutivo para distrair os defensores de um ataque completo que ocorre em separado e em paralelo para roubar as “jóias da coroa” de uma organização.

O ataque do Banco do Chile segue um aumento nos ataques contra bancos na América Latina. No mês passado, cinco bancos no México assistiram a ataques contra o pagamento eletrônico interbancário, conhecido como SPEI, que é usado para transferências interbancárias domésticas. Neste momento, não parece haver uma conexão entre os ataques contra as instituições bancárias do México e o suposto ataque ao Banco de Chile, porque as táticas, técnicas e procedimentos (TTP) usados pelos agentes de ameaça são diferentes.

Pesquisadores da Flaspoint, empresa de inteligência de risco, afirmam ter analisado o malware usado para a distração do ataque contra o Banco de Chile. A ataque tem semelhanças com o componente de malware Buhtrap conhecido como MBR Killer, que foi divulgado na “deep web” em fevereiro de 2016.

As semelhanças entre o código malicioso usado no Chile e o código vazado de 2016 estão no uso do mesmo script NSIS, abaixo, em ambas as instâncias. O NSIS, ou Nullsoft Scriptable Install System, é um sistema de código aberto usado para construir instaladores do Windows.

Em geral, o malware Buhtrap é complexo e inclui mais de uma dúzia de módulos que dão aos atacantes a capacidade de instalar mais códigos maliciosos, manter o controle remoto sobre uma máquina comprometida e roubar credenciais, entre outros. Segundo a Flaspoint uma lista de módulos disponíveis são:

- “BHO”: um módulo projetado para interceptar e substituir páginas no navegador Internet Explorer.

- “kill_os”: um módulo projetado para apagar o MBR.

- “Loaders”: construtores de scripts NSIS projetados para instalar malware.

- “Mimimod”: uma versão modificada do programa “Mimikatz”, usado para obter credenciais de usuário no sistema.

- “ID”: um algoritmo para obter o número único da máquina infectada.

- “BSShide”: um módulo projetado para ocultar ordens de pagamento nos Sistemas de Suporte ao Negócio (BSS). Ele modifica a página exibida para o usuário. O SWIFT faz parte do BSS.

- “Antidetekt”: um módulo projetado para detectar ambientes virtuais e “sandboxes”.

- “UAC”: um módulo para ignorar a proteção do Controle de Conta de Usuário (UAC).

- “RDP”: modifica o sistema operacional para a possível operação simultânea de vários usuários no sistema.

- “VNC”: controle remoto do PC com backconnect.

- “Side-Loading DLL”: usado para instalar um keylogger e fornecer comunicação com o painel de controle. Permite a instalação e operação de outros módulos no sistema.

- “Painel de controle”: usado para manter a visibilidade das infecções e instalar módulos adicionais no host infectado.

- “Construtor”: um programa projetado para coletar módulos de Trojan em um arquivo executável.

- “MWI”: uma coleção de exploits, parte da ferramenta “Microsoft Word Intruder” que estava disponível no subsolo.

O MBR Killer do Banco de Chile também foi codificado com VMProtect, destinado a proteger contra análise forense e engenharia reversa. Notavelmente, o malware não tem como alvo vítimas baseadas em local ou idioma; no entanto, uma verificação de idioma e localidade em espanhol está presente no malware. A origem por trás do ataque do Banco de Chile permanece incerta; Não está claro se esse código foi simplesmente reutilizado por um grupo de copycat ou vinculado ao grupo original por trás do malware Buhtrap. Originalmente, o módulo “kill_os” era aproveitado para ocultar a evidência de penetrações bem-sucedidas na rede bancária.

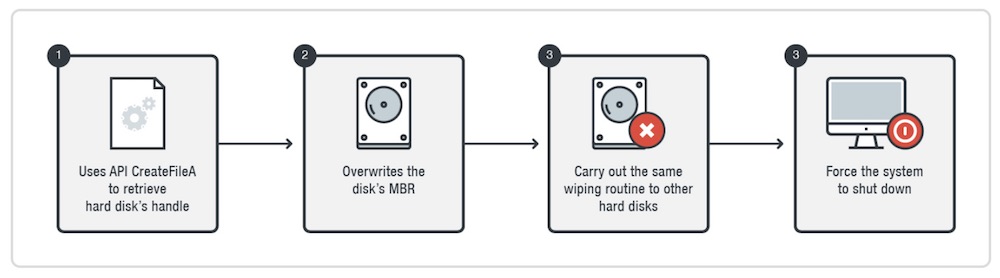

MBR Killer’s four steps to destruction (Source: Trend Micro)

MBR Killer’s four steps to destruction (Source: Trend Micro)

Em 6 de junho, a Trend Micro publicou um post descrevendo essencialmente o mesmo malware, dizendo que afetou um banco na América Latina em maio. Mas não identificou a vítima como Banco do Chile.

O Banco de Chile disse em uma declaração de 28 de maio que um vírus atingiu as estações de trabalho dos bancos, afetando os caixas e dificultando os serviços das agências e os serviços bancários por telefone. As estações de trabalho foram então desconectadas, o que afetou as operações, mas foi necessário para impedir que o malware se espalhasse ainda mais.

O banco não divulgou valores em sua declaração, mas a o jornal Ahora Noticias, do Chile, disse qe o ataque custou U$10Milhões ao banco. O post do Banco do Chie disse que “Depois de identificar a falha, nosso protocolo de contingência foi imediatamente ativado, projetado para manter a continuidade e a segurança de nossos produtos e serviços… Embora essas medidas tenham afetado a qualidade de nossos serviços, elas tornaram possível garantir a integridade das informações e dados em todos os momentos, para que a segurança das transações, fundos e registros de nossos clientes nunca tenham sido afetados.”

Segundo o BankInfo Security, o gerente geral do Banco de Chile, Eduaro Ebensperger Orrego, disse à publicação Latercera que, por fim, os ataques iniciais foram provavelmente uma distração. O alvo real era o sistema SWIFT do banco, que transmite mensagens para coordenar as transferências eletrônicas internacionais e não afetar os clientes do banco. “Encontramos algumas transações estranhas no sistema SWIFT“, disse Ebensperger a Latercera. “Lá percebemos que o vírus não era necessariamente o problema subjacente“.

Segundo Ebensperger, o banco conseguiu deter algumas das transações fraudulentas e fez uma queixa em Hong Kong, onde alguns dos fundos foram enviados, em uma tentativa de conter as transações.

Em seu post no blog , o oBanco do Chiel termina dizendo “Lamentamos os inconvenientes causados por esta situação. Continuamos trabalhando, em conjunto com consultores locais e internacionais, a fim de padronizar todos os nossos produtos e serviços, com a prioridade mais alta para manter a segurança, embora isso possa temporariamente causar uma diminuição na qualidade do serviço.”

REDE SWIFT

A SWIFT, abreviação de The Society for Worldwide Interbank Financial Telecommunication, é uma cooperativa baseada em Bruxelas. Cerca de 11.000 bancos em todo o mundo, inclusive muitos aqui o Brasil, usam o sistema de mensagens do grupo para transações interbancárias internacionais, tornando-o um alvo atraente e difundido.

Os invasores não exploraram vulnerabilidades específicas nos sistemas SWIFT, mas procuram explorar controles fracos nos bancos, comprometendo as principais contas dos funcionários do banco para criar transferências fraudulentas.

No início de 2016, os invasores tentaram transferir US $ 951 milhões da conta do Federal Reserve de Nova York do Banco de Bangladesh. Erros simples impediram a transferência total, mas US $ 81 milhões foram roubados. Uma parte foi recuperada mais tarde, e a Coréia do Norte foi responsabilizada por roubo.

Desde aquele ataque de tirar o fôlego, os bancos em todo o mundo têm visto tentativas de minar suas infraestruturas SWIFT. Para seu crédito, a SWIFT buscou aumentar a conscientização e melhorar a segurança, triplicando sua equipe de segurança e lançando um centro de operações 24 horas por dia, sete dias por semana.

Fonte: BankInfo Security & Flashpoint & Ahora Noticiaas & Latercera & Blog Banco do Chile

Veja também:

- Responda a Pesquisa Nacional de Segurança da Informação 2018

- Pesquisador afirma poder hacker um avião em voo a partir do solo

- Vulnerabilidade no CISCO ACS permite hacker explorar usuários privilegiados da rede

- Hackers usam arquivos Excel IQY para enganar antivírus e baixar malware

- Terceirizada da Universal Music Group expõe credenciais na AWS

- Webinar discute os requisitos e desafios resolução do BACEN 4658

MBR Killer’s four steps to destruction (Source:

MBR Killer’s four steps to destruction (Source:

3 Trackbacks / Pingbacks