Servidores JIRA mal configurados vazam informações sobre usuários e projetos. Servidores Jira de grandes nomes na indústria de tecnologia expuseram informações sobre projetos internos e usuários que poderiam ser acessados por qualquer pessoa através de comandos de operações de pesquisa avançada.

Jira é uma solução popular para gerenciamento de projetos, desenvolvida pela Atlassian para equipes ágeis. Ele é usado por empresas da Fortune 500 para acompanhar facilmente o progresso de várias tarefas e problemas.

Organizações como o Google, o Yahoo, a NASA, a Lenovo, o 1Password e o Zendesk, além de órgãos governamentais em todo o mundo, deixaram detalhes privados desprotegidos que poderiam ter comprometido seus desenvolvimentos devido a má configuração dos servidores.

Algumas entidades continuam a expor inadvertidamente ao público os nomes, funções e endereços de e-mail dos funcionários envolvidos em vários projetos da organização, juntamente com o estágio atual e o desenvolvimento dessas atividades.

Essas informações se tornam públicas quando é feita determinada configuração para controlar a visibilidade de filtros e painéis para projetos em servidores Jira, diz Avinash Jain , o engenheiro de segurança que descobriu o problema.

Jain disse ao BleepingComputer que quando um novo filtro e painel são criados no Jira Cloud, a configuração de visibilidade padrão é “all” e isso é entendido como “tudo dentro da organização“, mas na realidade se refere a todos na Internet.

“Jira permite acesso anônimo”

Os projetos no Jira Cloud podem ser configurados para acesso anônimo, o que não exige que um usuário faça o login. Uma das opções de compartilhamento de filtros e painéis é chamada Public e vem com um aviso: “Se um filtro ou painel for compartilhado com Público, o nome do filtro ou do painel ficará visível para usuários anônimos.” (Ver : Documentação do Jira Cloud ).

Uma configuração mais ampla é do menu Permissões Globais, onde o administrador pode escolher “Qualquer pessoa” (Anyone) na lista suspensa para conceder acesso a usuários que não estejam conectados. Isso não é recomendado para “sistemas que podem ser acessados da Internet pública como Cloud “.

O problema é que o Jira possui uma funcionalidade de selecionador de usuários que permite recuperar uma lista completa de nomes de usuários e endereços de e-mail nos servidores expostos configurados incorretamente.

Encontrando servidores mal configurados

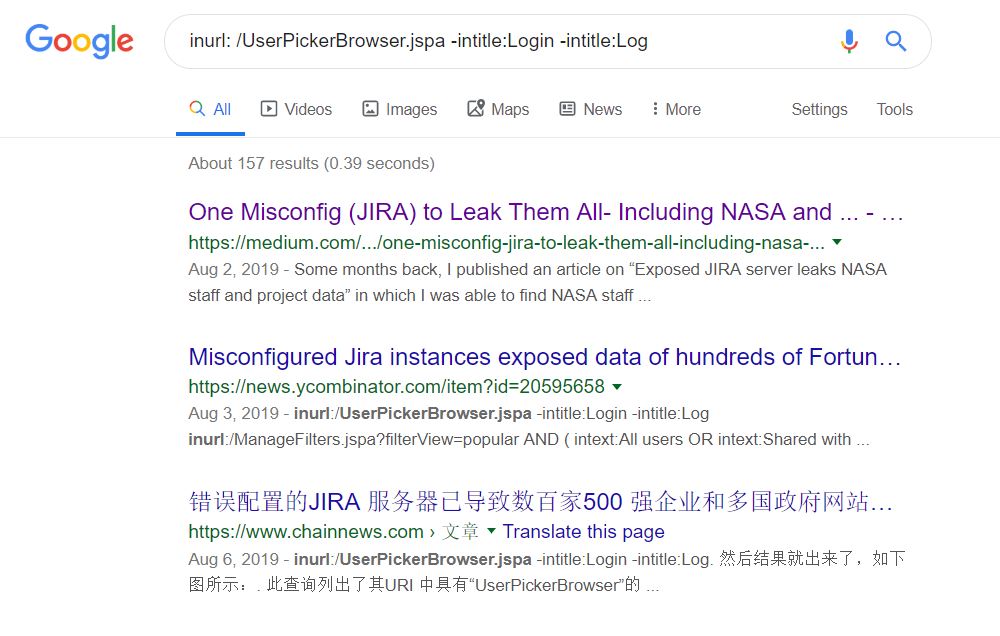

Usando operadores de pesquisa específicos (Google Dorks), Jain conseguiu identificar as máquinas configuradas para permitir acesso a informações sobre usuários e projetos relacionados.

inurl: /UserPickerBrowser.jspa -intitle:Login -intitle:Log

Essa consulta lista todas as URLs com “UserPickerBrowser” em seu URI para localizar todas as funcionalidades do seletor de usuário Jira configuradas incorretamente, que são expostas publicamente e também não autenticadas .

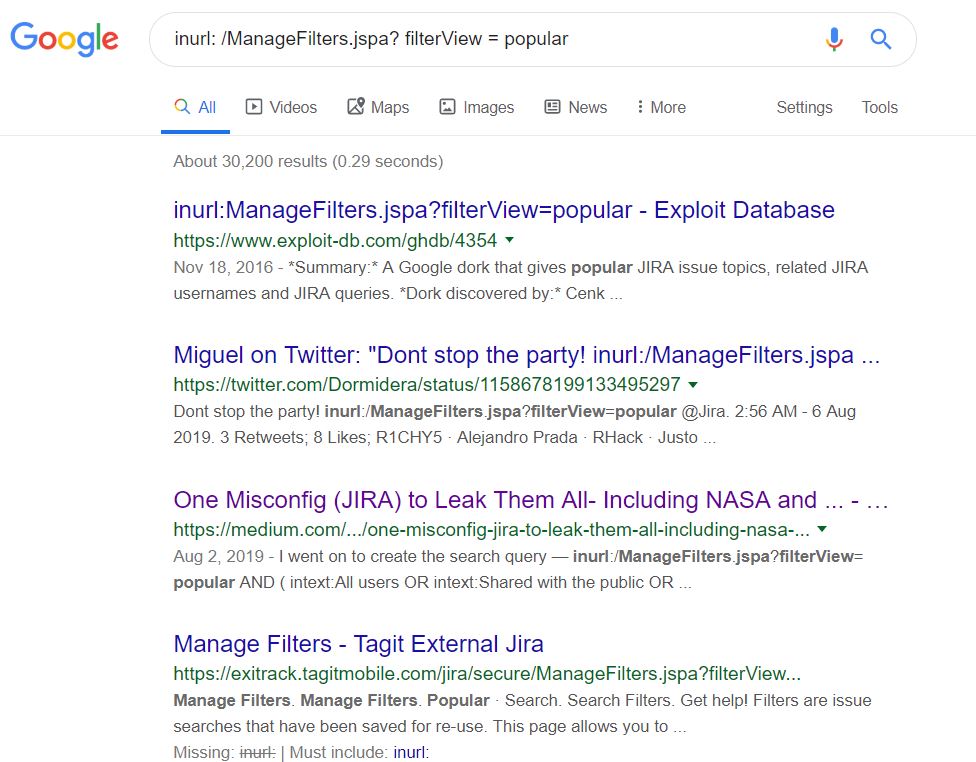

Para filtros e painéis, podemos ver os URLs desses filtros e painéis contendo “Managefilters” e “ConfigurePortal”, para identificar isto Avinash criou a seguinte consulta:

inurl: /ManageFilters.jspa? filterView = popular AND (intext: Todos os usuários OU intext: Compartilhado com o público OU intext: Público)Essa consulta lista todas as URLs com “Managefilters” em seu URI e tendo texto como “Public” para encontrar todos os filtros do JIRA configurados incorretamente que são expostos publicamente e também não autenticados .

O Minuto da Segurança testou os comandos e pôde encontrar facilmente vários domínios afetados.

“Milhares de empresas filtros, painéis e dados do pessoal foram publicamente expostos“, diz o pesquisador. “Descobri várias contas do JIRA configuradas incorretamente em centenas de empresas. Algumas das empresas eram da Alexa e da Fortune, incluindo gigantes como NASA, Google, Yahoo, etc. e sites governamentais.” – Avinash Jain

Segundo Avinash, “o governo brasileiro tem o filtro Jira configurado incorretamente de seu sistema rodoviário e de transporte, expondo assim alguns dos detalhes de seus projetos, nomes de funcionários, etc., que foram corrigidos depois de entrar em contato com eles.”

“Da mesma forma, as Nações Unidas acidentalmente fizeram seus filtros Jira e o painel público Jira expôs seus detalhes internos do projeto, segredos, etc., que foram corrigidos por eles depois que eu os relatei e foram recompensados por eles em sua lista do Hall of Fame .”

“Até mesmo o governo europeu sofreu a mesma exposição quando seus sistemas e soluções de software de finanças comerciais tiveram a mesma configuração incorreta de Jira e expondo seus detalhes sensíveis internos de projeto e equipe. Eles também consertaram depois que eu enviei o relatório para eles e também foi reconhecido em sua lista do Hall of Fame .”

Esses filtros e painéis publicamente disponíveis forneciam detalhes como funções dos funcionários, nomes dos funcionários, ID do e-mail, próximos marcos, projeto secreto e recursos. Enquanto a funcionalidade do selecionador de usuários divulga dados internos do usuário. Informações úteis para uma empresa concorrente conhecer o tipo de marcos futuros ou projetos secretos em que seu concorrente está trabalhando. Até mesmo um invasor pode obter alguma informação disso e vinculá-lo a algum outro tipo de ataque.

Segundo Avinash, isto claramente é algo que não deveria ser público “Não é um problema de segurança, mas mais um problema de privacidade.“

Avinash relatou isso para várias empresas, algumas pagaram alguma recompensa, algumas corrigiram enquanto algumas ainda estão convivendo com o problema. Embora seja mais um problema de configuração incorreta, o Atlassian (JIRA) deve cuidar e ser mais explicitamente clara sobre o que significa “Qualquer usuário logado”, seja ele um usuário logado do JIRA ou apenas um usuário pertencente a uma conta específica da empresa Jira.

Fonte: BleepingComputer & Medium.com

Veja também:

- CrowdStrike aterriza no Brasil com o melhor Next Generation AV do mercado!

- CrowdStrike expande presença internacional para atender à crescente demanda do cliente

- 21 aplicativos antivírus Android apresentam sérias vulnerabilidades

- PWC Grécia recebe multa de €150Mil por violar GDPR

- Vazamento da Capital One é uma das maiores violações dos EUA

- 90% dos usuários do iPhone Enterprise expostos à iMessage Spy Attack

- SecOps ou DevSecOps – que bicho é este ? pra que serve?

- Microsoft lança patch para vulnerabilidade similar ao Spectre e Meltdown

- Falhas no chipset da Qualcomm expõem milhões de dispositivos Android à hackers

- Apple suspende programa Siri após contestações sobre privacidade

- WPA3 o novo Protocolo de criptografia de Wi-Fi já apresenta sérias vulnerabilidades

- Cartões Visa Contactless Vulneráveis aos Fraudadores

- A #LGPD e o mito do advogado que entende de Dados

- PMEs subestimam seriamente sua vulnerabilidade a ataques cibernéticos

3 Trackbacks / Pingbacks