Pesquisador ucraniano vaza dados da gangue Conti Ransomware. O vazamento ajudará pesquisadores a rastrear e combater a Conti e suas afiliadas.

Um pesquisador de segurança cibernética ucraniano divulgou 13 meses de dados confidenciais provenientes dos sistemas internos da gangue de ransomware Conti, um desenvolvimento que pode ajudar na luta contra uma variedade de ransomware predominante.

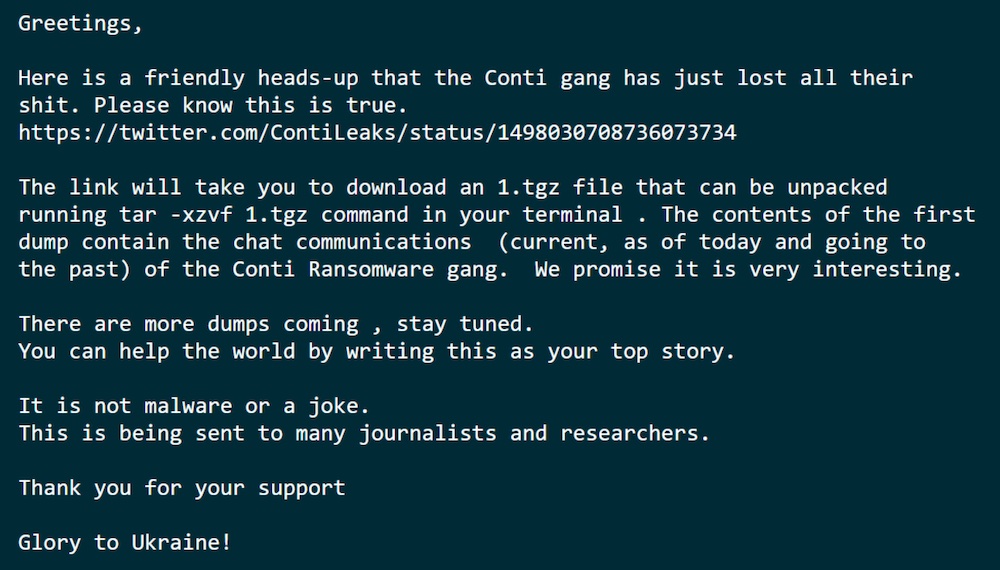

O pesquisador, que teve acesso aos sistemas da Conti, divulgou os dados depois que a notória gangue de ransomware expressou apoio à Rússia desde a invasão da Ucrânia, diz Alex Holden , CTO da Hold Security , uma consultoria que estuda ransomware e crimes cibernéticos. O nome do pesquisador de segurança não pode ser divulgado.

Os dados, que estão no formato JSON, incluem logs de bate-papo do Jabber, endereços de bitcoin e negociações entre as vítimas de ransomware e os invasores do Conti. Grande parte dos dados é de bate-papo interno entre membros e afiliados da Conti, incluindo detalhes pessoais, conflitos e acusações. Há também logs relacionados ao TrickBot, um botnet que tem sido usado algumas vezes para distribuir o Conti, diz Holden. Os dados abrangem o período de janeiro de 2021 até o início de fevereiro deste ano.

Os dados da Conti são “leitura obrigatória para qualquer profissional de segurança, pois fornecem uma visão de como o ransomware realmente funciona“, diz Holden. O VX-Underground , um grupo de pesquisadores de malware, também examinou os dados e os compartilhou publicamente.

(Fonte: VX-Underground via Twitter)

(Fonte: VX-Underground via Twitter)

Os dados vazados representam quase todo o tempo de existência da Conti, diz Allan Liska , analista de inteligência de ameaças da Recorded Future.

Existem cerca de 150 endereços de bitcoin, identificadores de bate-papo, endereços IP, painéis de controle e outros dados de infraestrutura que serão imensamente úteis para rastrear a gangue, bem como os afiliados que usam seu malware, diz Liska. Conti é um chamado grupo de ransomware como serviço. Os afiliados se inscrevem para distribuir o ransomware e os lucros de ataques bem-sucedidos são compartilhados.

Os dados devem ajudar as agências de aplicação da lei e pesquisadores a rastrear essas afiliadas.

“Muitos grupos de ransomware não têm o opsec [segurança operacional] tão bom quanto pensam“, diz Liska. “Aqui estão definitivamente maneiras de aprender e entender como eles estão operando e o que estão fazendo.“

Vazamento pode não parar Conti

Conti é um dos tipos de ransomware mais prevalentes. Ele foi desenvolvido por um grupo russo de crimes cibernéticos de longa data conhecido como Wizard Spider, de acordo com CrowdStrike . Acredita-se que o grupo seja responsável pelo código de malware/botnet TrickBot, bem como pelas cepas de ransomware Ryuk e BazarLoader.

O grupo Conti e seus afiliados atacaram prolificamente centenas de organizações, incluindo o Health Service Executive da Irlanda em maio de 2021. O serviço de saúde, que não pagou o resgate e pediu que seus especialistas recuperassem o ambiente, disse recentemente que gastou US$ 48 milhões se recuperando do ataque . Ele alertou que o número ainda pode subir para US$ 110 milhões. (veja Ataque de Ransomware: Custos de Limpeza da Irlanda atingem US$ 48 milhões ).

Conti é agressivo e antagoniza suas vítimas. Se as vítimas se recusarem a pagar o resgate, ele vazará lentamente seus dados confidenciais em seu site. Isso significa que, mesmo que uma organização tenha bons backups e um plano de recuperação de desastres, ela ainda enfrenta problemas com o vazamento de dados.

Gritar apoio à Rússia em meio à condenação global do ataque do país à Ucrânia foi um movimento arriscado. Na sexta-feira, a gangue Conti publicou um pequeno post em um site que usa para vazar os dados das organizações que comprometeu.

O grupo escreveu que apoiava totalmente o governo russo e que, se alguém organizasse um ataque cibernético contra a Rússia, usaria todos os seus recursos para contra-atacar as “infraestruturas críticas de um inimigo“.

Na segunda-feira, esse post parecia ter sido removido. Outro post expressando essencialmente o mesmo sentimento havia sido publicado, mas com uma nova adição que tentava moderar sua posição: “Não nos aliamos a nenhum governo e condenamos a guerra em andamento“.

O vazamento significa que Conti provavelmente estará em desordem temporária, diz Liska. Mas pode não necessariamente levar a gangue à falência. Liska diz que a Conti se recuperou de outras ações que afetaram suas operações.

O maior risco decorrente do vazamento é que afiliados e outros cibercriminosos podem não querer trabalhar com uma gangue que teve sua infraestrutura infiltrada por pesquisadores de segurança cibernética.

O impacto real pode ser se “os atores de ameaças perderem a confiança neles“, diz Liska.

O vazamento dificultará a continuidade da Conti, diz Brett Callow , analista de ameaças da Emsisoft, uma empresa de segurança com sede na Nova Zelândia que ajuda as organizações a se recuperarem de ransomware.

“Ficarei surpreso se Conti se recuperar disso“, diz Callow. “O vazamento é devastador para eles e, potencialmente, para qualquer pessoa conectada a eles. Os afiliados vão se perguntar por quanto tempo a operação foi comprometida e se foi obtida alguma informação que aponte para eles.“

Fonte: BankInfo Security

- LGPD – Normativo SARB 025/2022 publicado pela FEBRABAN

- Swift isola bancos Russos e Anonymous declara ciberguerra à Russia

- CORRIGIDO Vulnerabilidades críticas no Zabbix Web Frontend

- LGPD multas por violação devem ter efeito retroativo

- Fortinet lança serviço gratuito de avaliação de segurança OT

- Google pagou recorde de US$ 8,7 milhões para Bug Hunters em 2021

- Pai derruba a internet de duas cidades ao tentar desconectar filhos das redes sociais

- Proteção de Dados Pessoais agora é um direito fundamental

- Vulnerabilidades críticas no Zabbix Web Frontend permitem bypass de autenticação

- Americanas e Submarino ficam fora do ar depois de ataque hacker

- Emails de Phishing usando o Linkedin aumenta 232%

- Ataque cibernético atinge Ministério da Defesa da Ucrânia e bancos

Alguém pode por favor fazer o mesmo a Síria?!