Os grupos de ransomware estão se multiplicando, aumentando as apostas para os defensores

A atividade de ransomware está aumentando novamente, com um aumento acentuado no número de vítimas e no número de grupos que lançam ataques. Um novo relatório semestral da Searchlight Cyber mostra a rapidez com que o cenário de ameaças está mudando e por que os CISOs precisam continuar ajustando suas defesas.

Atividade de ransomware em níveis recordes

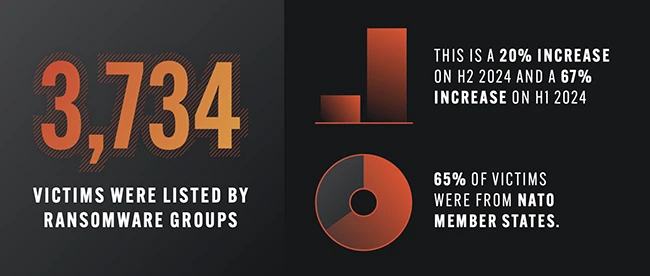

De janeiro a junho, grupos de ransomware listaram 3.734 vítimas em seus sites públicos de extorsão. Este é um aumento de 20% em relação ao último semestre de 2024 e um salto de 67% em comparação com o mesmo período do ano passado.

O relatório mostra que o crescimento tem sido constante desde o início de 2023, impulsionado pela ascensão do Ransomware como serviço modelo. Ao permitir que os afiliados aluguem ferramentas de ransomware, os grupos principais podem expandir seu alcance sem lidar sozinhos com todos os ataques.

A maioria dos cinco principais grupos de ransomware do relatório opera sob este modelo. Isso ajuda a explicar por que o número de vítimas continua a crescer mesmo quando grupos individuais ficam quietos ou fecham.

Mais grupos, mais atividade

O relatório rastreou 88 grupos de ransomware ativos no primeiro semestre de 2025, contra 76 no final de 2024. Destes, 35 eram grupos inteiramente novos e sem atividade anterior.

Essa rotatividade constante dificulta que os defensores rastreiem as ameaças. Os grupos geralmente se separam, se fundem ou mudam de marca, e os afiliados frequentemente mudam de um grupo para outro. Mesmo quando um grupo desaparece, seus membros raramente deixam o mundo do ransomware para sempre.

O relatório destaca que essas mudanças estão acontecendo mais rápido, o que aumenta a complexidade da defesa contra ataques e da atribuição deles a agentes de ameaças específicos.

Lucas Donovan, Chefe de Inteligência de Ameaças da Searchlight Cyber, disse que esse cenário mutável também está afetando a forma como os ataques de ransomware se desenrolam. “Grupos de ransomware identificaram que a eficácia de criptografar o conteúdo de uma vítima não é mais tão eficaz quanto antes. Capacidades aprimoradas de backup e restauração estão tendo impacto na batalha”, explicou Donovan. “Exfiltração sozinho tem a capacidade de causar significativamente mais danos por meio da pressão exercida sobre a vítima, ao mesmo tempo em que reduz o ruído e o consumo de tempo na condução do ataque.”

Donovan acrescentou que, embora esta seja uma evolução e não uma mudança completa, reforça a necessidade de fortes capacidades de detecção. “A mudança na forma como as organizações lidam com esse TTP de ransomware em constante mudança não foi sísmica. Ataques de ransomware de extorsão dupla sempre tiveram ônus sobre a exfiltração. No entanto, enfatiza a necessidade contínua de monitorar continuamente a detecção precoce do acesso inicial, do movimento lateral e da exfiltração de conteúdo.”

Onde os ataques estão atingindo

A maior parte da atividade observada teve como alvo organizações na América do Norte e na Europa. Do total de vítimas listadas, 65% estavam em países membros da OTAN. Os Estados Unidos tiveram o maior número de vítimas, seguidos pelo Canadá, Alemanha, Reino Unido, França e Itália.

O relatório observa três razões principais para esta concentração: elevado valor económico, grande superfícies de ataque criado por ambientes de tecnologia avançada e motivações geopolíticas de grupos ligados ao Estado.

Os corretores de acesso inicial aumentam as apostas

O relatório também enfatiza o papel de Corretores de acesso inicial (IABs), que vendem acesso à rede em fóruns clandestinos. Isso permite que grupos de ransomware ignorem o tempo e o esforço necessários para obter a entrada inicial por conta própria.

Donovan forneceu um exemplo real de como essas vendas podem prenunciar ataques. “Em fevereiro, um corretor de acesso inicial postou em um fórum de hackers acesso a uma organização chamada Alcott HR Group. Como é típico em tais postagens, o corretor não nomeou a vítima, mas forneceu uma descrição adequada para determinar para quem era o acesso. Dezoito dias depois, o grupo de ransomware Play postou em seu site de extorsão a vítima identificada na postagem do fórum de hackers”, disse Donovan.

“Com o monitoramento proativo, pode ter sido possível pegar a postagem, uma investigação poderia ter sido conduzida e medidas de segurança implementadas, reduzindo assim a probabilidade de ocorrer um ataque de ransomware ou qualquer acesso não autorizado.”

Donovan observou que nem toda venda de acesso intermediada leva a um ataque de ransomware, mas monitorar esses fóruns dá às equipes de segurança um valioso alerta precoce. “A inteligência sobre a atividade inicial do corretor de acesso permite identificar indicadores e avisos. Isso ajuda a prevenir, detectar ou interromper os agentes da ameaça mais cedo, quebrando a cadeia de mortes cibernéticas o mais cedo possível e reduzindo a probabilidade de o agente da ameaça atingir seu objetivo.”

Explorando vulnerabilidades

Muitos dos grupos de ransomware mais ativos continuam a depender de vulnerabilidades não corrigidas para obter acesso inicial às redes alvo. O relatório lista várias vulnerabilidades importantes exploradas este ano, incluindo aquelas que afetam softwares empresariais populares e dispositivos de rede.

Essas vulnerabilidades geralmente são aproveitadas rapidamente, às vezes antes do lançamento dos patches. Essa velocidade coloca pressão extra sobre as equipes de segurança para identificar os sistemas expostos e corrigi-los o mais rápido possível.

Fonte: HelNetSecurity

Veja também:

- Pesquisa aponta risco crítico à soberania de dados

- A Integração entre Programas de Compliance e a LGPD

- SonicWall lança atualização de firmware SMA100 para eliminar malware rootkit

- Após ser hackeada SonicWall pede troca de senhas

- ChatGPT alvo de ataque de roubo de dados do lado do servidor

- A ilusão da IA nos negócios

- Check Point Software alerta para riscos de segurança no mercado de NFTs

- IA não é um destino, e sim, uma jornada!

- As 10 melhores empresas de testes de penetração como serviço (PTaaS) em 2025

- Hackers usam IA para burlar antivírus

- Privacidade DNS do Firefox

- Cibersegurança além do perímetro

Be the first to comment