O que são ataques de enumeração e como evitá-los. Saiba como esses ataques de força bruta funcionam e como evitá-los.

Os aplicativos da Web podem ser vulneráveis a ataques de enumeração de usuários. Saiba como esses ataques de força bruta funcionam e como evitá-los..

Ransomware e outros ataques baseados em malware continuam nas manchetes, mas isso não significa que mereçam toda a atenção. Outra ameaça que as equipes de segurança precisam estar cientes são os ataques de enumeração de usuários.

O que é um ataque de enumeração?

Os ataques de enumeração acontecem quando agentes mal-intencionados usam força bruta para acessar aplicativos da web. Os invasores costumam usar credenciais expostas em violações anteriores ou golpes de engenharia social para tentar acessar outros sites e aplicativos nos quais os usuários podem ter usado as mesmas informações de login.

Se forem bem-sucedidos, os invasores podem obter acesso a informações de identificação pessoal (PII) de clientes e funcionários. Eles podem então vender as PII na dark web ou usá-las para atacar suas vítimas, por exemplo, drenando suas contas bancárias ou fazendo cobranças em seus cartões de crédito.

Como funciona um ataque de enumeração?

A maioria dos ataques de enumeração tem como alvo os bancos de dados de aplicativos baseados na web. Esses ataques ocorrem com mais frequência na página de login principal do aplicativo.

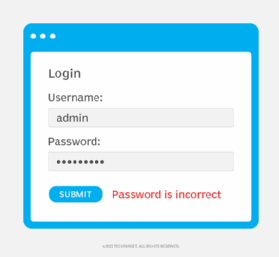

Ao realizar um ataque de enumeração em uma página de login, os invasores observam como o aplicativo da Web reage a uma tentativa de entrada de força bruta:

- Se a reação for uma mensagem “nome de usuário não encontrado“, os invasores saberão que o nome de usuário não está naquele banco de dados específico.

- Se a reação for uma mensagem de “senha incorreta“, os invasores sabem que o nome de usuário existe no banco de dados e que podem continuar a atacar esse aplicativo com força bruta.

- Se a reação for uma mensagem “nome de usuário e/ou senha não encontrada“, os invasores não terão certeza de qual credencial está correta.

Os ataques de enumeração também podem ser conduzidos contra os formulários “esqueci a senha” e “esqueci o nome do usuário” nos aplicativos.

Como evitar ataques de enumeração

Embora não seja possível evitar 100% os ataques de enumeração de usuários, as organizações devem seguir as seguintes etapas para torná-los mais difíceis:

- Empregar palavras enigmáticas. Páginas de login bem desenvolvidas devem exibir uma mensagem “nome de usuário e/ou senha inválidos“. Isso torna difícil para os invasores saberem se o nome de usuário, a senha ou ambos estão incorretos.

- Use um firewall de próxima geração (NGFW). Embora todos os firewalls bloqueiem o tráfego com base em regras estabelecidas, os NGFWs em particular podem limitar o número de tentativas de login com falha de vários endereços IP.

- Use um firewall de aplicativo da web (WAF). Os WAFs filtram o tráfego HTTP em busca de tráfego mal-intencionado ou não autorizado vindo da Internet.

- Use CAPTCHA. O CAPTCHA não apenas limita o número de vezes que uma pessoa pode tentar fazer login em um aplicativo , mas também ajuda a desacelerar ataques e eliminar bots. O CAPTCHA também pode bloquear ataques de enumeração automa

- Implemente a autenticação multifator (MFA). O MFA, que exige credenciais adicionais para fazer login com êxito em uma conta, impede que invasores cibernéticos explorem as respostas do servidor usadas para iniciar ataques de enumeração porque eles não conseguem fazer login sem as credenciais adicionais.

- Código-fonte seguro. A melhor maneira de reduzir o risco de um ataque de enumeração é proteger o código-fonte do aplicativo da web. Certifique-se de que qualquer código-fonte – código-fonte aberto ou não – seja atualizado e testado por meio de métodos DevSecOps antes de ser implementado em ambientes de produção.

Fonte: TechTarget por Ravi Das, - Malware Backdoor afeta sites WordPress

- Como interromper ataques à infraestrutura com ferramentas DDoS e Threat Intelligence

- Linux e Segurança de Dados: Os Mitos, Desafios e Soluções

- Existe uma desconexão entre os líderes empresariais e as equipes de segurança?

- UE versus EUA: Quais são as diferenças entre suas leis de privacidade de dados?

- Curva de Desempenho como explicar para sua Equipe!

- “Contas Privilegiadas” O que realmente significa?

- O que é Insider Threat!

- ROI e Planejamento dos Investimento de Segurança

- Erros na composição das senhas

- É necessário mais que Tecnologia para se proteger de ataques Ransomware

- Indústria de segurança cibernética não tem um problema de estresse

Be the first to comment