O que é um ataque DDoS? Tipos, exemplos e como funciona

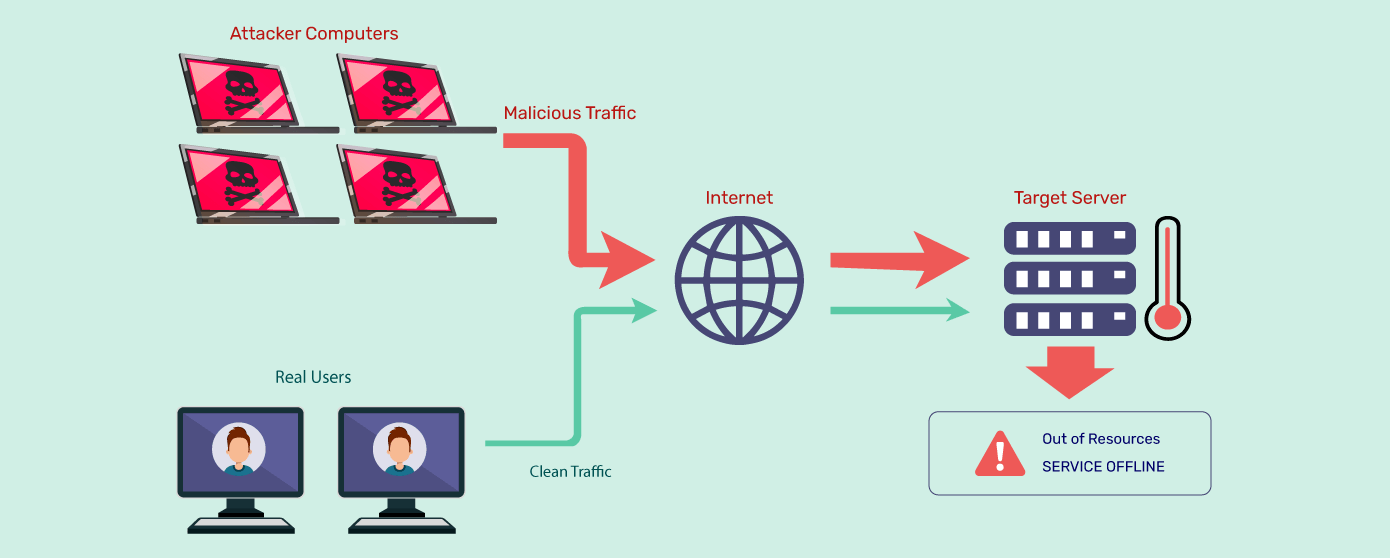

Um ataque DDoS (Distributed Denial of Service – Negação de Serviço Distribuída) envolve vários sistemas comprometidos trabalhando juntos para sobrecarregar um alvo com tráfego excessivo, resultando em interrupções ou desligamentos de serviço.

Ao contrário de um ataque DoS (Negação de Serviço), que normalmente vem de uma única fonte, a natureza distribuída de um ataque DDoS o torna significativamente mais difícil de combater e pode causar interrupções generalizadas.

O ataque DDoS já existe há muito tempo e continua a evoluir. O AppTrana WAAP observou mais de 4,25 bilhões de ataques DDoS somente em 2023 .

Ataques DDoS podem causar perdas financeiras significativas, danos à reputação e interrupção de serviços críticos, destacando a importância de defesas robustas e estratégias de mitigação para organizações e provedores de serviços.

Exemplos de ataques DDoS

Os ataques de Negação de Serviço Distribuída têm sido um problema significativo na segurança cibernética. Aqui estão alguns exemplos notáveis:

Ataque do Mafiaboy (2000)

Em 2000, ‘Mafiaboy’, um hacker de 15 anos chamado Michael Calce, interrompeu grandes sites como CNN, Dell e Yahoo!, causando caos no mercado de ações e levando à criação de leis modernas sobre crimes cibernéticos.

Ataque na Estônia (2007)

Em abril de 2007, a Estônia sofreu um grande ataque DDoS contra serviços governamentais, financeiros e de mídia em meio a tensões políticas com a Rússia sobre um monumento da Segunda Guerra Mundial, marcando um exemplo inicial significativo de guerra cibernética e levando ao desenvolvimento de leis internacionais de guerra cibernética.

GitHub (2018)

O GitHub, uma plataforma popular de hospedagem de código, sofreu um ataque DDoS em 2018 que durou vários dias. O ataque envolveu um influxo massivo de tráfego com o objetivo de sobrecarregar seus servidores.

Dyn (2016)

A Dyn, uma importante provedora de serviços de DNS, foi alvo de uma série de ataques DDoS em 2016. Esses ataques interromperam o acesso a muitos sites de alto perfil, incluindo Twitter, Netflix e Reddit, ao atingir a infraestrutura da Dyn.

Estonia (2007)

Em 2007, a Estônia sofreu uma série de ataques DDoS que tiveram como alvo sites governamentais, bancários e de mídia. Esses ataques foram atribuídos a tensões geopolíticas com a Rússia na época.

ProtonMail (2015)

O ProtonMail, um serviço de e-mail seguro, enfrentou um ataque DDoS significativo em 2015, logo após seu lançamento. Os invasores exigiram um resgate em Bitcoin, que o ProtonMail se recusou a pagar.

Botnet Mirai (2016)

O botnet Mirai infectou dispositivos IoT (Internet das Coisas) e foi usado em vários ataques DDoS, incluindo contra a Dyn em 2016. Ele demonstrou a vulnerabilidade dos dispositivos IoT ao sequestro para fins maliciosos.

Confira os ataques DDoS mais famosos da história .

Como funciona um ataque DDoS?

Um ataque DDoS funciona sobrecarregando um sistema alvo, como um site ou servidor, com uma quantidade excessiva de tráfego.

Um ataque DDoS normalmente envolve as seguintes etapas:

- Formação de botnet: O invasor monta uma rede de dispositivos comprometidos chamada botnet . Esses dispositivos, que podem incluir computadores, servidores, dispositivos IoT ou smartphones infectados com malware, estão sob o controle do invasor e são usados para lançar o ataque.

- Reconhecimento: O invasor identifica alvos potenciais para interromper ou desabilitar, como sites, servidores ou infraestrutura de rede. Isso pode ser feito por meio de varredura automatizada ou coletando informações sobre alvos vulneráveis.

- Configuração de Comando e Controle (C&C): O invasor configura uma infraestrutura de comando e controle para se comunicar com os dispositivos comprometidos na botnet. Essa infraestrutura permite que o invasor emita comandos e coordene o ataque.

- Início do Ataque: O invasor instrui os dispositivos comprometidos da botnet a enviar grandes quantidades de tráfego ou solicitações ao sistema alvo. Essa enxurrada de tráfego sobrecarrega os recursos do alvo, como largura de banda, poder de processamento ou memória.

- Redirecionamento de tráfego: para amplificar o ataque, o invasor pode usar técnicas como spoofing de IP ou ataques de reflexão/amplificação. O spoofing de IP envolve falsificar o endereço IP de origem do tráfego de ataque para fazer com que pareça que está vindo de fontes legítimas.

- Ataques de reflexão/amplificação exploram servidores ou serviços vulneráveis que respondem com mais tráfego do que recebem, ampliando a escala do ataque.

- Impacto no Alvo: Os recursos do sistema alvo ficam sobrecarregados devido ao volume excessivo de tráfego. Como resultado, o sistema alvo sofre degradação de desempenho ou se torna completamente inacessível a usuários legítimos. Essa interrupção pode levar a perdas financeiras, danos à reputação e potenciais vulnerabilidades de segurança.

- Persistência do ataque: o invasor pode tentar sustentar o ataque por um longo período, ajustando a estratégia de ataque ou mirando diferentes partes da infraestrutura para escapar da detecção de DDoS ou medidas de mitigação.

Confira como funciona a solução de mitigação de DDoS .

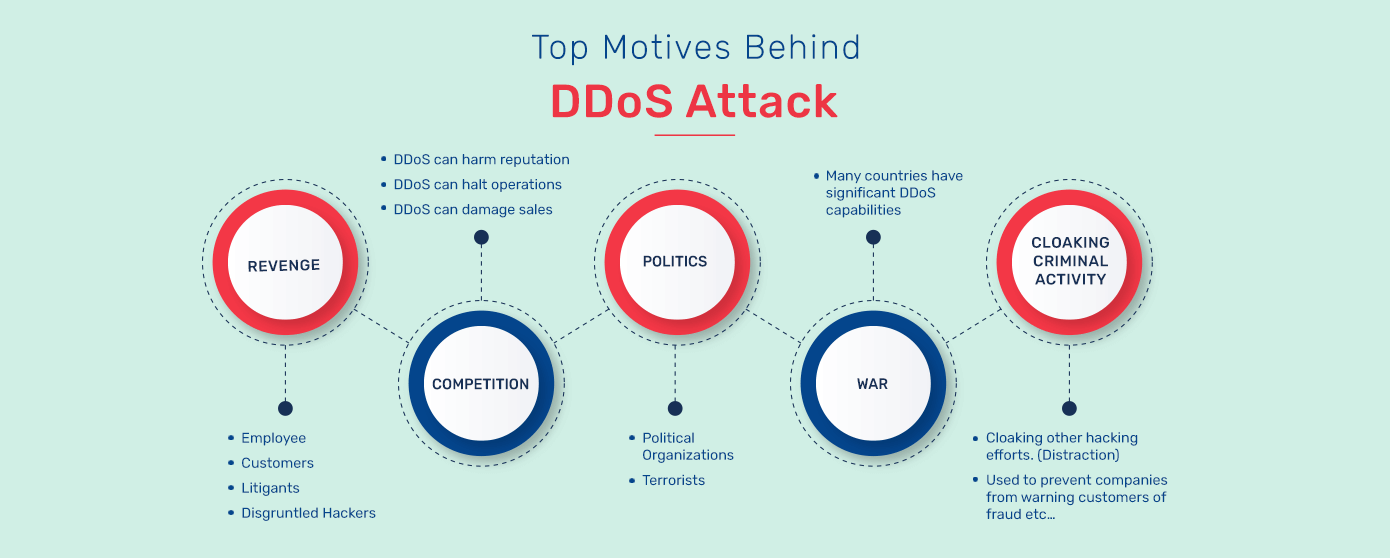

Qual é a motivação por trás dos ataques DDoS?

Os ataques DDoS são motivados por vários fatores, incluindo:

- Ganho financeiro: Os invasores podem lançar ataques DDoS para extorquir dinheiro do alvo. Eles podem ameaçar continuar ou escalar o ataque, a menos que um resgate seja pago.

- Razões ideológicas ou políticas: grupos ou indivíduos hacktivistas podem realizar ataques DDoS para promover uma agenda específica, expressar discordância ou protestar contra organizações, governos ou ideologias específicas.

- Vantagem competitiva: concorrentes ou entidades maliciosas podem lançar ataques DDoS contra empresas rivais para interromper suas operações, obter uma vantagem competitiva ou sabotar sua presença online.

- Vingança ou vingança pessoal: indivíduos com ressentimentos contra uma organização, indivíduo ou comunidade específica podem lançar ataques DDoS como um ato de retaliação ou para causar danos.

- Distração ou Cobertura: Ataques DDoS podem ser usados como uma tática de diversão para desviar a atenção das equipes de segurança ou sobrecarregar a infraestrutura de segurança. Em contraste, outros ataques, como violações de dados ou infecções por malware, são realizados.

- Demonstração de habilidade técnica: alguns invasores lançam ataques DDoS para mostrar suas habilidades de hacking, ganhar notoriedade na comunidade hacker ou simplesmente pela emoção de causar disrupção.

- Interrupção de infraestrutura crítica: ataques DDoS podem ter como alvo infraestrutura crítica, como instituições financeiras, sites governamentais ou serviços públicos, para causar interrupção generalizada, incutir medo ou minar a confiança nesses sistemas.

- Testando defesas de segurança: ataques DDoS podem testar a resiliência e a eficácia da infraestrutura de segurança de uma organização e identificar possíveis vulnerabilidades que podem ser exploradas em ataques mais direcionados.

Como os ataques DDoS são categorizados?

Ataques DDoS (Distributed Denial of Service) são categorizados com base em vários fatores, como o tipo de tráfego usado, o método de ataque, a duração do ataque e o alvo do ataque. Aqui estão algumas categorias comuns:

Ataques volumétricos

Os sites alvos são inundados com volumosas solicitações maliciosas que usam amplificação e outras técnicas para criar tráfego massivo e esgotar a largura de banda e outros recursos.

Exemplos – Inundação UDP, Amplificação NTP, Inundação ICMP e Amplificação DNS.

Ataques de Protocolo

As vulnerabilidades e fraquezas nas Camadas 3 e 4 da pilha de protocolos são aproveitadas nesses ataques de exaustão de estado para esgotar os recursos do servidor ou outros hardwares de rede/equipamentos de comunicação intermediários (firewalls, balanceadores de carga, etc.) no meio.

Exemplos – inundações de SYN, Ping of Death, ataques Smurf e ataques de pacotes fragmentados.

Ataques na camada de aplicação

As vulnerabilidades, configurações incorretas de segurança e falhas de lógica de negócios nos sites visados são alavancadas na orquestração desses ataques de Camada 7. Eles são mais baratos para o invasor executar, pois há um requisito menor de recurso/dispositivo.

Exemplos – Slowloris, HTTP Floods e/ou direcionar uma vulnerabilidade específica no aplicativo com a intenção de derrubá-lo.

Tipos de ataques DDoS

Existem muitos subtipos de ataques DDoS que se encaixam nas categorias mencionadas acima, cada um com características distintas. Aqui está uma análise dos tipos de ataques DDoS:

1. Inundação SIN

Um SYN Flood é um ataque DDoS que tem como alvo o processo de handshake TCP (Transmission Control Protocol). O invasor envia muitos pacotes TCP SYN para o servidor alvo, mas precisa concluir o processo de handshake de três vias. Isso faz com que o servidor aloque recursos para cada tentativa de conexão de entrada, mas nunca os libera, fazendo com que o servidor pare de responder.

2. Ataque terrestre

Um ataque LAND é um tipo de ataque DDoS que explora uma vulnerabilidade na pilha de protocolo TCP/IP. O invasor envia um pacote TCP SYN falsificado onde os endereços IP de origem e destino são definidos para o endereço IP do servidor de destino.

Além disso, números de porta de origem e destino aleatórios são usados. Isso faz com que o servidor de destino envie um pacote SYN-ACK de volta para si mesmo, criando um loop que pode deixar o servidor sem resposta.

3. ACK e inundação de ACK PUSH

Um ACK & PUSH ACK Flood é um ataque DDoS que tem como alvo o protocolo TCP enviando muitos pacotes TCP ACK ou TCP PUSH para o servidor alvo. Isso pode fazer com que o servidor fique sobrecarregado e sem resposta.

Confira também: Ataques DDoS ACK Flood.

4. Inundação de ACK fragmentada

Um ataque Fragmented ACK Flood é um tipo de ataque Distributed Denial of Service (DDoS) que tem como alvo as camadas de rede e transporte do conjunto de Protocolo de Internet (IP). Este ataque explora a maneira como o TCP/IP manipula pacotes fragmentados, especificamente os pacotes de reconhecimento (ACK), para sobrecarregar e interromper a infraestrutura de rede do alvo.

5. Inundação de sessão falsificada

Um Spoofed Session Flood , também conhecido como Fake Session Attack, sobrecarrega um sistema alvo criando um grande número de sessões falsas usando endereços IP falsificados. Essas solicitações falsificadas parecem ser de fontes legítimas, fazendo com que o servidor aloque recursos para lidar com o influxo de novas iniciações de sessão. Conforme o servidor tenta gerenciar o fluxo de sessões falsas, seus recursos, como memória e CPU, se esgotam, levando à degradação do desempenho ou à inacessibilidade completa para usuários legítimos.

6. Inundação UDP

Um UDP Flood sobrecarrega um sistema alvo com um grande volume de pacotes User Datagram Protocol (UDP). Este ataque explora a natureza sem conexão do UDP, que não requer um processo de handshake como o TCP, tornando mais fácil inundar o alvo com tráfego não solicitado.

7. Inundação de DNS

Um ataque DNS Flood tem como alvo servidores do Sistema de Nomes de Domínio (DNS) sobrecarregando-os com um alto volume de solicitações DNS. Os invasores enviam um número massivo de solicitações aos servidores DNS, geralmente com endereços IP falsificados, fazendo com que os servidores fiquem sobrecarregados e incapazes de responder a consultas legítimas. Isso resulta em serviços interrompidos e inacessibilidade de sites que dependem dos servidores DNS alvos para resolução de nomes, levando a um potencial tempo de inatividade e perda de negócios para sites afetados.

8. Inundação de VoIP

Um ataque VoIP Flood DDoS tem como alvo sistemas de Voice over Internet Protocol (VoIP) sobrecarregando-os com um grande volume de pacotes SIP (Session Initiation Protocol) ou RTP (Real-time Transport Protocol). Tráfego excessivo interrompe o processamento normal de chamadas e esgota os recursos do sistema, causando degradação significativa na qualidade das chamadas, chamadas perdidas ou indisponibilidade completa do serviço.

9. CARGA de inundação

Um CHARGEN Flood explora o Character Generator Protocol (CHARGEN), que é tipicamente usado para fins de teste e depuração. Os invasores enviam solicitações falsificadas para um servidor executando CHARGEN, que então responde gerando um fluxo de caracteres com base na solicitação recebida.

Os invasores aproveitam o fato de as respostas CHARGEN serem maiores que as solicitações iniciais para aumentar o volume de tráfego direcionado ao servidor de destino.

10. Inundação SSDP

No SSDP Flood, os invasores exploram os recursos de multicast do SSDP enviando um alto volume de pacotes SSDP falsificados para vários dispositivos em uma rede. Essa inundação de pacotes sobrecarrega os recursos dos dispositivos, causando congestionamento na rede e potencialmente levando à degradação do serviço ou indisponibilidade.

11. SNMP Flood (Amplificação SNMP)

Um ataque DDoS SNMP Flood sobrecarrega dispositivos que executam o Simple Network Management Protocol (SNMP) inundando-os com uma enxurrada de solicitações SNMP. Os invasores exploram os recursos de gerenciamento do SNMP para enviar um alto volume de solicitações, esgotando a capacidade de processamento e a largura de banda da rede do dispositivo alvo.

12. Inundação HTTP

Um ataque DDoS HTTP Flood sobrecarrega um servidor web com um grande número de solicitações. Os invasores usam botnets para enviar tantas solicitações que o servidor não consegue lidar com todas elas, fazendo com que o site fique lento ou trave. Isso interrompe o acesso normal dos usuários e pode levar a perdas financeiras e danos à reputação do site. A defesa contra HTTP Floods envolve o uso de ferramentas como firewalls e serviços especializados para filtrar tráfego malicioso e manter o site acessível.

13. Inundação HTTP GET recursiva

Um ataque DDoS HTTP GET Flood recursivo envolve o envio de um número esmagador de solicitações HTTP GET para um servidor web. Ao contrário de um HTTP Flood típico, onde as solicitações são diretas, em um ataque recursivo, cada solicitação é criada para acionar o servidor para gerar solicitações subsequentes para si mesmo ou para outro servidor em um loop. Esse comportamento recursivo aumenta exponencialmente a carga no servidor, consumindo rapidamente seus recursos, como largura de banda, CPU e memória.

14. Inundação ICMP

Um ataque ICMP Flood DDoS sobrecarrega uma rede ou dispositivo com um grande número de solicitações de ping. Os invasores enviam tantas solicitações que a largura de banda e o poder de processamento do alvo ficam no máximo, causando lentidão ou tornando os serviços indisponíveis. As defesas envolvem definir limites sobre quantas solicitações de ping podem ser processadas e filtrar o tráfego excessivo para manter as redes funcionando sem problemas.

15. Ataque dos Smurfs

Um Ataque DDoS Smurf tem como alvo redes explorando o recurso de transmissão do protocolo ICMP. O invasor envia uma grande quantidade de pacotes ICMP com um endereço IP de origem falsificado para um endereço de transmissão da rede, fazendo com que todos os dispositivos na rede respondam à solicitação e inundem a rede da vítima com tráfego.

16. Ataque Fraggle

Um ataque Fraggle é um tipo de ataque DDoS que usa pacotes UDP para inundar a rede da vítima com tráfego. É semelhante a um ataque Smurf, mas em vez de usar pacotes ICMP, ele usa pacotes UDP para amplificar o ataque. O invasor envia uma solicitação a um serviço UDP vulnerável, como o serviço de cobrança, e a resposta é amplificada e enviada ao endereço IP da vítima. Isso faz com que a rede da vítima fique sobrecarregada e sem resposta.

17. Ataque Ping da Morte

Um Ping of Deathenvia um pacote ICMP superdimensionado para a rede ou servidor web da vítima. O tamanho do pacote é maior do que o tamanho máximo permitido de um pacote ICMP, fazendo com que o sistema da vítima trave ou pare de responder. Esse ataque existe há décadas, mas ainda é eficaz contra sistemas vulneráveis.

18. Loris Lento

Um ataque Slowloris é um tipo de ataque DDoS que tem como alvo servidores web abrindo múltiplas conexões e mantendo-as abertas pelo maior tempo possível. O invasor envia solicitações HTTP parciais ao servidor web da vítima, mas nunca as conclui, mantendo as conexões abertas. Isso esgota os recursos do servidor e o torna incapaz de responder a solicitações legítimas.

19. ReDoS

Um ataque ReDoS, ou Negação de Serviço de Expressão Regular, é um tipo de ataque DDoS que tem como alvo aplicativos vulneráveis que usam expressões regulares para analisar a entrada do usuário. O invasor envia uma entrada maliciosa ao aplicativo que dispara uma expressão regular com possibilidades de correspondência exponencial, fazendo com que o aplicativo entre em um loop infinito e consuma todos os recursos disponíveis.

Por que os ataques DDoS são perigosos?

- Os ataques DDoS estão aumentando. Há um aumento de 76% nos ataques DDoS. 875M vs 498M (Q1, 2024 vs Q1, 2023) – State of Application Security Q1, 2024

- Um em cada dois ataques interrompeu com sucesso os serviços da plataforma visada.

- Ataques DDoS não são usados para violar o perímetro de segurança de um site diretamente; eles geralmente são a cortina de fumaça usada para orquestrar outros tipos de ataques/atividades maliciosas.

- Os ataques DDoS nem sempre são volumétricos; os ataques de Camada 7, por exemplo, são menores (1 GB ou menos em magnitude), mais furtivos e mais silenciosos.

- Atualmente, vários vetores de ataque são usados visando uma combinação de camadas de rede para orquestrar DDoS.

- Os custos financeiros vinculados à resposta e recuperação pós-incidente são altos. As perdas de reputação de ataques DDoS são altas devido ao alto fator de notoriedade. O custo (financeiro e de reputação) de um ataque DDoS é estimado em USD 120.000 para pequenas empresas e USD 2+ milhões para grandes empresas.

Como se proteger contra ataques DDoS?

Os ataques DDoS podem ser simples, de uma fonte, ou complexos, usando vários métodos para sobrecarregar um alvo. Os ataques DDoS multivetoriais usam vários caminhos para sobrecarregar os alvos, tornando a defesa mais desafiadora. Por exemplo, combinar um ataque de amplificação de DNS (afetando as camadas 3/4) com um HTTP flood (camada 7) demonstra sua complexidade.

Para se defender contra esses ataques, comece com uma infraestrutura de rede robusta, capaz de lidar com tráfego pesado. Implemente defesas básicas, como filtros de tráfego para bloquear pacotes maliciosos e limitação de taxa, o que pode ajudar inicialmente.

No entanto, a limitação de taxa estática tem limitações, pois pode não se ajustar rápido o suficiente a novos padrões de ataque ou picos de tráfego inesperados, permitindo que alguns ataques contornem as defesas.

Softwares de mitigação de DDoS como o AppTrana WAAP utilizam algoritmos de IA e ML para analisar grandes quantidades de dados de tráfego em tempo real. Ao aprender continuamente com padrões e anomalias, eles podem efetivamente detectar e mitigar ataques DDoS de forma mais rápida e precisa do que os métodos tradicionais.

Essas soluções ajustam dinamicamente suas estratégias de defesa com base em técnicas de ataque em evolução, adaptando automaticamente limites de taxa e regras de filtragem de tráfego com base no comportamento do tráfego para combater ataques sofisticados.

Explore nosso guia detalhado de melhores práticas para proteção contra ataques DDoS

Obtenha segurança ideal e serviço ininterrupto com a solução de proteção DDoS ilimitada da AppTrana WAAP , que oferece tempo de atividade excepcional de 99,99% e proteção robusta contra ataques DDoS de camada 3-7.

Veja também:

- Dicas de como deve ser a prevenção a ataques hackers

- Apenas 3% das vulnerabilidades representam risco significativo

- Cibercriminosos usam popularidade do e-commerce Temu

- PoC Exploit lançado para vulnerabilidade do kernel Linux que permite acesso root.

- STF reforça cibersegurança no Brasil com novas diretrizes

- Cinco milhões de sites criados no WordPress estão em risco

- ciberataques mais comuns no setor industrial e de manufatura

- De startups às grandes corporações – você entende o seu papel na cibersegurança?

- A luta contra o roubo da identidade: o que é ITDR

- Golpes virtuais atingem 1,8 milhão de vítimas no Brasil

- Brasil avança na cibersegurança e sobe para 6ª posição no ranking mundial

- Evento gratuito discute proteção de dados e governança de IA

5 Trackbacks / Pingbacks