O que é segurança de rede Zero Trust? Guia definitivo para compreender o modelo de segurança de rede.

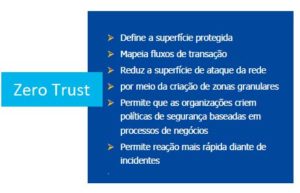

Um modelo de Zero Trust (confiança zero) é uma estrutura de segurança que fortalece a empresa removendo a confiança implícita e impondo autenticação estrita de usuário e dispositivo em toda a rede.

Segundo o site da TechTarget – Search Security, o princípio principal da segurança de Zero Trust é que as vulnerabilidades geralmente aparecem quando as empresas confiam demais em indivíduos ou dispositivos . O modelo de Zero Trust sugere que nenhum usuário, mesmo se permitido na rede, deve ser confiável por padrão, porque eles podem ser comprometidos. A identidade e a autenticação do dispositivo são necessárias em toda a rede, e não apenas no perímetro.

Ao limitar quais partes têm acesso privilegiado a cada segmento de uma rede, ou a cada máquina em uma organização segura, o número de oportunidades para um hacker obter acesso a conteúdo seguro é bastante reduzido.

O termo Zero Trust foi introduzido por um analista da Forrester Research em 2010, com fornecedores, como Google e Cisco, adotando o modelo logo em seguida. Aqui reproduzimos o excelente artigo da TechTarget para esclarecer nossos leitores e aqueles que ainda tem dúvidas deste conceito.

Por que um modelo de Zero Trust é importante?

As estratégias tradicionais de segurança de TI, como VPNs e firewalls, criam um perímetro em torno da rede que permite que usuários e dispositivos autenticados atravessem a rede e acessem recursos com facilidade. Infelizmente, com tantos usuários trabalhando remotamente e tantos ativos sendo colocados na nuvem, confiar apenas na abordagem de perímetro está se tornando menos eficaz , menos eficiente e mais perigoso.

Um modelo de Zero Trust, por outro lado, oferece forte proteção contra os tipos de ataques que afetam as empresas hoje , incluindo o roubo de ativos e identidades corporativas. Adotar a confiança zero permite que as organizações façam o seguinte:

- proteger os dados da empresa ;

- aumentar a capacidade de fazer auditoria de conformidade;

- menor risco de violação e tempo de detecção;

- melhorar a visibilidade do tráfego da rede; e

- aumentar o controle em um ambiente de nuvem.

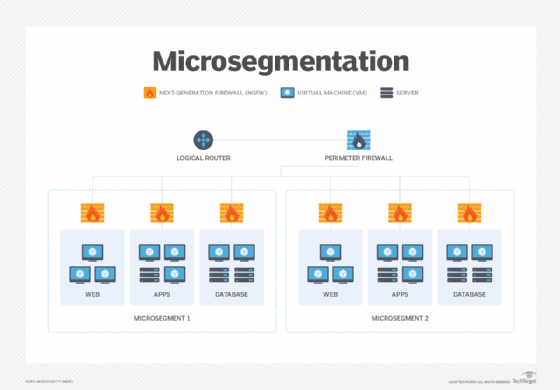

Um modelo de Zero Trust oferece suporte à microssegmentação – um princípio fundamental da segurança cibernética. A microssegmentação permite que a TI bloqueie os recursos da rede para que as ameaças em potencial possam ser facilmente contidas e não se espalhem por toda a empresa. As organizações podem aplicar políticas granulares impostas pelo acesso baseado em funções para proteger sistemas e dados confidenciais.

Como funciona o ZTNA?

Zero-trust network access (ZTNA), parte de um modelo de confiança zero, usa autenticação baseada em identidade para estabelecer a confiança e fornecer acesso enquanto mantém o local da rede – ou seja, o endereço IP – oculto. A ZTNA adapta o acesso a aplicativos ou dados específicos em um determinado momento, local ou dispositivo e fornece às equipes de TI e segurança controle centralizado e flexibilidade aprimorada para proteger ambientes de TI altamente distribuídos, de acordo com Lee Doyle, diretor da Doyle Research.

À medida que as organizações escalam seus ambientes de usuários remotos e IoT, a ZTNA protege o ambiente, identificando comportamento anômalo, como tentativa de acesso a dados restritos ou downloads de quantidades incomuns de dados em momentos incomuns.

Planejando Zero Trust

Em uma entrevista com a editora do site SearchSecurity Sharon Shea, o membro sênior do IEEE Jack Burbank explicou a realidade da adoção e planejamento de Zero Trust . “A confiança zero não é um produto único, nem uma abordagem ou técnica única. É uma mentalidade, uma decisão. É uma organização dizendo, ‘A segurança da rede é uma prioridade’ e, em seguida, colocando recursos por trás dessa declaração“, disse ele .

O analista independente John Fruehe disse que a Zero Trust faz sentido para alvos de alto perfil – como agências governamentais, infraestrutura crítica e instituições financeiras. Adotá-lo em outro lugar pode ser um exagero. Alguns especialistas afirmam que o Zero Trust pode ser um excelente modelo a ser adotado para novas empresas, no entanto, porque elas não são sobrecarregadas por infraestrutura legada.

O Zero Trust pode exigir mais recursos do que uma abordagem tradicional baseada em perímetro e, se não for monitorada com cuidado, pode causar atrasos na produtividade . Por exemplo, se os funcionários trocam de emprego, mas seu acesso não é atualizado imediatamente, eles podem não conseguir acessar os recursos necessários para suas novas funções.

Seja no local ou na nuvem, a adoção de um modelo de Zero Trust requer mecanismos de autenticação fortes; sistemas para definir, aplicar e adaptar as políticas de acesso do usuário; e ferramentas para criar e adaptar perímetros de segurança definidos por software.

Os cinco princípios a seguir definem o escopo de um modelo de confiança zero :

- Conheça a superfície protegida (usuários, dispositivos, dados, serviços e a rede).

- Compreenda os controles de segurança cibernética já em vigor.

- Incorpore novas ferramentas e arquitetura moderna.

- Aplique a política detalhada.

- Implante ferramentas de monitoramento e alerta.

Para começar a planejar o Zero Trust, as organizações precisarão de uma equipe multifuncional dedicada, composta por diferentes grupos – como aplicativos e segurança de dados, segurança de rede e infraestrutura e identidade de usuário e dispositivo. O pessoal de operações de segurança também terá um papel essencial no lançamento de confiança zero, pois pode ajudar a avaliar o risco.

As empresas precisarão descobrir rapidamente as lacunas de conhecimento da equipe dedicada e preenchê-las, garantindo que os membros da equipe recebam treinamento e certificação especializados de Zero Trust .

Casos de uso de Zero Trust

Casos de uso de Zero Trust

Andrew Froehlich, presidente da West Gate Networks, ofereceu três exemplos claros de como a confiança zero pode ajudar a proteger a empresa :

- Proteja terceiros trabalhando dentro da rede corporativa.

- Proteja funcionários remotos que acessam recursos de nuvem pública.

- Fornece segurança e visibilidade de IoT.

GitLab, uma empresa DevOps com uma base de funcionários 100% remota, é um estudo de caso para Zero Trust . Os usuários estavam trabalhando em um ambiente SaaS e a equipe de segurança queria que todos os hosts e todos os ativos da rede fossem protegidos. A empresa começou classificando os dados em quatro categorias distintas e passou a criar um roteiro para implementação e avaliação de custos.

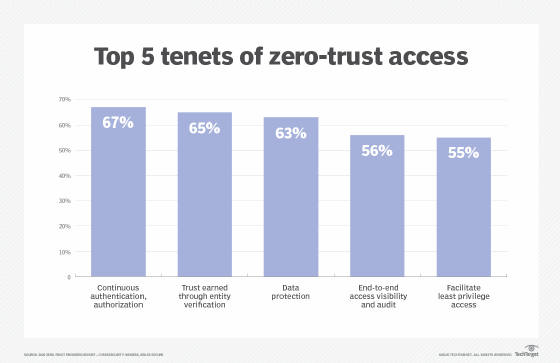

Compreender os principais recursos do Zero Trust pode ajudar a determinar os casos de uso ideais. Um relatório de 2020 sobre Zero Trust de Cybersecurity Insiders e Pulse Secure encontrou os três principais recursos de confiança zero que as organizações acharam mais atraentes:

- autenticação ou autorização contínua;

- confiança conquistada através da verificação do usuário, dispositivo ou infraestrutura; e

- Proteção de dados.

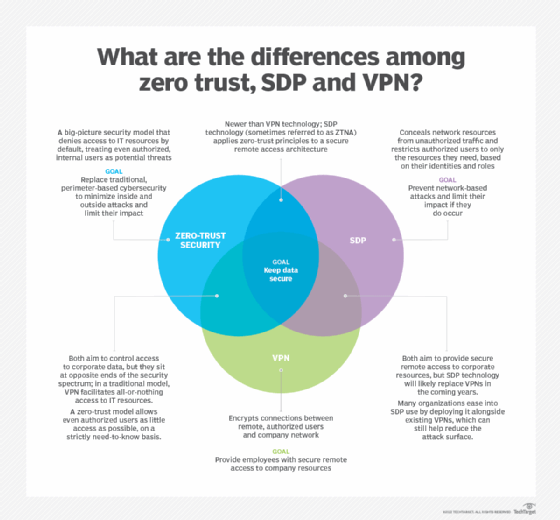

Zero trust vs. SDP vs. VPNs

Zero Trust, perímetro definido por software ( SDP ) e VPNs são todos tipos de segurança de rede que protegem os recursos corporativos. Embora essas três abordagens possam parecer opostas , elas podem funcionar em conjunto para uma estratégia de segurança mais abrangente.

SDP é uma rede de sobreposição que oculta recursos de rede dentro de um perímetro. Os controladores SDP autenticam e conectam usuários autorizados a recursos ou aplicativos da rede corporativa por meio de um gateway seguro. A tecnologia ajuda a reduzir os perigos baseados na rede, como ataques de negação de serviço ou man-in-the-middle .

Por sua vez, as VPNs criptografam túneis entre redes corporativas e dispositivos de usuários finais autorizados. Embora as VPNs sejam úteis para aumentar o acesso remoto, elas não lidam facilmente com dispositivos IoT mais modernos, que também exigem acesso à rede.

As organizações podem emparelhar SDP, que pode usar conceitos de confiança Zero Trust – como nenhuma confiança implícita – e VPNs para delinear um perímetro de rede claro e, em seguida, criar zonas seguras dentro da rede com microssegmentação.

John Burke, CIO e principal analista de pesquisa, escreveu que, com seu gerenciamento granular de acesso, o SDP é uma implementação de Zero Trust . A diferença é que, embora o Zero Trusta exija um mapa de confiança dinâmico que responda ao comportamento, o SDP não considera isso fundamental.

Como “comprar” Zero Trust

O Zero Trust não está disponível em um único produto; em vez disso, é construído por meio de uma coleção de tecnologias. O Zero Trust eXtended Ecosystem da Forrester apresenta as categorias de ferramentas a serem consideradas ao construir um modelo de confiança zero.

- segurança da força de trabalho;

- segurança do dispositivo;

- segurança da carga de trabalho;

- segurança de rede;

- segurança de dados;

- visibilidade e análise; e

- automação e orquestração.

As empresas podem escolher entre duas arquiteturas ZTNA: iniciada pelo terminal ou iniciada pelo serviço. Em um cenário iniciado pelo terminal, os agentes de software despachados para os terminais fornecem informações a um broker baseado em software para autenticação e autorização. Uma arquitetura iniciada por serviço usa um dispositivo conector para iniciar uma conexão de saída com a nuvem do provedor ZTNA, onde as credenciais de identidade e os requisitos de contexto são avaliados, eliminando a necessidade de um agente de software de terminal.

Enquanto alguns fornecedores de Zero Trust tentam ampliar o guarda-chuva de Zero Trust para incluir recursos como prevenção de perda de dados , análise de comportamento do usuário, corretores de segurança de acesso à nuvem e gateways de segurança, os especialistas discordam. O teste decisivo para os produtos é se as organizações podem dizer com antecedência, com essas ferramentas, quem pode falar com quem. Se não, os especialistas alertaram que eles não são de Zero Trust.

Conforme as organizações começam a montar seus modelos de Zero Trust, elas devem perguntar aos fornecedores em potencial se eles adotaram Zero Trust para suas próprias redes. A resposta deve ser “sim”, provando que eles podem oferecer orientação no mundo real.

Implementando e gerenciando Zero Trust

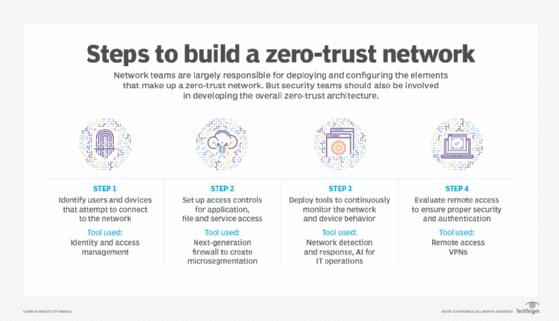

O aspecto mais importante da implementação e gerenciamento de confiança zero é a atribuição de funções entre as equipes de segurança e rede.

As equipes de segurança liderarão o desenvolvimento e a manutenção da arquitetura de confiança zero, enquanto as equipes de rede supervisionarão os aspectos da rede – como configuração e gerenciamento de componentes de rede, como firewalls, VPNs e ferramentas de monitoramento. A equipe de segurança deve estar preparada para conduzir auditorias regulares para garantir a aderência da rede às políticas e protocolos por ela estabelecidos.

As organizações terão que identificar as cargas de trabalho que poderiam se beneficiar da segurança de Zero Trust – por exemplo, quaisquer cargas de trabalho que sejam críticas para os negócios e o nível de risco que podem tolerar. Sem essas informações, será impossível saber o nível granular de controle necessário para proteger esses recursos. Cargas de trabalho críticas e sensíveis exigirão muito mais escrutínio dos usuários e dispositivos que podem acessá-los em comparação com outras cargas de trabalho menos importantes.

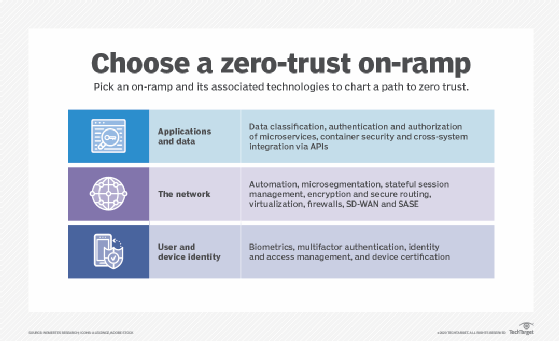

Johna Till Johnson, CEO e fundador da Nemertes Research, identificou três rampas para iniciar uma jornada de confiança zero : aplicativos e dados; a rede; ou identidades de usuário e dispositivo. Onde uma organização começa determinará as tecnologias nas quais ela se concentrará. Por exemplo, inserir confiança zero no nível da rede exigirá atenção à automação, segmentação profunda da rede, criptografia de rede e roteamento seguro, entre outras tecnologias. Entrar no nível de aplicativos e dados mudará o foco para a classificação de dados e a segurança do contêiner. Biometria, autenticação multifatorial e gerenciamento de identidade e acesso são as peças centrais da identidade do usuário e do dispositivo.

Eventualmente, as organizações terão que enfrentar todos os três caminhos, mas é melhor começar com um para atualizar a tecnologia de maneira adequada, implantar nova tecnologia e lançar iniciativas operacionais.

Como mostra este guia, Zero Trust pode ser um conceito simples – nenhum usuário ou dispositivo pode ser implicitamente confiável – mas criar uma arquitetura subjacente para oferecer suporte é muito mais complicado.

Fonte: TechTarget - Search Security

Unisys Stealth

Stealth é um pacote de software que implementa o Zero Trust para proteger sistemas sensíveis de ameaças cibernéticas com microssegmentação definida por software e orientada por perfil de identidade do usuário.

Stealth cria comunidades de interesse (COI) que estabelecem canais de comunicação exclusivos entre os membros com base em identidades confiáveis. Os membros da comunidade não podem iniciar ou aceitar a comunicação de não membros e a criptografia restringe os não membros de interceptar comunicações intracomunitárias.

O que você pode fazer com Stealth?

Conheça sua rede Conheça sua redeVisualize, modele e projetar segurança informada |

Microssegmentação fácil Microssegmentação fácilIsole ativos, independentemente do ambiente, rede ou dispositivo |

Criptografar dados em movimento Criptografar dados em movimentoImpedir a detecção de pacotes com criptografia AES-256 |

Encobrir ativos críticos Encobrir ativos críticosEsconder criptograficamente crítico ativos de adversários |

Ativar segurança adaptativa Ativar segurança adaptativaIntegre as ferramentas de segurança existentes para correlacionar, detectar e responder |

Prevenir fraude Prevenir fraudeVerifique as identidades com biometria física e comportamental |

MindSec e Unisys firmam parceria com foco em soluções voltadas ao conceito Zero Trust

Saiba mais sobre Zero Trust e o Stealth com a MindSec, representante oficial Unisys

[wpforms id=”431″]

Veja também:

Casos de uso de Zero Trust

Casos de uso de Zero Trust

6 Trackbacks / Pingbacks