Novo malware rootkit furtivo Pumakit Linux detectado na natureza.

Foi descoberto um novo malware rootkit Linux chamado Pumakit, que usa técnicas furtivas e avançadas de escalonamento de privilégios para ocultar sua presença nos sistemas.

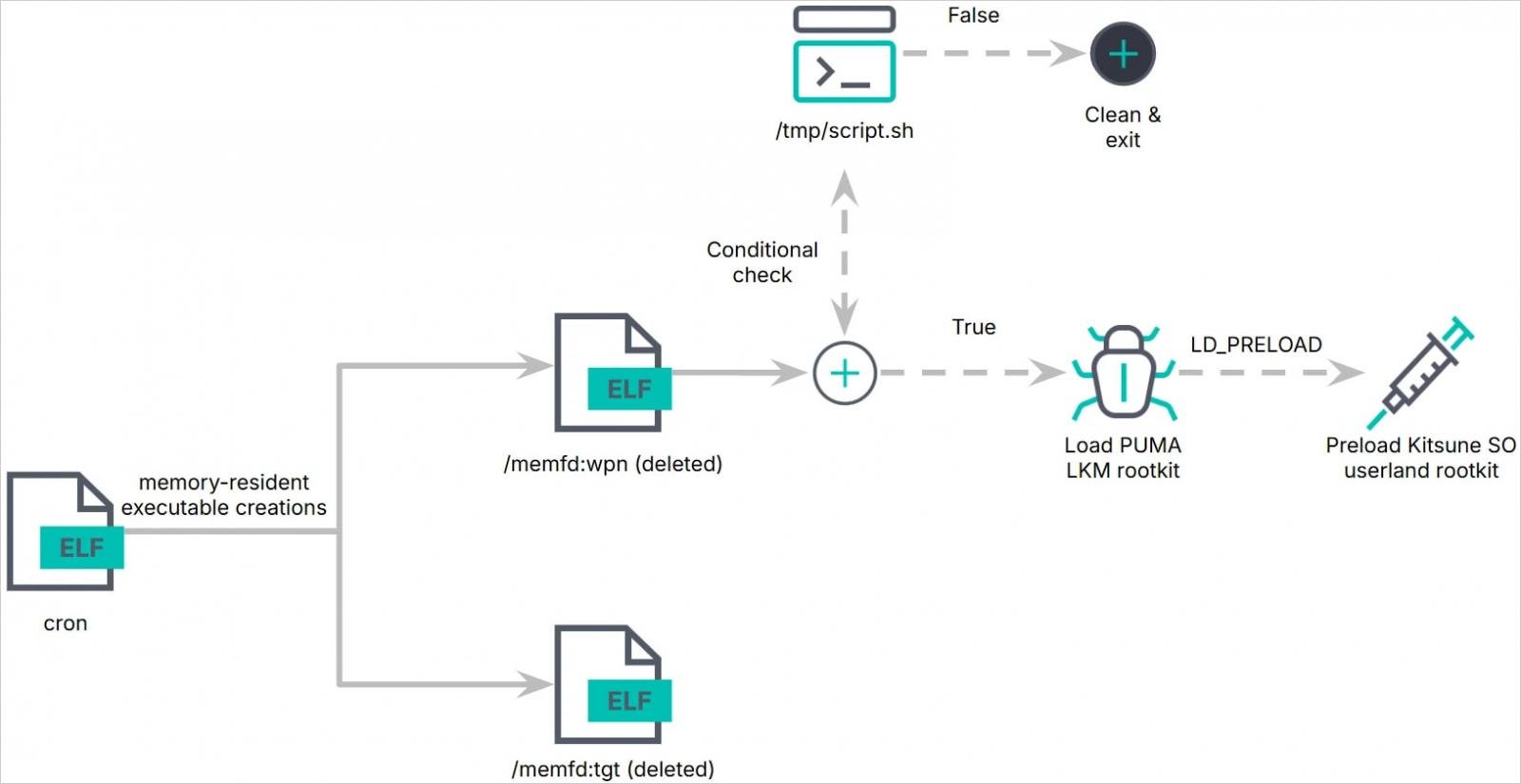

O malware é um conjunto de vários componentes que inclui um dropper, executáveis residentes na memória, um rootkit de módulo de kernel e um rootkit de espaço de usuário de objeto compartilhado (SO).

A Elastic Security descobriu o Pumakit em um upload binário suspeito (‘cron’) no VirusTotal, datado de 4 de setembro de 2024, e relatou não ter visibilidade de quem o usa e o que ele visa.

Geralmente, essas ferramentas são usadas por agentes de ameaças avançadas que visam infraestrutura crítica e sistemas corporativos para operações de espionagem, roubo financeiro e interrupção.

O Pumakit

O Pumakit emprega um processo de infecção em vários estágios, começando com um conta-gotas chamado ‘cron’, que executa cargas incorporadas (‘/memfd:tgt’ e ‘/memfd:wpn’) inteiramente da memória.

A carga útil ‘/memfd:wpn’, que é executada em um processo filho, executa verificações de ambiente e manipulação de imagem do kernel e, eventualmente, implanta o módulo rootkit LKM (‘puma.ko’) no kernel do sistema.

Embutido no rootkit LKM está o Kitsune SO (‘lib64/libs.so’), atuando como o rootkit do espaço do usuário que se injeta em processos usando ‘LD_PRELOAD’ para interceptar chamadas do sistema no nível do usuário.

infecção PumakitFonte: Elastic Security

Escalonamento furtivo de privilégios

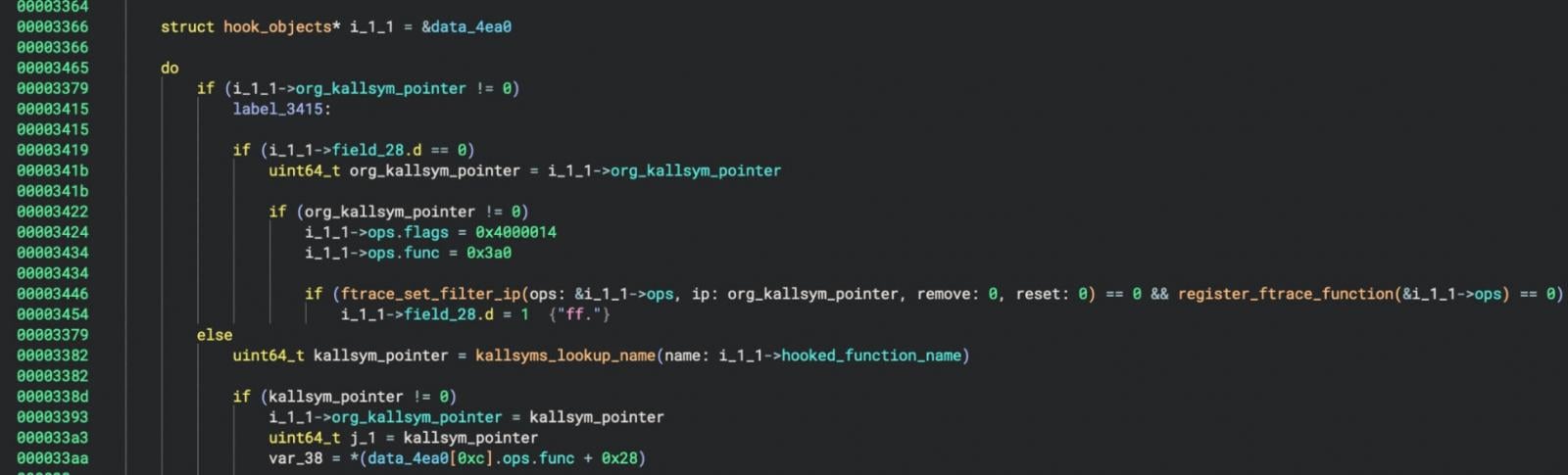

O rootkit segue uma ativação condicional, verificando símbolos específicos do kernel, status de inicialização segura e outros pré-requisitos antes do carregamento.

A Elastic diz que a Puma utiliza a função ‘kallsyms_lookup_name()’ para manipular o comportamento do sistema. Isso indica que o rootkit foi projetado para atingir apenas kernels Linux antes da versão 5.7, pois as versões mais recentes não exportam mais a função e, portanto, não podem ser usadas por outros módulos do kernel.

“A capacidade do rootkit LKM de manipular o comportamento do sistema começa com o uso da tabela syscall e sua dependência do kallsyms_lookup_name() para resolução de símbolos”, explicam os pesquisadores da Elastic Remco Sprooten e Ruben Groenewoud.

“Ao contrário dos rootkits modernos direcionados às versões 5.7 e superiores do kernel, o rootkit não usa , indicando que foi projetado para kernels mais antigos.”kprobes

O Puma conecta 18 syscalls e várias funções do kernel usando ‘ftrace’, para obter escalonamento de privilégios, execução de comandos e a capacidade de ocultar processos.

Fonte: Elastic Security

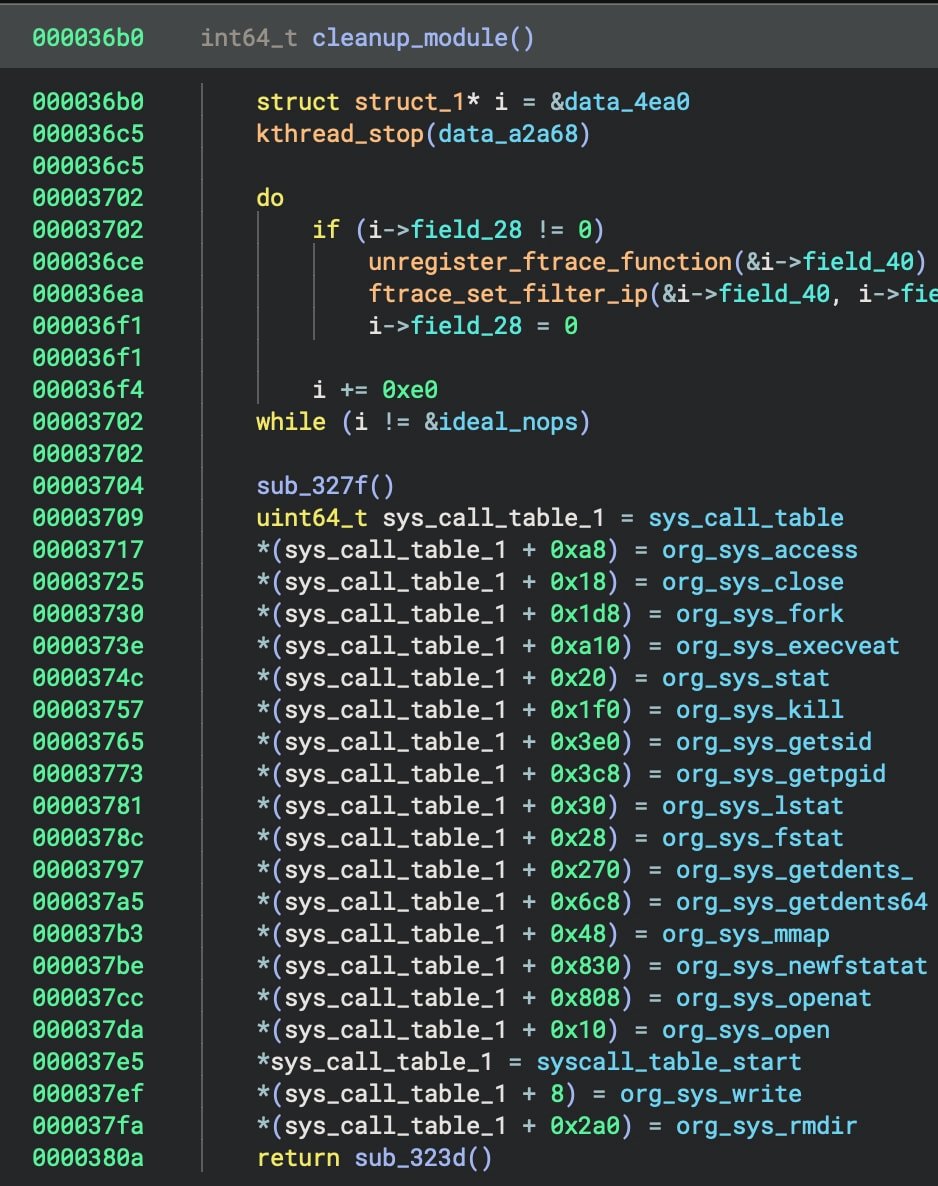

As funções do kernel ‘prepare_creds’ e ‘commit_creds’ são abusadas para modificar as credenciais do processo, concedendo privilégios de root a processos específicos.

privilégios Fonte: Elastic Security

O rootkit pode ocultar sua própria presença de logs do kernel, ferramentas do sistema e antivírus, e também pode ocultar arquivos específicos em um diretório e objetos de listas de processos.

Se os ganchos forem interrompidos, o rootkit os reinicializará, garantindo que suas alterações maliciosas não sejam revertidas e o módulo não possa ser descarregado.

O rootkit Kitsune SO opera em sinergia com a Puma, estendendo seus mecanismos furtivos e de controle para interações voltadas para o usuário.

Ele intercepta chamadas de sistema no nível do usuário e altera o comportamento de looks como ls, ps, netstat, top, htop e cat para ocultar arquivos, processos e conexões de rede associadas ao rootkit

Ele também pode ocultar dinamicamente quaisquer outros arquivos e diretórios com base em critérios definidos pelo invasor e tornar binários maliciosos totalmente invisíveis para usuários e administradores de sistema.

O Kitsune SO também lida com todas as comunicações com o servidor de comando e controle (C2), retransmitindo comandos para o rootkit LKM e transmitindo informações de configuração e sistema para os operadores.

Além dos hashes de arquivo, o Elastic Security publicou uma regra YARA para ajudar os administradores de sistema Linux a detectar ataques do Pumakit.

Fonte: BleepingComputer

Veja também:

- Exploits e vulnerabilidades no 3º trimestre de 2024

- Os códigos QR ignoram o isolamento do navegador para comunicação C2 maliciosa

- Black Basta Ransomware evolui

- Ataques de Engenharia Social sofisticados com IA

- 2025: ano crucial para investir em planos de disaster recovery

- Custo médio global de uma violação de dados atingiu US$ 4,88 milhões

- Criminosos roubaram credenciais da AWS

- Google Workspace Sync desatualizado bloqueia atualizações do Windows 11 24H2

- Da confiança à tecnologia: o pilar da cibersegurança nos bancos modernos

- Vulnerabilidade de implantação/inicialização do HCL DevOps

- Vídeo ‘viraliza’ por mulher se recusar a ceder janela de avião

- Deloitte responde após grupo de ransomware alegar roubo de dados

Be the first to comment