Milhões de dispositivos Dell vulneráveis à atualização de falha de driver. Dell corrigiu problema de driver encontrado pelo SentinelOne.

A Dell divulgou uma atualização para corrigir uma falha crítica presente em seus computadores, incluindo até mesmo aparelhos antigos e lançados em 2009. A vulnerabilidade tira proveito de um driver utilizado pela empresa, afetando tanto seus portáteis como os PCs de mesa, junto dos modelos gamers dentro da marca Alienware.

Segundo o site BankInfo Security, do grupo ISMG, as vulnerabilidades foram atribuídas a um único CVE, CVE-2021-21551 , e têm uma pontuação CVSS de 8,8. A Dell embrulhou o driver vulnerável, que é dbutil_2_3.sys, no utilitário de atualização do BIOS, escreve Kasif Dekel , pesquisador de segurança sênior da SentinelOne.

“Essas múltiplas vulnerabilidades de alta gravidade no software Dell podem permitir que os invasores escalem os privilégios de um usuário não administrador para os privilégios do modo kernel“, escreveu Dekel em um blog . “Embora não tenhamos visto nenhum indicador de que essas vulnerabilidades tenham sido exploradas em liberdade até agora, com centenas de milhões de empresas e usuários atualmente vulneráveis, é inevitável que os invasores procurem aqueles que não realizam as ações adequadas. “

As vulnerabilidades não podem ser exploradas remotamente, no entanto, e explorá-las requer acesso local autenticado, de acordo com o comunicado da Dell .

“Um agente mal-intencionado primeiro precisa ter acesso ao seu PC, por exemplo, por meio de phishing, malware ou por você conceder acesso remoto. Para ajudar a se proteger de agentes mal-intencionados, nunca concorde em fornecer o controle remoto do seu computador a qualquer contato não solicitado ( como de um e-mail ou telefonema) para corrigir um problema. ” Dell diz. “A Dell não está ciente de que essa vulnerabilidade foi explorada por um agente mal-intencionado até o momento.“

Prova de conceito retida

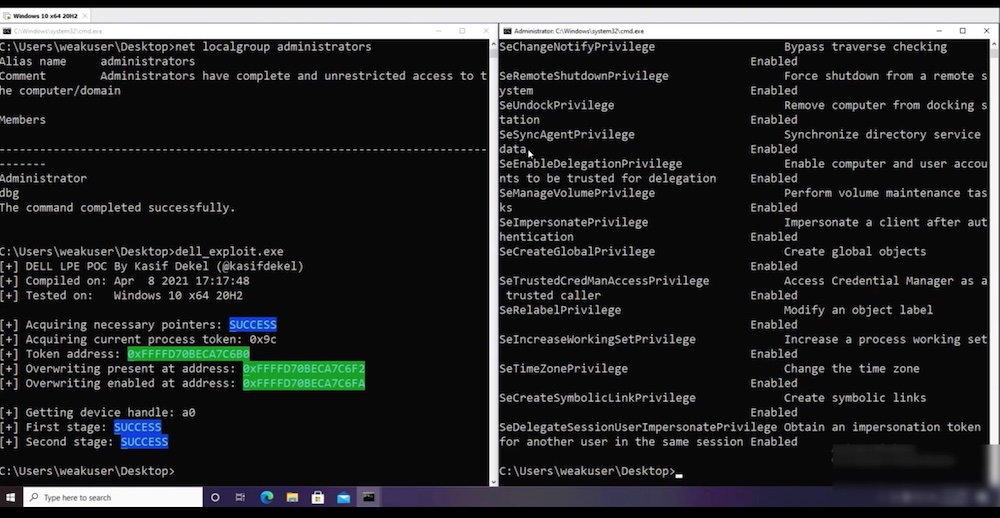

Dekel escreve que não vai lançar o código de prova de conceito para seu ataque até 1º de junho, para dar tempo suficiente para que os sistemas sejam corrigidos. Mas ele publicou um breve vídeo de demonstração.

Dekel publicou um vídeo em seu blog mostrando como o POC leva a privilégios no nível do kernel.

Dekel publicou um vídeo em seu blog mostrando como o POC leva a privilégios no nível do kernel.

Um problema com o driver de atualização de firmware é que ele pode ser acessado por usuários não privilegiados e aceita solicitações de controle de entrada / saída (IOCTL) sem quaisquer requisitos de ACL, escreve Dekel.

“Permitir que qualquer processo se comunique com seu motorista é freqüentemente uma prática ruim, já que os motoristas operam com os mais altos privilégios”, acrescenta Dekel.

Outro problema é que o arquivo do driver está localizado em “C: WindowsTemp, que também é um bug e abre a porta para outros problemas“, escreve Dekel. “A maneira clássica de explorar isso seria transformar qualquer BYOVD (Traga seu próprio driver vulnerável) em uma vulnerabilidade de elevação de privilégios, já que carregar um driver (vulnerável) significa que você precisa de privilégios de administrador, o que essencialmente elimina a necessidade de uma vulnerabilidade. Portanto, usar essa vulnerabilidade observada virtualmente significa que você pode levar qualquer BYOVD a uma elevação de privilégios. “

Embora a Dell tenha lançado um driver corrigido, Dekel escreve que o certificado de assinatura não foi revogado. “Isso não é considerado uma prática recomendada, uma vez que o driver vulnerável ainda pode ser usado em um ataque BYOVD conforme mencionado anteriormente”, observa ele.

Embora as falhas não sejam exploráveis remotamente, Dekel escreve que certamente ainda são úteis para os atacantes conseguirem movimentos laterais.

“Um invasor com acesso à rede de uma organização também pode obter acesso para executar código em sistemas Dell sem patch e usar essa vulnerabilidade para obter elevação local de privilégio”, escreve Dekel. “Os invasores podem então alavancar outras técnicas para girar para a rede mais ampla, como o movimento lateral.“

Dell acredita que a falha não foi explorada

Se o problema parece e realmente é crítico, por entregar uma quantidade generosa de computadores com uma falha presente e pronta para ser utilizada, tanto a Dell como a SentinelLabs acreditam que não existe evidência de qualquer ataque utilizando exatamente essa brecha.

Para chegar até os bugs que podem afetar a BIOS do computador, o usuário disposto ao ataque hacker precisa acessar pessoalmente o PC, tablet ou portátil. Este detalhe pode ser um alívio, mas a empresa de pesquisa afirma que basta um método de phishing ou malware para conseguir essa proximidade.

A publicação desta falha acontece junto da liberação de sua correção, em forma de patch instalado a partir do assistente utilizado pela própria Dell para este fim – presente em todos os seus computadores. Como a partir deste momento a brecha é de conhecimento público, é importante ficar de olho nas atualizações disponibilizadas pelo sistema operacional, ou então da fabricante.

Fonte: BankInfo Security

Veja também:

- Custo de recuperação de ransomware pode chegar a US$2 Milhões

- Conteúdo Segurança Cibernética online gratuito e de baixo custo

- Microsoft alerta sobre 25 vulnerabilidades críticas em IoT

- Falha no F5 Big-IP permite acesso ao Access Policy Manager

- Hackers estão explorando links Discord e Slack para distribuir malware

- TJRS é atacado com Ransomware REvil com resgate de US$ 5 Milhões

- Reconhecimento Facial é polêmica e contrária à Privacidade

- Backdoor RotaJakiro no Linux passou despercebido

- Bug no kernel do Linux abre portas para ataques cibernéticos mais amplos

- Cibersegurança e o caminho para uma vida equilibrada

- CVE-2021-28310 Vulnerabilidade Zero Day Desktop Window Manager

- Sophos lança firewall da série XGS com inspeção de TLS

6 Trackbacks / Pingbacks