Novo malware IOCONTROL usado em ataques a infraestruturas críticas.

Os agentes de ameaças iranianos estão utilizando um novo malware chamado IOCONTROL para comprometer dispositivos da Internet das Coisas (IoT) e sistemas OT/SCADA usados por infraestrutura crítica em Israel e nos Estados Unidos.

Os dispositivos visados incluem roteadores, controladores lógicos programáveis (PLCs), interfaces homem-máquina (HMIs), câmeras IP, firewalls e sistemas de gerenciamento de combustível.

A natureza modular do malware o torna capaz de comprometer um amplo espectro de dispositivos de vários fabricantes, incluindo D-Link, Hikvision, Baicells, Red Lion, Orpak, Phoenix Contact, Teltonika e Unitronics.

Dado o conflito geopolítico em curso, o IOCONTROL é atualmente usado para atingir sistemas de Israel e dos EUA, como os sistemas de gerenciamento de combustível Orpak e Gasboy.

A ferramenta está supostamente ligada a um grupo de hackers iraniano conhecido como CyberAv3ngers, que demonstrou interesse em atacar sistemas industriais no passado. A OpenAI também relatou recentemente que o grupo de ameaças usa o ChatGPT para quebrar PLCs, desenvolver scripts personalizados de bash e Python e planejar sua atividade pós-comprometimento.

Ataques IOCONTROL

A Claroty extraiu amostras de malware de um sistema de controle de combustível Gasboy, especificamente do terminal de pagamento do dispositivo (OrPT), mas os pesquisadores não sabem exatamente como os hackers o infectaram com o IOCONTROL.

Dentro desses dispositivos, o IOCONTROL pode controlar bombas, terminais de pagamento e outros sistemas periféricos, potencialmente causando interrupção ou roubo de dados.

Os agentes da ameaça alegaram comprometer 200 postos de gasolina em Israel e nos EUA no Telegram, o que se alinha com as descobertas da Claroty.

Esses ataques ocorreram no final de 2023, na mesma época da desfiguração dos dispositivos Unitronics Vision PLC/HMI em instalações de tratamento de água, mas os pesquisadores relatam que novas campanhas surgiram em meados de 2024.

A partir de 10 de dezembro de 2024, o binário de malware compactado com UPX não é detectado por nenhum dos 66 mecanismos antivírus VirusTotal.

Fonte: Claroty

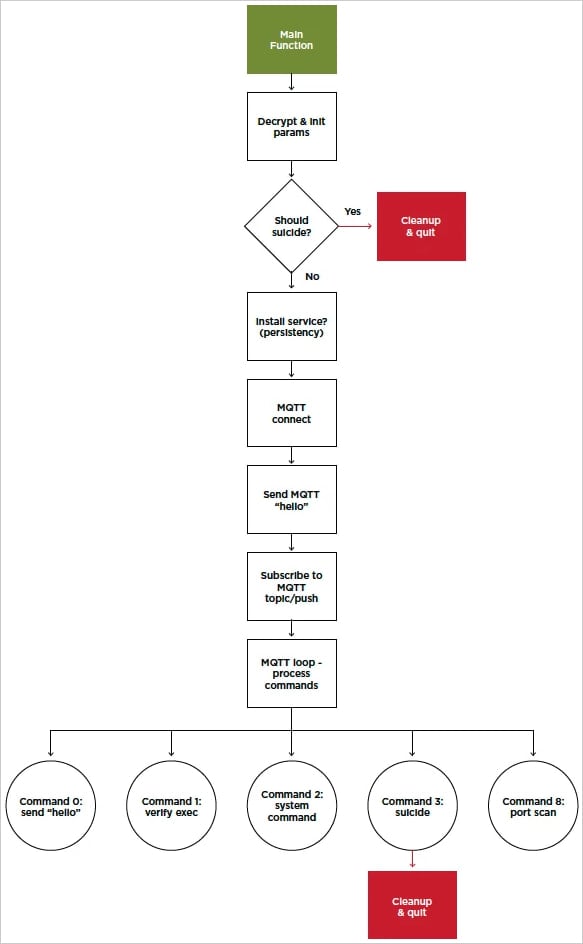

Recursos de malware

O malware, que é armazenado no diretório ‘/usr/bin/’ sob o nome ‘iocontrol’, usa uma configuração modular para se adaptar a diferentes fornecedores e tipos de dispositivos, visando um amplo espectro de arquiteturas de sistema.

Ele usa um script de persistência (‘S93InitSystemd.sh’) para executar o processo de malware (‘iocontrol’) na inicialização do sistema, portanto, reiniciar o dispositivo não o desativa.

Ele usa o protocolo MQTT através da porta 8883 para se comunicar com seu servidor de comando e controle (C2), que é um canal e protocolo padrão para dispositivos IoT. IDs de dispositivo exclusivos são incorporados às credenciais MQTT para melhor controle.

O DNS sobre HTTPS (DoH) é usado para resolver os domínios C2 enquanto evita as ferramentas de monitoramento de tráfego de rede, e a configuração do malware é criptografada usando AES-256-CBC.

Os comandos que IOCONTROL suporta são os seguintes:

- Enviar “hello”: Relata informações detalhadas do sistema (por exemplo, nome do host, usuário atual, modelo do dispositivo) para o C2.

- Check exec: Confirma se o binário do malware está instalado corretamente e executável.

- Executar comando: Executa comandos arbitrários do sistema operacional por meio de chamadas do sistema e saída de relatórios.

- Autoexclusão: remove seus próprios binários, scripts e logs para evitar a detecção.

- Varredura de porta: verifica intervalos de IP e portas especificados para identificar outros alvos potenciais.

Os comandos acima são executados usando chamadas de sistema recuperadas dinamicamente da biblioteca ‘libc’ e as saídas são gravadas em arquivos temporários para relatórios.

de ataque simplificadoFonte: Claroty

Dado o papel dos alvos do IOCONTROL na infraestrutura crítica e a atividade contínua do grupo, o relatório da Claroty constitui um recurso valioso para os defensores ajudarem a identificar e bloquear a ameaça.

Os indicadores completos de comprometimento (IoC) estão listados na parte inferior do relatório.

Fonte: BleepingComputer

Veja também:

- Exploits e vulnerabilidades no 3º trimestre de 2024

- Os códigos QR ignoram o isolamento do navegador para comunicação C2 maliciosa

- Black Basta Ransomware evolui

- Ataques de Engenharia Social sofisticados com IA

- 2025: ano crucial para investir em planos de disaster recovery

- Custo médio global de uma violação de dados atingiu US$ 4,88 milhões

- Criminosos roubaram credenciais da AWS

- Google Workspace Sync desatualizado bloqueia atualizações do Windows 11 24H2

- Da confiança à tecnologia: o pilar da cibersegurança nos bancos modernos

- Vulnerabilidade de implantação/inicialização do HCL DevOps

- Vídeo ‘viraliza’ por mulher se recusar a ceder janela de avião

- Deloitte responde após grupo de ransomware alegar roubo de dados

Be the first to comment