Hackers violam organizações de energia por meio de bugs em servidor web descontinuado. A Microsoft disse que as vulnerabilidades de segurança encontradas para impactar um servidor web descontinuado desde 2005 foram usadas para atingir e comprometer organizações no setor de energia.

Como a empresa de segurança cibernética Recorded Future revelou em um relatório publicado em abril, grupos de hackers chineses apoiados pelo estado (incluindo um rastreado como RedEcho) visaram vários operadores de redes elétricas indianas, comprometendo um sistema nacional indiano de resposta a emergências e a subsidiária de uma empresa multinacional de logística.

Os invasores obtiveram acesso às redes internas das entidades hackeadas por meio de câmeras expostas à Internet em suas redes como servidores de comando e controle.

“Além do direcionamento de ativos da rede elétrica, também identificamos o comprometimento de um sistema nacional de resposta a emergências e da subsidiária indiana de uma empresa multinacional de logística pelo mesmo grupo de atividades de ameaças”, disse a Recorded Future .

“Para conseguir isso, o grupo provavelmente comprometeu e cooptou dispositivos de câmera DVR/IP voltados para a Internet para comando e controle (C2) de infecções por malware Shadowpad, bem como o uso da ferramenta de código aberto FastReverseProxy “

Ataques vinculados a falhas do servidor da web Boa

Embora Recorded Future não tenha expandido o vetor de ataque, a Microsoft disse hoje que os invasores exploraram um componente vulnerável no servidor da Web Boa, uma solução de software descontinuada desde 2015 que ainda está sendo usada por dispositivos IoT (de roteadores a câmeras).

O Boa sendo um dos componentes usados para entrar e acessar os consoles de gerenciamento de dispositivos IoT, aumenta significativamente o risco de infraestrutura crítica ser violada por meio de dispositivos vulneráveis e expostos à Internet executando o servidor web vulnerável.

A equipe de inteligência de ameaças de segurança da Microsoft disse hoje que os servidores Boa são difundidos em dispositivos IoT principalmente devido à inclusão do servidor da Web em kits de desenvolvimento de software (SDKs) populares.

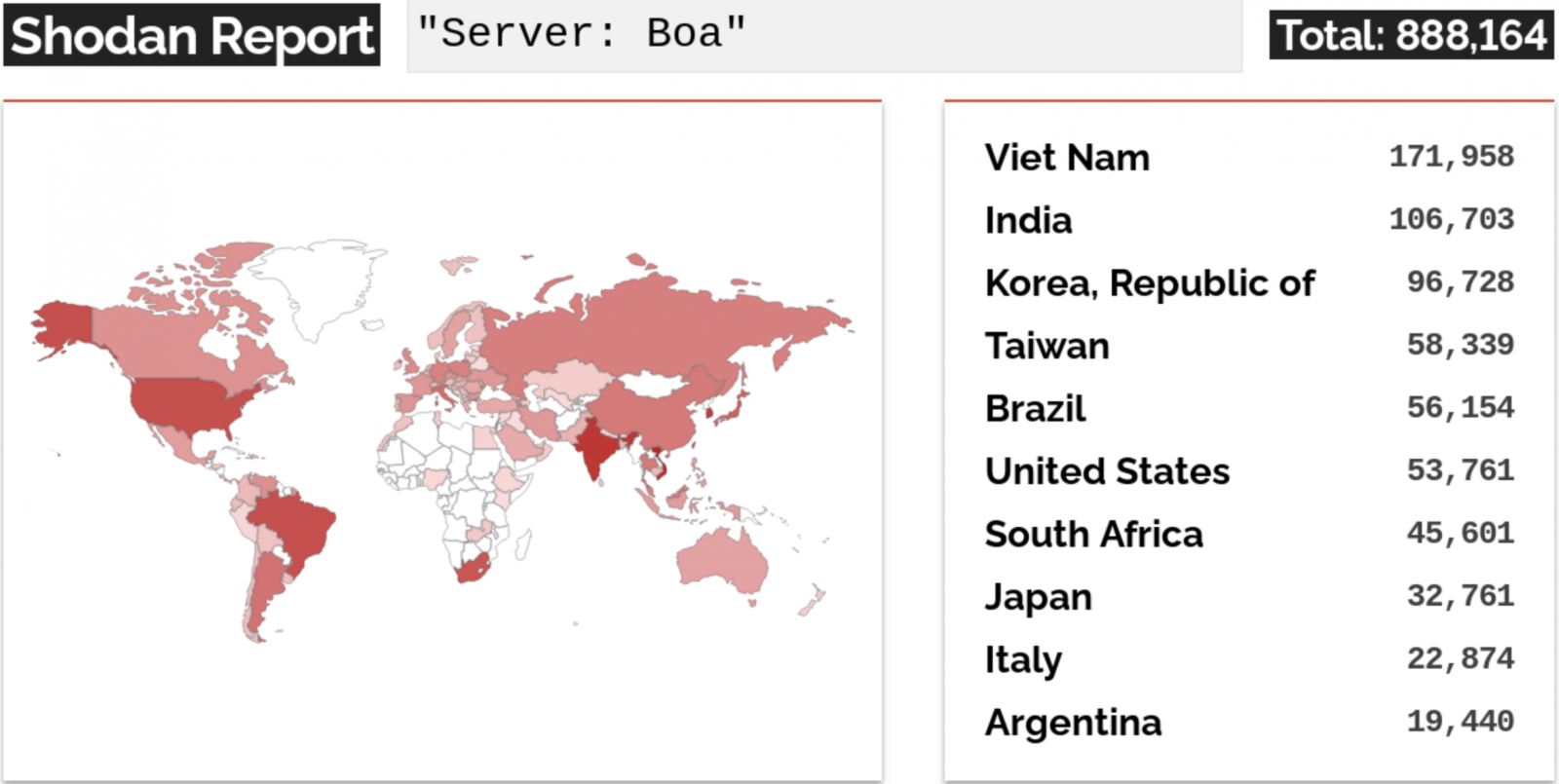

De acordo com os dados da plataforma Microsoft Defender Threat Intelligence, mais de 1 milhão de componentes de servidor Boa expostos à Internet foram detectados online em todo o mundo em uma única semana.

.png)

“Os servidores Boa são afetados por várias vulnerabilidades conhecidas, incluindo acesso arbitrário a arquivos ( CVE-2017-9833 ) e divulgação de informações ( CVE-2021-33558 )“, disseram pesquisadores da Microsoft .

“A Microsoft continua a ver invasores tentando explorar as vulnerabilidades do Boa além do prazo do relatório divulgado, indicando que ainda é alvo de um vetor de ataque”.

Os invasores podem explorar essas falhas de segurança sem exigir autenticação para executar código remotamente após roubar credenciais acessando arquivos com informações confidenciais no servidor de destino.

Tata Power violado usando vulnerabilidades do servidor da web Boa

Em um dos ataques mais recentes que abusam dessas vulnerabilidades observadas pela Microsoft, o ransomware Hive invadiu a maior empresa de energia integrada da Índia, a Tata Power, no mês passado.

“O ataque detalhado no relatório Recorded Future foi uma das várias tentativas de invasão na infraestrutura crítica indiana desde 2020, com o ataque mais recente a ativos de TI confirmado em outubro de 2022”, disse Redmond.

“A Microsoft avalia que os servidores Boa estavam sendo executados nos endereços IP da lista de IOCs publicada pela Recorded Future no momento do lançamento do relatório e que o ataque à rede elétrica teve como alvo os dispositivos IoT expostos executando o Boa”.

A Tata Power divulgou um ataque cibernético em sua “infraestrutura de TI impactando alguns de seus sistemas de TI” em um arquivo de ações em 14 de outubro, sem compartilhar detalhes adicionais sobre os agentes de ameaças por trás do incidente.

A gangue de ransomware Hive posteriormente postou dados que alegaram ter roubado das redes da Tata Power, indicando que as negociações do resgate falharam.

Fonte: Recorded Future & BleepingComputer

Veja também:

- Desafio ESG: O que as empresas fazem com o Lixo Eletrônico?

- Como a tecnologia pode impactar a segurança dos estádios

- A Black Friday e ameaça às APIs das empresas

- Fortinet relança serviço gratuito de avaliação de segurança em OT

- Microsoft lança atualização out-of-band para patch causar problemas

- Relatório Global de Ameaças da Elastic aponta que 33% dos ataques cibernéticos na nuvem utilizam acesso a credenciais

- Black Friday: 11 dicas para evitar golpes na internet

- ESG: a relação entre governança e cibersegurança

- Falha na rede pode levar à perda do pod da tripulação da NASA

- Atividade DTrack direcionada para a Europa e América Latina

- Vulnerabilidade no MFA Twitter

Be the first to comment