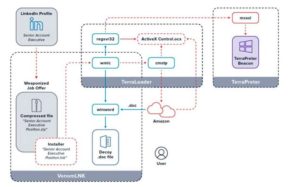

Hackers usam Linkedin para enviar backdoor More_eggs disfarçado de oferta de emprego com arquivos zip contaminados com o backdoor More_eggs.

LinkedIn tem mais de 740 milhões de usuários em 200 países ao redor do mundo. Isso o torna um alvo lucrativo para os cibercriminosos. No mais recente, os profissionais do LinkedIn estão sendo alvos de uma campanha de spear-phishing com ofertas de emprego transformadas em armas em uma tentativa de infectar alvos com um cavalo de Troia sofisticado chamado “more_eggs”.

Para aumentar as chances de sucesso, as iscas de phishing aproveitam os arquivos ZIP maliciosos que têm o mesmo nome dos cargos das vítimas retirados de seus perfis do LinkedIn.

“Por exemplo, se o cargo do membro do LinkedIn estiver listado como “Executivo de conta sênior, o arquivo zip malicioso será intitulado Executivo de conta sênior“, diz a empresa de segurança cibernética eSentire’s Threat Response Unidade (TRU) disse em uma análise. “Ao abrir a oferta de emprego falsa, a vítima involuntariamente inicia a instalação furtiva da backdoor sem arquivo, more_eggs.”

A Threat Response Unit (TRU) da eSentire, uma empresa de segurança cibernética com sede em Waterloo, Ontário, foi quem descobriu o esquema fraudulento de spearphishing em andamento que está infectando os sistemas de computador dos usuários do LinkedIn.

Como o backdoor More_eggs se espalha?

Em fevereiro de 2020, os pesquisadores da Checkpoint relataram como os invasores estavam usando a backdoor More_eggs para atacar os oficiais de combate à lavagem de dinheiro e abusaram dos serviços de mensagens do LinkedIn para oferecer oportunidades de trabalho falsas para espalhar o malware.

Naquela época, os invasores se apresentavam como empresas de recrutamento para enviar links de sites comprometidos e mal-intencionados para candidatos a emprego e posteriormente acompanhados por e-mail. Em ambos os casos, o objetivo era infectar os dispositivos das vítimas com a backdoor More_eggs para roubar dados.

No entanto, desta vez, de acordo com a postagem no blog da eSentire , os agentes de ameaças estão usando arquivos zip para atingir as vítimas com base na descrição do cargo em seu perfil do LinkedIn.

Se o cargo do membro do LinkedIn estiver listado como Executivo de conta sênior, o arquivo zip malicioso será intitulado Executivo de conta sênior, explicou o eSentire.

Assim que o arquivo zip é aberto, o dispositivo da vítima é infectado pelo backdoor More_eggs, que atualmente tem como alvo os dispositivos Windows. Após a infecção, o malware assume o controle total do sistema, permitindo que hackers o usem remotamente para fins maliciosos, incluindo envio, recebimento, exclusão e execução de arquivos.

fonte The Hackers News

Depois de instalado, more_eggs mantém um perfil furtivo, sequestrando processos legítimos do Windows, enquanto apresenta o documento de “candidatura ao emprego” para distrair os alvos das tarefas contínuas em segundo plano acionadas pelo malware. Além disso, ele pode atuar como um canal para recuperar cargas úteis adicionais de um servidor controlado pelo invasor, como cavalos de Tróia bancários, ransomware, ladrões de credenciais e até mesmo usar a porta dos fundos como ponto de apoio na rede da vítima para exfiltrar dados.

Campanhas entregando more_eggs usando o mesmo modus operandi foram detectadas pelo menos desde 2018, com a backdoor atribuída a um provedor de malware como serviço (MaaS) chamado Golden Chickens . Os adversários por trás dessa nova onda de ataques ainda permanecem desconhecidos, embora more_eggs tenha sido usado por vários grupos de crimes cibernéticos, como Cobalt, FIN6 e EvilNum no passado.

Risco de infecção por ransomware

Além disso, os hackers também podem colocar um novo malware no sistema, que pode desencadear uma infecção de ransomware , bloqueando os arquivos da vítima e exigindo resgate para descriptografar as chaves. Os pesquisadores alertam que o backdoor More_eggs também pode exfiltrar dados de um dispositivo, colocando suas contas de mídia social, e-mails, histórico de navegação e carteiras de criptomoeda em risco de serem roubados.

No mínimo, o desenvolvimento mais recente é mais uma indicação de como os agentes de ameaças estão constantemente aprimorando seus ataques com iscas personalizadas na tentativa de enganar usuários desavisados para que baixem malware.

“O que é particularmente preocupante sobre a atividade more_eggs é que ela tem três elementos que a tornam uma ameaça formidável para empresas e profissionais de negócios”, disse Rob McLeod, Diretor Sênior da Unidade de Resposta a Ameaças (TRU) da eSentire em um relatório compartilhado Hackread.com.

Esses três elementos incluem o seguinte:

- Ele usa processos normais do Windows para ser executado, portanto, normalmente não será detectado por antivírus e soluções de segurança automatizadas, por isso é bastante furtivo.

- Incluir a posição de trabalho do alvo no LinkedIn na oferta de emprego como arma aumenta as chances de o destinatário detonar o malware.

- Desde a pandemia COVID, as taxas de desemprego aumentaram dramaticamente. É um momento perfeito para aproveitar as vantagens dos candidatos a emprego que estão desesperados para encontrar um emprego. Assim, uma isca de trabalho personalizada é ainda mais atraente durante esses tempos difíceis.

“Desde a pandemia de COVID, as taxas de desemprego aumentaram dramaticamente. É o momento perfeito para tirar vantagem dos candidatos a emprego que estão desesperados para encontrar emprego“, disseram os pesquisadores. “Portanto, uma isca de trabalho customizada é ainda mais atraente durante esses tempos difíceis.“

Por que usuários do LinkedIn?

O LinkedIn é o principal aplicativo de exposição profissional e possui 740 milhões de usuários de quase todas as profissões conhecidas, incluindo aquelas sensíveis como cientistas, militares, policiais, defesa, companhias aéreas, bancos / finanças e política, etc. Para cibercriminosos e hackers apoiados pelo estado, acesso a um sistema de computador usado por qualquer um desses profissionais é uma mina de ouro para ganhar dinheiro rápido vendendo seu acesso a outros criminosos ou usá-lo para vigilância para roubar segredos ou dados confidenciais.

O que os usuários do LinkedIn devem fazer?

Em primeiro lugar, evite clicar em links enviados por pessoas nas redes sociais, especialmente de usuários desconhecidos e anônimos. Se você for forçado a clicar em um arquivo zip ou executável, deve evitá-lo a todo custo, mas se já tiver baixado um arquivo, verifique-o com um antimalware confiável como o Sophos Intercept X. você também pode combinar o antimalware com um Firewall de última geração como o Sophos XG Firewall que irá registrar e filtrar todo o tráfego da rede para proteger com estes tipos de ataques.

Fonte: The Hacker News & HackRead - Sesin

Veja também:

- Microsoft lança patches 4 falhas adicionais do Exchange

- Office Depot Europe expôs dados de clientes online

- iugu expõe dados confidenciais de clientes

- PAM: Privileged Access Management – Riscos Cibernéticos, Ameaças e Benefícios

- Fabricante do Android Gigaset injeta malware em celulares

- FBI e CISA alertam sobre APT explorando falha no Fortinet

- Lei que criminaliza o Stalking é sancionada pelo Presidente Jair Bolsonaro

- 533 milhões telefones de usuários do Facebook vendidos em fórum de hacking

- ;l;;gmlxzssaw – Mensagem secreta ou Invasão do Comando Estratégico dos EUA?

- Hackers éticos ganharam milhões em programas em recompensa.

- EDR e XDR: A Evolução da Segurança de Endpoint

2 Trackbacks / Pingbacks