Gangues de ransomware mudando para nova tática de criptografia intermitente. Um número crescente de grupos de ransomware está adotando uma nova tática que os ajuda a criptografar os sistemas de suas vítimas mais rapidamente, reduzindo as chances de serem detectados e interrompidos.

Essa tática é chamada de criptografia intermitente e consiste em criptografar apenas partes do conteúdo dos arquivos direcionados, o que ainda tornaria os dados irrecuperáveis sem o uso de uma chave de descriptografia válida.

Por exemplo, pulando todos os outros 16 bytes de um arquivo, o processo de criptografia leva quase metade do tempo necessário para a criptografia completa, mas ainda bloqueia o conteúdo para sempre.

Além disso, como a criptografia é mais suave, as ferramentas de detecção automatizadas que contam com a detecção de sinais de problemas na forma de operações intensas de E/S de arquivos têm maior probabilidade de falhar.

“O que as crianças legais usam.”

O SentinelLabs publicou um relatório examinando uma tendência iniciada pelo LockFile em meados de 2021 e agora adotada por empresas como Black Basta , ALPHV ( BlackCat ), PLAY, Agenda e Qyick.

Esses grupos promovem ativamente a presença de recursos de criptografia intermitentes em sua família de ransomware para atrair afiliados a ingressar na operação RaaS.

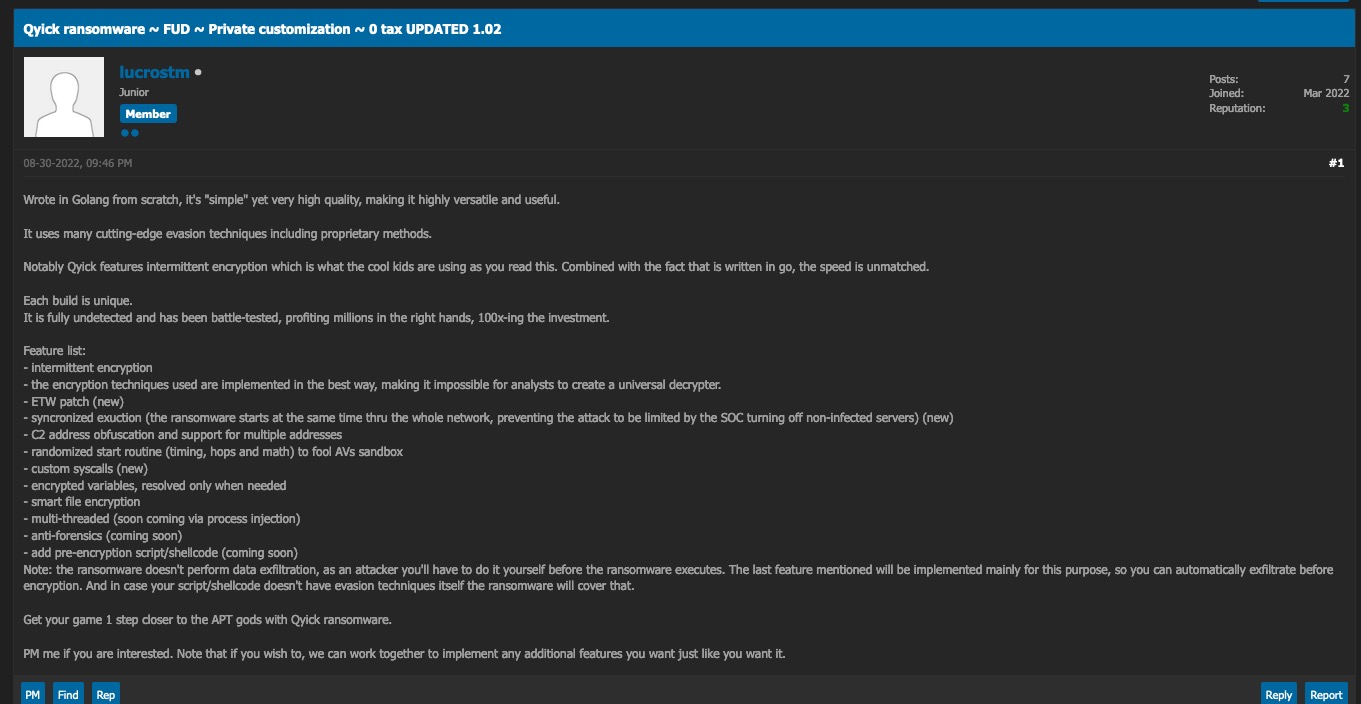

“Notavelmente, o Qyick apresenta criptografia intermitente, que é o que os garotos legais estão usando enquanto você lê isso. Combinado com o fato de ser escrito em Go, a velocidade é incomparável“, descreve um anúncio do Qyick em fóruns de hackers.

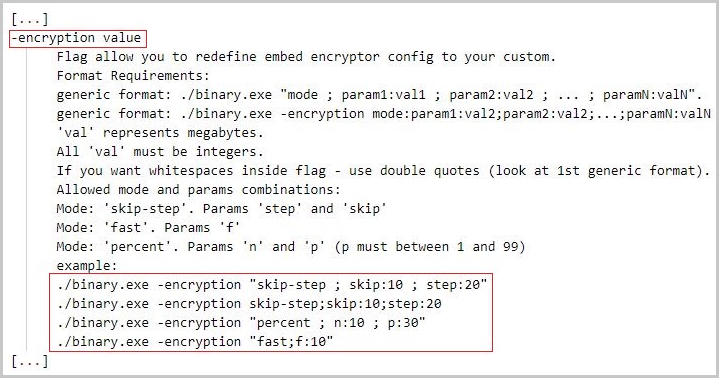

O Agenda ransomware oferece criptografia intermitente como uma configuração opcional e configurável. Os três modos de criptografia parcial possíveis são:

- skip-step [skip: N, step: Y] – Criptografa cada Y MB do arquivo, pulando N MB.

- fast [f:N] – Criptografa os primeiros N MB do arquivo.

- porcentagem [n: N; p:P] – Criptografa cada N MB do arquivo, pulando P MB, onde P é igual a P% do tamanho total do arquivo.

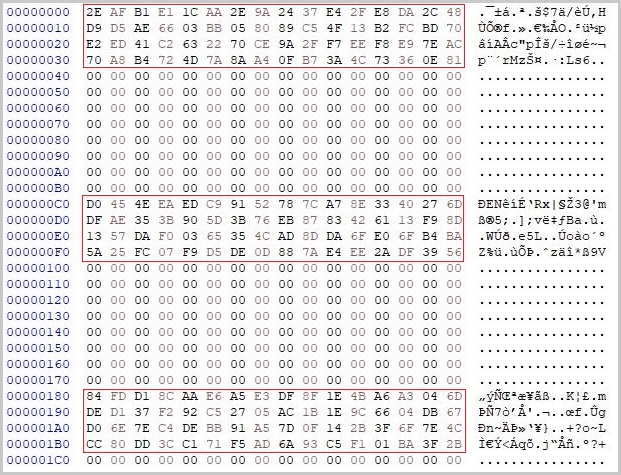

A implementação de criptografia intermitente do BlackCat também oferece opções de configuração aos operadores na forma de vários padrões de salto de byte.

Por exemplo, o malware pode criptografar apenas os primeiros bytes de um arquivo, seguir um padrão de pontos, uma porcentagem de blocos de arquivos e também possui um modo “automático” que combina vários modos para um resultado mais emaranhado.

O recente surgimento do ransomware PLAY por meio de um ataque de alto nível contra o Judiciário argentino de Córdoba também foi apoiado pela rapidez da criptografia intermitente.

O PLAY não oferece opções de configuração, mas, em vez disso, apenas divide o arquivo em 2, 3 ou 5 partes, dependendo do tamanho do arquivo, e então criptografa todas as outras partes.

Por fim, Black Basta, um dos maiores nomes no espaço no momento, também não oferece aos operadores a opção de escolher entre os modos, pois sua linhagem decide o que fazer com base no tamanho do arquivo.

Para arquivos pequenos com tamanho inferior a 704 bytes, ele criptografa todo o conteúdo. Para arquivos entre 704 bytes e 4 KB, ele criptografa 64 bytes e pula 192 bytes entre eles.

Se o tamanho do arquivo exceder 4 KB, o ransomware do Black Basta reduz o tamanho do espaço dos intervalos intocados para 128 bytes, enquanto o tamanho da parte criptografada permanece em 64 bytes.

Perspectiva de criptografia intermitente

A criptografia intermitente parece ter vantagens significativas e praticamente nenhuma desvantagem, portanto, os analistas de segurança esperam que mais gangues de ransomware adotem essa abordagem em breve.

A cepa do LockBit já é a mais rápida em termos de velocidade de criptografia, portanto, se a gangue adotasse a técnica de criptografia parcial, a duração de seus ataques seria reduzida para alguns minutos.

Obviamente, a criptografia é um assunto complexo, e a implementação da criptografia intermitente deve ser feita corretamente para garantir que não resulte em recuperações fáceis de dados pelas vítimas.

No momento, a implementação do BlackCat é a mais sofisticada, enquanto a do Qyick permanece desconhecida, pois os analistas de malware ainda não analisaram amostras do novo RaaS.

Fonte: BleepingComputer

Veja também:

- Instagram multado em € 405 milhões de euros por violação de privacidade

- Fortinet anuncia disponibilidade do FortiEDR no Google Cloud Marketplace

- The Forte Group, Organização de Mulheres líderes de nível sênior em SI

- Folha de dicas do Nmap

- TikTok hackeado +2 bilhões de registros de usuários roubados

- Startup inaugura comércio de dados pessoais

- Dados disponíveis para os cibercriminosos comprarem online

- LastPass confirma que foi hackeado e código fonte é comprometido

- Ataque ao Blog Minuto da Segurança

- Existe equilíbrio entre os locais de trabalho digitais e a segurança?

- Brasil é o segundo país que mais sofre ataques cibernéticos na América Latina

- Duas bibliotecas Python maliciosas adicionais encontradas

Be the first to comment