Folha de dicas do Burp Suite. Descubra como realizar testes de penetração com as ferramentas do Burp Suite.

O Burp Suite oferece ferramentas de teste de penetração para aplicativos da Web. O pacote de ferramentas está disponível em versões gratuitas e pagas. São três edições. A versão gratuita é chamada Community Edition. Isso inclui ferramentas que você pode usar para testar sites e serviços da Web manualmente.

As duas versões pagas do Burp Suite são a Professional Edition e a Enterprise Edition . A edição Enterprise é totalmente automatizada, de modo que se encaixa na definição de um gerenciador de vulnerabilidades. A Professional Edition é, como a versão gratuita, destinada ao uso durante o teste de penetração. No entanto, isso tem mais automação do que o Community Edition.

Neste guia, veremos as ferramentas gratuitas do Community Edition e como você pode usá-las para verificar a segurança de seus sites. Existem muitos ataques a empresas que os hackers podem implementar infectando sites. Há também vários backdoors em seu servidor Web que podem permitir a entrada de hackers. O objetivo das ferramentas do Burp Suite Community Edition é permitir que você aja como um hacker e tente “quebrar” a segurança de seu sistema. Com essa estratégia, você pode identificar pontos fracos de segurança e eliminá-los antes que os hackers os detectem e comprometam seu sistema.

Teste de penetração

A diferença entre teste de penetração e varredura de vulnerabilidade é que o teste de penetração é realizado manualmente , enquanto a varredura de vulnerabilidade é automatizada . No entanto, as duas estratégias de teste de segurança procuram os mesmos problemas. Portanto, se você não tiver tempo para realizar testes de penetração, talvez seja melhor optar por um scanner de vulnerabilidade.

Os testes de penetração internos podem ser ineficazes. Isso ocorre porque os proprietários ou gerentes de sites geralmente não estão preparados para ir tão longe quanto os hackers da vida real para danificar seus sistemas. A estratégia orientadora por trás do teste de penetração é que ele deve emular as ações de um hacker real. Um hacker está preparado para fazer qualquer coisa para quebrar um alvo, mas é mais provável que os proprietários evitem táticas pesadas, preferindo desculpar as fraquezas em vez de expô-las.

O teste de penetração é mais eficaz se realizado por consultores externos e experientes. No entanto, esses pen-testers profissionais são caros e poucas empresas podem pagar seus serviços regularmente. As verificações frequentes de possíveis falhas de segurança são econômicas se forem realizadas internamente. No entanto, vale a pena investir em testes externos periódicos para verificar se seus testes realmente pegaram todas as vulnerabilidades.

Burp Suite Community Edition

Não há muitas ferramentas incluídas na Community Edition . No entanto, há o suficiente para você se familiarizar com o conceito de teste de penetração. Depois de estabelecer uma estratégia de teste, convém migrar para a Professional Edition , que fornece muito mais ferramentas para testes manuais e também alguns sistemas de automação de testes.

O Burp Suite inclui um navegador da Web, que já está configurado para teste. Isso é mais fácil de usar do que um navegador comum. No entanto, se você não quiser alternar para o navegador incluído, é possível usar qualquer outro. O navegador oferece um proxy WebSockets e retém o histórico de testes. O pacote Community Edition consiste em um repetidor, um sequenciador, um decodificador e um comparador. Há também uma versão demo do Burp Intruder no pacote.

Requisitos de sistema do Burp Suite Community Edition

O sistema Burp Suite para todas as edições será instalado no Windows , macOS e Linux. O problema crítico é que o computador host precisa ter o Java Runtime Environment (JRE) 1.7 ou posterior (edição de 64 bits).

O computador precisa de pelo menos 4 GB de memória, mas é recomendável que tenha 8 GB, principalmente se você acha que pode acabar atualizando para a Professional Edition. O computador também precisa de dois núcleos de CPU. Por fim, a instalação ocupa 286 MB de espaço em disco.

Instale o Burp Suite Community Edition

Para executar o Burp Suite Community Edition em seu computador, siga estas etapas:

- Vá para a página de download do Burp Suite Community Edition e clique no botão Download. Isso leva você para outra página.

- Selecione seu sistema operacional e clique no botão Download.

- Clique no arquivo baixado para executar o instalador.

- Siga as instruções no assistente de download, percorrendo cada página pressionando o botão Avançar.

Executando o Burp Suite Community Edition

A instalação termina criando uma entrada no menu Iniciar e um ícone na área de trabalho. Clique em qualquer um para abrir o programa. Você será presenteado com uma declaração de Termos e Condições. Clique em Aceito para abrir o aplicativo.

A execução de testes é chamada de projeto no Burp Suite. Você só pode salvar um plano de teste e abri-lo através da interface do Burp Suite com a edição Professional. Com a Community Edition, você apenas executa um teste do zero. No entanto, como você ainda está aprendendo sobre o conceito de “ projetos ”, é improvável que você tenha algum plano de teste salvo de qualquer maneira. Portanto, sua única opção na tela de abertura é o projeto Temporário. Pressione o botão Avançar para começar.

A próxima tela permite definir uma configuração para o teste. Esse recurso é complicado com o Community Edition porque ele carrega apenas as configurações relacionadas a um projeto e você não pode restaurar um projeto de um arquivo. Portanto, é melhor ficar com a opção Usar padrões do Burp . Em seguida, pressione o botão Iniciar Burp para iniciar o teste.

O sistema executa uma série de testes e, em seguida, abre o painel do Burp Suite , mostrando os resultados dos testes. O painel de problemas apresentado é uma demo. Você não pode direcionar este utilitário para um de seus sites. Ele apenas mostra problemas com sites de amostra que o Burp Suite configurou para fins de demonstração. Resumindo, o recurso de atividade de problema não é útil para aqueles que executam o Community Edition. Como esse é o principal recurso da guia Dashboard, você não obterá muitas informações úteis nessa parte da interface.

Visualize o tráfego da Web com o Burp Suite

A guia Proxy na interface do Burp Suite é o mecanismo principal para atividades usando o Community Edition. Ele permite que você veja todo o tráfego que passa entre o navegador da Web e os servidores dos sites visitados.

Existem opções para restringir os sites que são relatados. No entanto, isso só é um problema se você usar seu navegador da Web normal para testes. Se você usar o navegador integrado, receberá apenas relatórios sobre o tráfego para esse navegador. Qualquer atividade que você execute em seu navegador regular específico simultaneamente não será relatada no Burp Suite. Essa estratégia simplifica drasticamente o gerenciamento de informações no Burp Suite.

A guia Proxy inclui quatro subguias. Estes são:

- Intercept

- HTTP history

- WebSocket history

- Options

Essas são as áreas onde você captura o tráfego usado em outras seções do serviço Burp Suite.

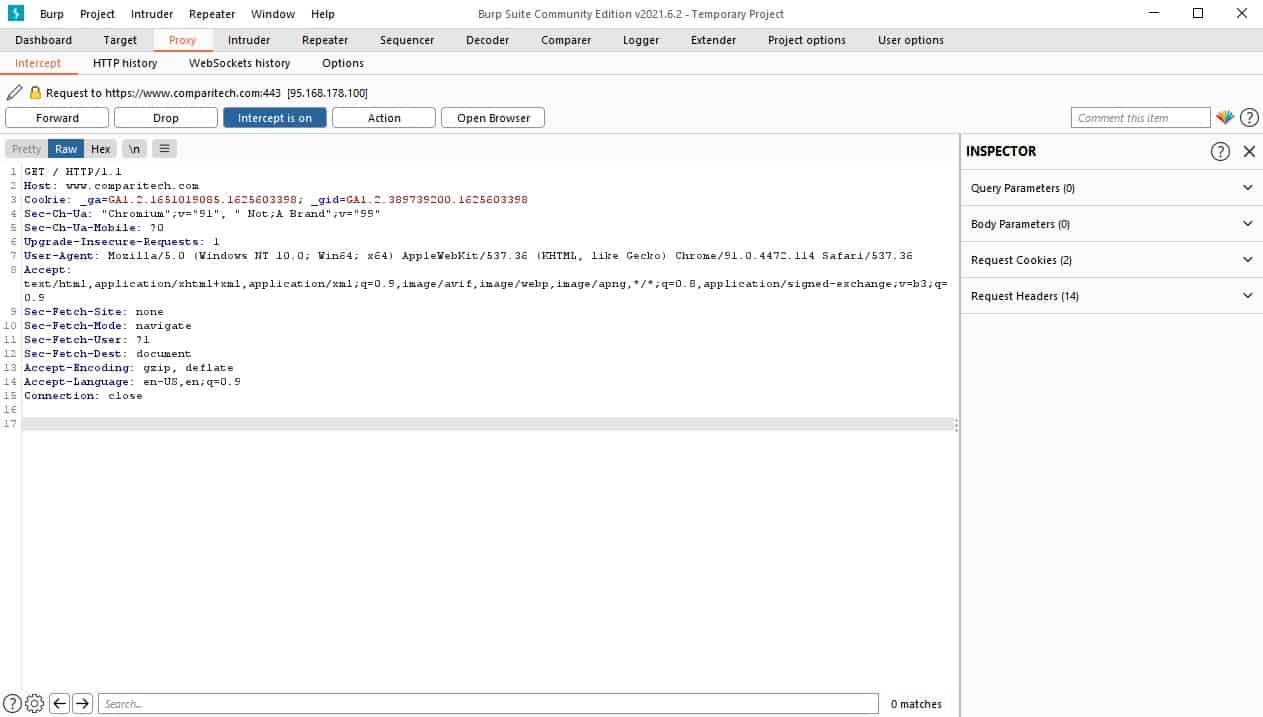

O serviço de interceptação

Ao clicar na subguia Interceptar, você verá quatro botões. Estes são:

- Forward

- Drop

- Intercept is on

- Action

- Open Browser

O corpo desta tela mostra vários painéis de informações. O primeiro deles encoraja você a abrir o navegador embutido. Como o objetivo desta tela é mostrar o tráfego entre o navegador e um servidor da Web, você não obterá nada útil nela até abrir um navegador e acessar uma página da Web. Clique em um dos dois botões Abrir navegador na tela.

Ao navegador Burp Suite será aberto em uma nova janela, mas a tela Interceptar na console não será alterada. Você precisa ir a uma página da Web para fazer as coisas acontecerem. Podemos usar o site da Comparitech como exemplo. Isso está em comparitech.com.

Digite compritech.com na barra de pesquisa do navegador – use o endereço do seu site, se preferir.

Você não verá nenhum movimento no navegador da web. O indicador “funcionando” apenas circulará lentamente. O sistema Intercept bloqueia as conversas de solicitação e resposta que vão para a construção de uma página da Web em um navegador. Você tem que passar por essas solicitações.

Volte para o console do Burp Suite e você verá que ele mudou. Os painéis de informações desapareceram e, em vez disso, você verá a solicitação que o navegador de teste enviou ao servidor Web. A próxima etapa está bloqueada para permitir que você examine essas informações.

Existem ações que você pode realizar neste momento com as informações da solicitação mostradas na tela. Para ver a lista completa, clique no botão Ação . Você saberá que pode copiar os detalhes desta solicitação em outras funções no serviço Burp Suite. No entanto, espere agora porque você terá a oportunidade de ver a solicitação e a resposta em outra seção da guia Proxy . No momento, você está apenas analisando cada solicitação ao vivo à medida que ela vai para o servidor Web. Essas etapas também são salvas e você pode vê-las todas em uma tabela posteriormente.

Evite usar o botão Abrir navegador novamente – isso abrirá outra instância em outra janela, em vez de levá-lo ao navegador que você já abriu. Se você quiser voltar para o navegador com o qual está trabalhando, use as funções do seu computador, como Alt-TAB .

Para avançar no processo de solicitação de página, pressione o botão Avançar . Isso permite que o próximo passo avance. Voltando ao navegador, você verá o carregamento da página da Web solicitada enquanto continua a percorrer as solicitações com o botão Avançar.

Quando a página da Web estiver totalmente carregada, o painel principal da tela Intercept ficará em branco. Isso ocorre porque você capturou todo o tráfego transmitido entre o navegador e o servidor Web para acessar a página. Outras ações que você executa na página carregada no navegador serão refletidas na tela Interceptar.

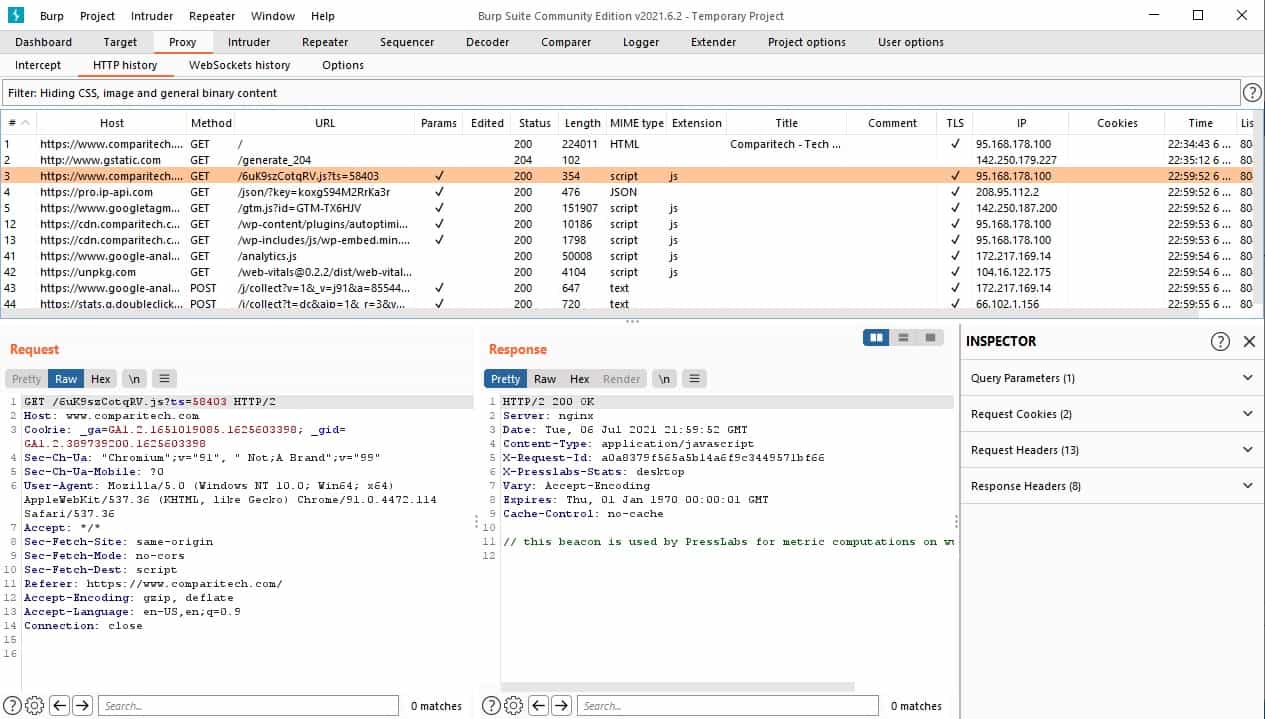

histórico de HTTP

A segunda subguia na guia Proxy é o histórico de HTTP . É aqui que você pode consultar as transações pelas quais passou na subguia Interceptar.

Clique na subguia do histórico HTTP . Todas as transações são listadas em uma tabela na parte superior da tela. Clique em qualquer linha para ver detalhes.

O par de solicitação/resposta mais interessante que você pode encontrar nesses registros são aqueles que passam credenciais de conta de usuário . Se você encontrar essa linha, poderá começar a agir como um hacker e lançar seus ataques de teste de penetração.

Lançando um ataque

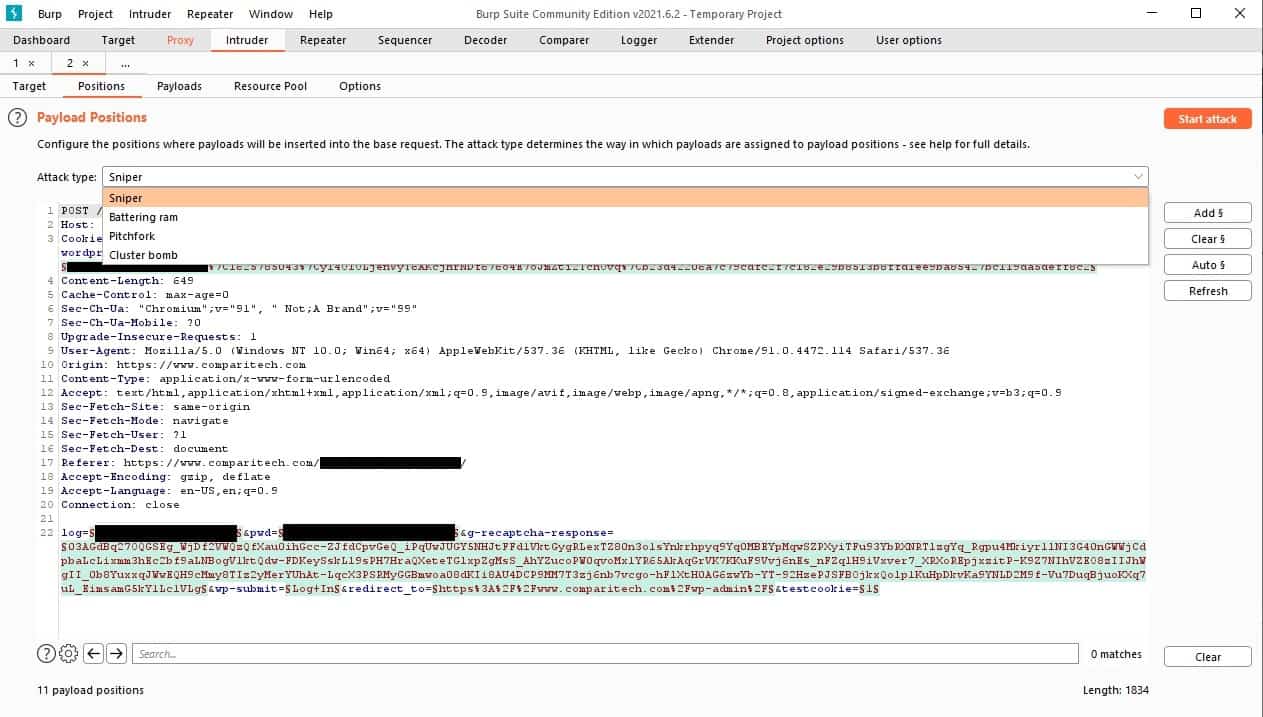

Clique com o botão direito do mouse em uma linha na lista de histórico HTTP que tenha uma postagem de login. O menu de contexto deve aparecer e você pode clicar em Send to Intruder para transferir esses dados para uma das ferramentas de ataque.

Assim que você enviar dados para o Intruder, a guia Intruder na faixa do menu superior ficará vermelha. Clique nesta aba. Os dados da solicitação que você selecionou na tela de histórico HTTP já estarão na subguia Posições . O Intruder destacará os dados pertinentes em verde. Estes se tornarão a carga útil do ataque, e as seções destacadas são as “posições” ou trechos de informação a serem usados nas tentativas. O conteúdo da solicitação está em texto simples e não criptografado, portanto, se você capturou uma ação de login, o processo de invasão como um hacker deve ser bastante simples. Deve-se notar, no entanto, que o teste de penetração raramente é tão fácil.

O Intruder oferece quatro estratégias de ataque:

- Sniper – Usa um conjunto de cargas úteis e insere cada valor em cada posição por vez. Isso é usado para fuzzing, como, você sabe que um determinado assunto é necessário, mas não em qual campo ele deve ir.

- Battering ram– Duplica cada carga útil, coloca o mesmo valor em todas as posições de uma vez e tenta o próximo valor. Isso é usado onde se espera que o valor exato seja coordenado em vários lugares em um formulário, como um nome de usuário sendo necessário para várias entradas e esperado para estar em conformidade.

- Pitchfork – Usa várias cargas úteis e permite que você decida qual conjunto de valores usar por posição. Útil para percorrer os valores candidatos correspondentes para uma variedade de campos de entrada simultaneamente.

- Cluster bomb – Usa vários conjuntos de carga útil com um conjunto atribuído a cada campo de entrada e usando todas as permutações de combinações de valores para todos os conjuntos. Um grande número de conjuntos e um grande número de valores em cada conjunto podem resultar em um ataque demorado para ser concluído.

O ataque de bomba de fragmentação é provavelmente a melhor estratégia para adivinhar credenciais de acesso. Por exemplo, defina o campo Tipo de ataque como Bomba de fragmentação e limpe as posições do Burp Suite marcadas. Em seguida, examine seus dados e encontre um campo de nome de usuário. Destaque-o e clique no botão Adicionar . Em seguida, procure o campo de senha, destaque-o e pressione o botão Adicionar .

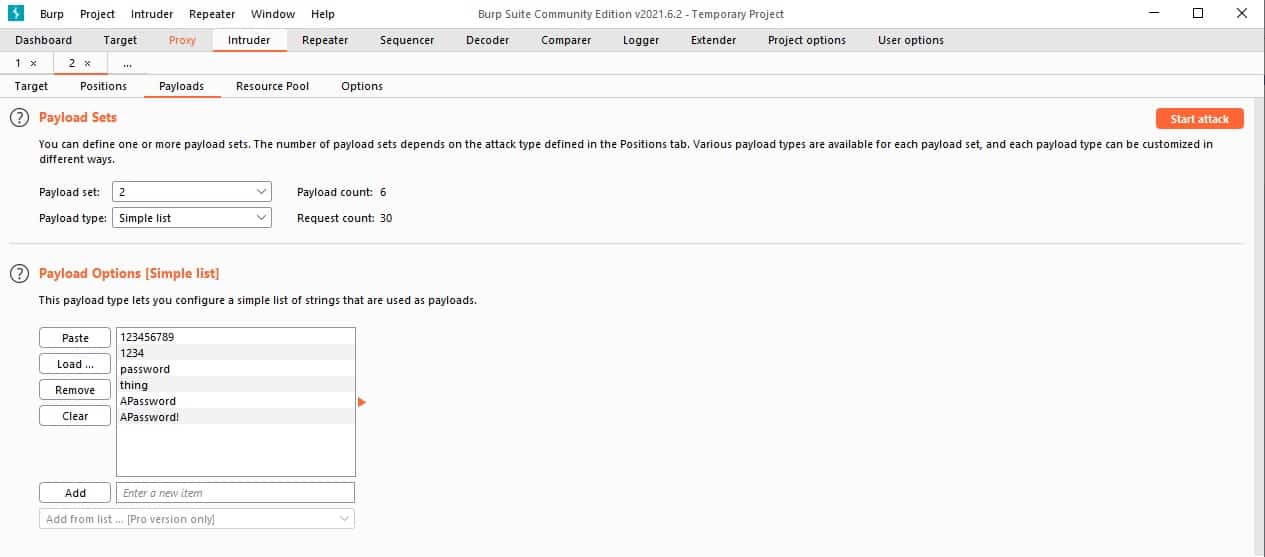

Alterne para a subguia Payloads . Selecione 1 para o conjunto de carga útil – isso se refere ao campo de nome de usuário. O campo Payload Type tem muitas opções—selecione Simple list .

No campo de entrada de dados na parte inferior do painel Payloads Options . Digite um nome de usuário típico, como administrador ou convidado. Pressione o botão Adicionar ao lado do campo. Repita isso até ter cerca de seis valores possíveis em sua lista.

Volte para a lista suspensa Conjunto de carga útil e selecione 2 . Em seguida, insira uma lista de senhas possíveis na lista Payload Options .

Não coloque muitos valores em cada conjunto para cada execução. Haverá muitos nomes de usuário e senhas possíveis que você pode tentar. No entanto, é melhor executar combinações em seções para que você possa obter resultados mais rapidamente.

Pressione o botão Iniciar ataque.

O sistema trabalhará com todas as combinações possíveis dos valores nas duas listas. Você pode assistir a cada tentativa na janela Resultados que se abre. Você saberá se uma das combinações está correta observando o campo Comprimento.

O comprimento referido neste campo é o número de bytes na resposta. Cada sistema tem uma mensagem diferente para sucesso ou falha de login. No entanto, você pode ter certeza de que a maioria de suas tentativas falhará e terá o mesmo número no campo Comprimento. Isso informa o número de bytes na mensagem de tentativa de login com falha. Se uma das tentativas tiver um valor diferente no campo Comprimento , essa será a combinação correta de nome de usuário e senha.

Explore a Suíte Burp

Os recursos da Community Edition do Burp Suite são limitados. Por exemplo, para obter algum valor dos recursos de verificação de vulnerabilidades da guia Painel, você precisa atualizar para a Professional Edition. No entanto, existem várias estratégias de ataque manual que você pode implementar com o Community Edition.

Se você decidir fazer upgrade para a Professional Edition , poderá obtê-la em uma avaliação gratuita de 30 dias .

Fonte: ComparitechVeja também:

- Wazuh pode melhorar a segurança digital para empresas

- Equipe de TI e DevOps é mais propensa a clicar em links de phishing

- Hackers usam o MS OneDrive para C2 em ataques persistentes

- Vulnerabilidade de 12 anos permite escalonar privilégios de root

- HTTP Wormable do Windows – o que você precisa saber

- Kali Linux Cheat Sheet, saiba mais sobre os utilitários do pacote

- Livro infantil promove a cibersegurança dos pequenos exploradores virtuais

- Bug do Safari vaza informações da sua conta do Google

- Principais ferramentas de segurança cibernética de código aberto

- Inteligência artificial e cibersegurança se tornam diferenciais também para o agronegócio

- Informações da ômicron são usadas como isca para roubar dados digitais em 12 países

- Organizações enfrenta desafios na implementação de estratégias Zero Trust

Be the first to comment