Falha na CDN da Cloudflare vaza dados de localização do usuário, mesmo por meio de aplicativos de bate-papo seguros.

Um pesquisador de segurança descobriu uma falha na rede de entrega de conteúdo (CDN) da Cloudflare, que poderia expor a localização geral de uma pessoa simplesmente enviando uma imagem em plataformas como Signal e Discord.

Embora a capacidade de geolocalização do ataque não seja precisa o suficiente para rastreamento no nível da rua, ela pode fornecer dados suficientes para inferir em que região geográfica uma pessoa mora e monitorar seus movimentos.

A descoberta de Daniel é particularmente preocupante para pessoas que estão muito preocupadas com sua privacidade, como jornalistas, ativistas, dissidentes e até cibercriminosos.

No entanto, para a aplicação da lei, essa falha pode ser uma bênção para as investigações, permitindo que elas aprendam mais sobre o país ou estado onde um suspeito pode estar localizado.

Rastreamento furtivo com 0 clique

Três meses atrás, um pesquisador de segurança chamado Daniel descobriu que a Cloudflare armazena em cache recursos de mídia no data center mais próximo do usuário para melhorar os tempos de carregamento.

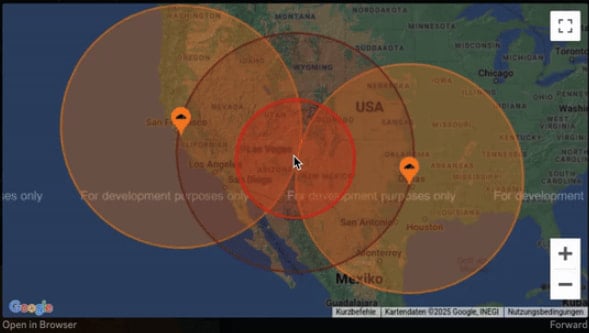

“Há 3 meses, descobri um ataque exclusivo de desanonimização com 0 cliques que permite que um invasor obtenha a localização de qualquer alvo em um raio de 250 milhas”, explicou Daniel.

“Com um aplicativo vulnerável instalado no telefone de um alvo (ou como um aplicativo em segundo plano em seu laptop), um invasor pode enviar uma carga maliciosa e desanonimizá-lo em segundos – e você nem saberia.

Para realizar o ataque de divulgação de informações, o pesquisador enviaria uma mensagem para alguém com uma imagem única, seja uma captura de tela ou até mesmo um avatar de perfil, hospedado no CDN da Cloudflare.

Em seguida, ele aproveitou um bug no Cloudflare Workers que permite forçar solicitações por meio de data centers específicos usando uma ferramenta personalizada chamada Cloudflare Teleport.

Esse roteamento arbitrário normalmente não é permitido pelas restrições de segurança padrão da Cloudflare, que determinam que cada solicitação seja roteada do data center mais próximo.

Ao enumerar as respostas em cache de diferentes data centers da Cloudflare para a imagem enviada, o pesquisador pode mapear a localização geral dos usuários com base na CDN que retorna o código do aeroporto mais próximo de seu data center.

de resposta Fonte: hackermondev | GitHub

Além disso, como muitos aplicativos baixam automaticamente imagens para notificações push, incluindo Signal e Discord, um invasor pode rastrear um alvo sem interação do usuário, tornando isso um ataque de clique zero.

A precisão do rastreamento varia entre 50 e 300 milhas, dependendo da região e de quantos datacenters da Cloudflare estão próximos. A precisão nas grandes cidades deve ser melhor do que nas áreas rurais ou menos povoadas.

Ao experimentar a geolocalização do CTO do Discord, Stanislav Vishnevskiy, o pesquisador descobriu que a Cloudflare usa roteamento anycast com vários data centers próximos lidando com uma solicitação para melhor balanceamento de carga, permitindo uma precisão ainda melhor.

Fonte: hackermondev | GitHub

Resposta das plataformas afetadas

Conforme relatado pela primeira vez pela 404 Media, o pesquisador divulgou suas descobertas para Cloudflare, Signal e Discord, e o primeiro marcou como resolvido e concedeu-lhe uma recompensa de US$ 200.

Daniel confirmou que o bug do Workers foi corrigido, mas ao reprogramar o Teleport para usar uma VPN para testar diferentes locais de CDN, os ataques de geolocalização ainda são possíveis, embora um pouco mais complicados agora.

“Escolhi um provedor de VPN com mais de 3.000 servidores localizados em vários locais em 31 países diferentes em todo o mundo”, explica o pesquisador em seu artigo.

“Usando esse novo método, consigo alcançar cerca de 54% de todos os datacenters da Cloudflare novamente. Embora isso não pareça muito, cobre a maioria dos lugares do mundo com população significativa.

Respondendo a uma solicitação subsequente, a Cloudflare disse ao pesquisador que, em última análise, é responsabilidade dos usuários desabilitar o cache.

O Discord rejeitou o relatório como um problema da Cloudflare, assim como o Signal, observando que está fora do escopo de sua missão implementar recursos de anonimato na camada de rede.

O BleepingComputer entrou em contato com o Signal, Discord e Cloudflare para comentar as descobertas do pesquisador.

Um porta-voz da Cloudflare nos disse o seguinte:

“Isso foi divulgado pela primeira vez em dezembro de 2024 por meio de nosso programa de recompensas por bugs, investigado e imediatamente resolvido. A capacidade de fazer solicitações a data centers específicos por meio do projeto “Cloudflare Teleport” no GitHub foi rapidamente abordada – como o pesquisador de segurança menciona em sua divulgação. Acreditamos que as recompensas por bugs são uma parte vital da caixa de ferramentas de todas as equipes de segurança e continuamos a incentivar terceiros e pesquisadores a continuar relatando esse tipo de atividade para revisão por nossa equipe.” – Porta-voz da Cloudflare

Fonte: BleepingComputer

Veja também:

- Você ainda vai usar os gêmeos digitais

- IA e cibersegurança: revolução e os riscos em 2025

- Serviços do Bitbucket “fora do ar” mundialmente

- 7 preocupações essenciais de cibersegurança para 2025

- Mais de 660.000 servidores Rsync expostos a ataques de execução de código

- MikroTik usa registros DNS SPF mal configurados para espalhar malware

- Falhas críticas do SAP NetWeaver permitem acesso ao sistema

- Vulnerabilidade macOS permite ignorar a proteção de integridade da Apple

- CISA alerta sobre a segunda vulnerabilidade do BeyondTrust explorada em ataques

- Fortinet confirma nova exploração de dia zero

- Chrome 132 Patches 16 Vulnerabilidades

- Importância da Segurança para a Proteção de Dados

Be the first to comment