Etapas e estruturas de resposta a incidentes para SANS e NIST. O que é Resposta a Incidentes? Como você o trata na sua empresa?

A resposta a incidentes é um plano para responder metodicamente a um incidente de segurança cibernética. Se um incidente for nefasto, medidas são tomadas para conter, minimizar e aprender com os danos rapidamente.

Nem todo evento de segurança cibernética é sério o suficiente para justificar uma investigação. É bom estar ciente e distinguir os eventos, como uma única falha de login de um funcionário local, quando ocorrem como incidentes isolados, mas não exigem horas de trabalho para serem investigados, de outros onde uma sequencia de falhas de acesso após login em horário não usual que podem apontar a possibilidade de tentativas e acessos de um invasor na rede.

Sua equipe de segurança cibernética deve ter uma lista de tipos de eventos com limites designados em quando cada tipo precisa ser investigado. A partir daí, você deve ter etapas personalizadas de resposta a incidentes para cada tipo de incidente.

Aproveitando o momento da notícia que publicamos ontem sobre o inicio processo de regulamentação sobre incidentes de segurança pela ANPD, trouxemos hoje aqui no Blog Minuto da Segurança um artigo escrito por Elisha Girken da AlienVault e publicado no site Cybersecurity da AT&T .

A importância das etapas de resposta a incidentes

Uma violação de dados deve ser vista como uma ocorrência “quando” e não “se”, portanto, esteja preparado para isso. Sob a pressão de um incidente de nível crítico, não há tempo para descobrir seu plano de jogo. Seu futuro o agradecerá pelo tempo e esforço que você investiu na sua preparação antecipada.

A resposta a incidentes pode ser estressante e É estressante quando um ativo crítico está envolvido e você percebe que existe uma ameaça real. As etapas de resposta a incidentes ajudam nessas situações estressantes e de alta pressão para guiá-lo mais rapidamente para uma contenção e recuperação bem-sucedidas. O tempo de resposta é fundamental para minimizar os danos. A cada segundo contado, ter um plano já estabelecido é a chave para o sucesso.

As duas estruturas de resposta a incidentes padrão da indústria

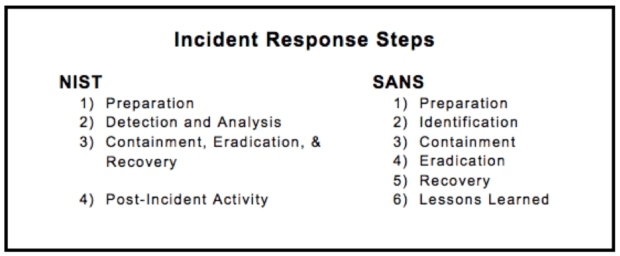

Apresentados sem uma ordem específica, o NIST e o SANS são os institutos dominantes cujas etapas de resposta a incidentes se tornaram o padrão da indústria.

NIST

NIST significa National Institute of Standards and Technology e primariamente foi criado para definir aos padrões a serem usados pelos EUA, mas que rapidamente tornou-se uma referência mundial. Eles são uma agência governamental que se autoproclama orgulhosamente como “um dos mais antigos laboratórios de ciências físicas do país”. Eles trabalham com tecnologia de tudo, incluindo segurança cibernética, onde se tornaram uma das duas referências padrão do setor para resposta a incidentes com suas etapas de resposta a incidentes e vários outros temas, como por exemplo Assessement de Segurança .

O Processo de Resposta a Incidentes do NIST contém quatro etapas:

- Preparação

- Detecção e Análise

- Contenção, erradicação e recuperação

- Atividade Pós-Incidente

SANS

SANS significa SysAdmin, Audit, Network and Security . Eles são uma organização privada que, por sua própria descrição, é “uma organização cooperativa de pesquisa e educação”. Embora mais jovens do que o NIST, seu único foco é a segurança e eles se tornaram uma estrutura padrão da indústria para resposta a incidentes.

O Processo de Resposta a Incidentes SANS consiste em seis etapas:

- Preparação

- Identificação

- Contenção

- Erradicação

- Recuperação

- Lições aprendidas

A diferença entre as etapas de resposta a incidentes NIST e SANS

Com duas estruturas padrão da indústria, há uma chance de você estar familiarizado com uma, mas não com a outra. Então, vamos dar uma olhada em suas semelhanças e diferenças. Primeiro, aqui está uma visão lado a lado dos dois processos antes de mergulharmos no que cada etapa envolve.

Colocados lado a lado em um formato de lista, você pode ver que o NIST e o SANS têm os mesmos componentes e o mesmo fluxo, mas diferentes verbos e clusters. Vamos examinar o que cada uma das etapas envolve para entrar nas diferenças de nuances das estruturas.

Para consistência, as etapas do NIST serão sempre apresentadas à esquerda e o SANS à direita durante as comparações lado a lado das etapas.

Etapa 1) Preparação = Etapa 1) Preparação

A preparação é a chave para uma resposta rápida. Batemos no tambor antes ao discutir a importância de ter etapas de resposta a incidentes.

Esta etapa é semelhante para NIST e SANS. Nesta etapa, você compila uma lista de todos os seus ativos, incluindo, mas não se limitando a: servidores, redes, aplicativos e endpoints críticos (como laptops de nível C). Depois de compilar sua lista de ativos, classifique-os por nível de importância. Em seguida, monitore seus padrões de tráfego para que você possa criar linhas de base a serem usadas para comparações posteriores.

Crie um plano de comunicação, com orientação sobre quem contatar, como e quando, com base em cada tipo de incidente. Não se esqueça de obter a adesão de todos nesta lista de contatos para evitar soluços ou “apontamento de dedos” mais tarde.

Determine quais eventos de segurança e em quais limites esses eventos devem ser investigados.

Em seguida, crie um plano de resposta a incidentes para cada tipo de incidente. Ele pode ser melhorado por meio de simulações de eventos de segurança, onde você identifica brechas em seu processo, mas também será melhorado após eventos reais (falaremos mais sobre isso mais tarde). A questão é: coloque em prática um processo.

Etapa 2) Detecção e análise = Etapa 2) Identificação

Novamente, essa etapa é semelhante para NIST e SANS, mas com verbosidade diferente.

Neste ponto do processo, um incidente de segurança foi identificado. É aqui que você entra no modo de pesquisa. Reúna tudo o que puder sobre o incidente. Em seguida, analise. Determine o ponto de entrada e a amplitude da violação. Este processo é substancialmente mais fácil e rápido se você tiver todas as ferramentas de segurança filtradas em um único local com um SIEM, por exemplo.

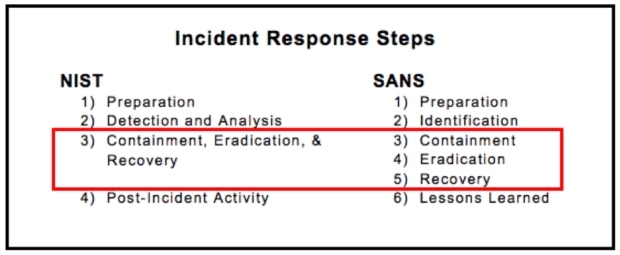

Etapa 3) Contenção, erradicação e recuperação = etapas 3-5) Contenção. Erradicação. Recuperação.

É aqui que o NIST e o SANS meio que se separam em suas semelhanças antes de concordar novamente na etapa final. O NIST vê o processo de contenção, erradicação e recuperação como uma etapa única com vários componentes. O SANS os vê como suas próprias etapas independentes.

A contenção visa parar o sangramento. É aqui que você corrige o ponto de entrada da ameaça para eliminar, mitigar ou reduzir os impactos do incidente ou a possibilidade de sua expansão.

A erradicação visa remover a ameaça. Se a ameaça ganhou entrada de um sistema e proliferou em outros sistemas, você terá mais trabalho em suas mãos aqui.

A recuperação visa deixar o sistema operacional se ele cair ou simplesmente voltar aos negócios normais se não cair.

Etapa 4) Atividade pós-incidente = Etapa 6) Lições aprendidas

O NIST e o SANS estão de acordo novamente em sua última etapa, se não no palavreado, no espírito.

Esta etapa oferece a oportunidade de aprender com sua experiência para que você possa responder melhor a eventos de segurança futuros. Por mais tentador que seja pular, com sua lista de afazeres interminável, esta etapa é altamente recomendável.

Dê uma olhada no incidente com um olhar humilde, mas crítico, para identificar áreas de melhoria. Em seguida, adicione essas melhorias à sua documentação.

Nenhum processo é perfeito para todos os cenários possíveis. Alguns cenários não podem ser sequer compreendidos até que ocorram. O cenário de ameaças também está em constante evolução, portanto, seu processo de resposta a incidentes naturalmente precisará de atualizações ocasionais. Lembre-se de que seu futuro lhe agradecerá.

A pesquisa de etapas de resposta a incidentes

Em uma enquete informal no Twitter em uma conta pessoal, a pesquisadora perguntou às pessoas de onde vem sua orientação de resposta a incidentes. Confira o resultado:

Embora não seja uma pesquisa estatisticamente significativa, 69% dos entrevistados usam NIST ou SANS. Não é surpreendente, já que são padrões da indústria.

Qual estrutura de etapas de resposta a incidentes é melhor?

Ah, para ter uma resposta definitiva. Não existe essa chance aqui. Realmente se resume à preferência pessoal. Faz mais sentido para você quebrar a contenção, erradicação e recuperação em seus próprios passos ou mantê-los agrupados em uma única etapa? Deixe sua resposta essa pergunta guiá-lo para a escolha certa.

Ambos são populares e têm apoiantes. Independentemente de qual você escolher, o NIST e o SANS têm listas de verificação de tratamento de incidentes disponíveis para você começar. Lembre-se de personalizá-los de acordo com as suas necessidades específicas e o ambiente da empresa … e antes que você esteja no meio de uma resposta a incidentes.

Se você quiser explorar mais a resposta a incidentes, consulte o Guia Insider disponibilizado gratuitamente no site da AT&T.

3 Trackbacks / Pingbacks