Crowdfense oferece US $ 3 milhões para vulnerabilidades Zero day em iOS e Android. A empresa de pesquisa de vulnerabilidades Crowdfense lançou um novo programa de aquisição de “Zero day” e promete pagamentos de até US$ 3 milhões para explorações de cadeia completa de ameaças ainda não descobertas.

Fundada em 2017, a empresa afirma que “avalia as capacidades ativas de ponta de defesa cibernética dos pesquisadores mais talentosos do mundo” e que também as testa e aprimora antes de oferecê-las a “um grupo cuidadosamente selecionado de clientes institucionais globais ”.

No ano passado, a empresa executou um programa de recompensas de bugs de US $ 10 milhões que foi muito bem percebido e que também incluiu sessões de treinamento técnico de alto nível gratuitas, das quais centenas de pesquisadores de vulnerabilidades em todo o mundo se beneficiaram.

A Crowdfense diz que “Em 2019, estamos oferecendo um programa de aquisição de US $ 15 milhões, ampliando seu escopo para incluir outras áreas importantes de pesquisa, inclusive Dispositivos de Rede, WiFi / Baseband e Mensageiros.Os pagamentos para as capacidades exclusivas de cadeia completa, anteriormente não relatadas, variam de US $ 100.000 a US $ 3 milhões por envio bem-sucedido. As cadeias parciais serão avaliadas caso a caso e com preços proporcionalmente.”

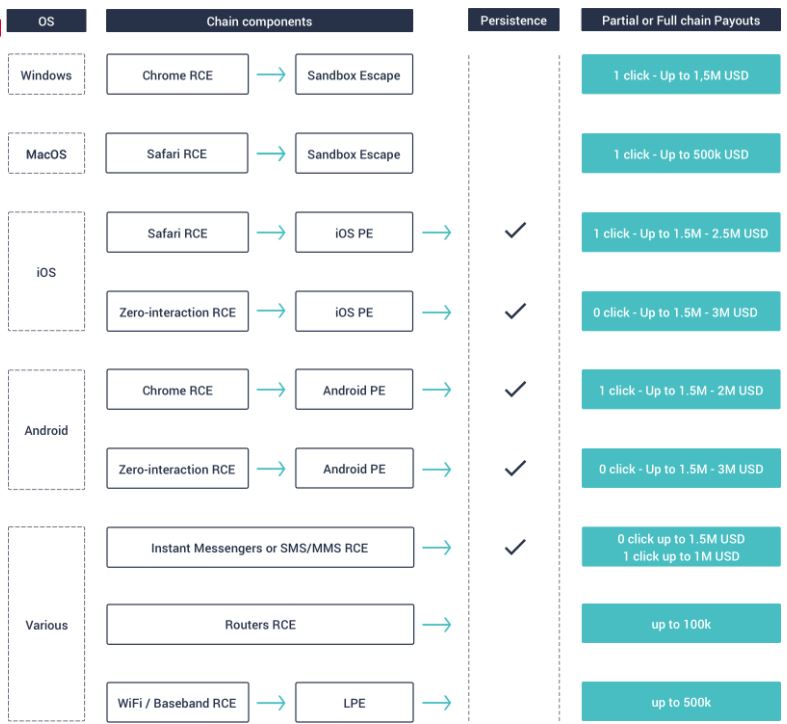

Dentro deste programa, o Crowdfense avalia apenas exploits de “Zero Day” totalmente funcionais e de alta qualidade que afetam as seguintes plataformas e produtos:

Com base no sucesso do ano passado, a empresa aumentou o valor geral do programa e também expandiu seu escopo para incluir mais áreas de pesquisa, como dispositivos de rede, WiFi / banda base e mensageiros.

Explorações de “Zero Day” que a empresa está procurando incluem falhas de execução remota de código (RCE) no Chrome e no Safari. As explorações funcionais que segmentam o Chrome para Windows valem até US$ 1,5 milhão, enquanto as segmentações do Safari para MacOS valem até US$ 500.000.

A empresa está disposta a pagar até US$ 2,5 milhões pelo Safari RCE levando ao escalonamento de privilégios no iOS, ou até US$ 3 milhões para o RCE do iOS que não exige interação do usuário, desde que a persistência também esteja envolvida na cadeia.

Um Chrome RCE que leva ao aumento de privilégios no Android vale até US$ 2 milhões, enquanto um RCE de interação zero na plataforma vale até US$ 3 milhões. A persistência é necessária em ambos os casos, diz a empresa.

A Crowdfense está disposta a pagar até US$ 1,5 milhão por falhas RCE de interação zero em aplicativos de mensagens instantâneas ou SMS ou US$ 1 milhão se a interação do usuário for necessária.

As vulnerabilidades de RCE nos roteadores podem gerar relatórios de até US$ 100.000 para os pesquisadores, enquanto os RCEs WiFi / Baseband que levam ao escalonamento de privilégios locais podem levá-los a US$ 500.000.

O processo de submissão segue as fases :

Desafio

O primeiro pesquisador a apresentar prova indiscutível de uma cadeia totalmente funcional dentro do escopo do nosso programa público Bug Bounty receberá um bônus de 10% sobre seu pagamento (se o Crowdfense decidir comprar). Para uma cadeia parcial funcional, o bônus será de 5%, calculado sobre o pagamento acordado.

Os pesquisadores de segurança que desejam participar ou aprender detalhes específicos sobre o processo de envio de bug e a elegibilidade devem participar do VRH (Hub de Pesquisa de Vulnerabilidade) da empresa.

Fonte: Security Week & Crowdfense

Veja também:

- Quais tipos de Phishing você Conhece?

- NETSCOUT MOSTRA O INÍCIO DA ERA TERRORBIT

- Top 20 Controles Críticos de Segurança para Higiene Cibernética Eficiente

- Dados Dow Jones expostos em servidor público

- Amazon envia emails com informações de reembolsos para pessoas erradas

- O papel do CISO durante uma crise cibernética

- Ransomware ainda é uma das ameaças mais destrutíveis

- Segurança SaaS – 3 elementos Fundamentais

- Os desafios da diversidade de gênero na Segurança da Informação

- Segurança de aplicativos Web representa o maior risco

- Gerenciadores de senhas deixam informações na memória

- 5 Melhores Práticas para a Prevenção da Violação de Dados em 2019

2 Trackbacks / Pingbacks