Cinco milhões de sites criados no WordPress estão em risco por plugin com vulnerabilidade, revela ISH Tecnologia

“LiteSpeed Cache” possui falha crítica que permite acesso de administrador para usuários não autenticados.

A ISH Tecnologia, referência nacional em cibersegurança, alerta para uma vulnerabilidade crítica num plugin presente em cerca de cinco milhões de sites criados no WordPress. O plugin em questão é o “LiteSpeedCache”, utilizado para otimização do desempenho dos sites, e possui uma falha que possibilita a invasão de usuários não autenticados nos servidores administradores da plataforma. Uma vez infiltrado nos sistemas, os cibercriminosos são capazes de realizar qualquer tipo de prática digital mal-intencionada.

A vulnerabilidade existe por conta de uma falha de escalonamento de privilégios, e concede aos atores de ameaça a possibilidade de controle total dos sites afetados. De acordo com a ISH, o erro está relacionado à implementação inadequada da função de “function simulation” dentro do plugin.

Quando os agentes maliciosos invadem os sistemas da plataforma, são capazes de realizar diversos ataques. Por exemplo, podem manipular um valor armazenado no banco de dados e se passarem por administradores – podendo assim utilizar as informações sensíveis para aplicar golpes financeiros como extorsão.

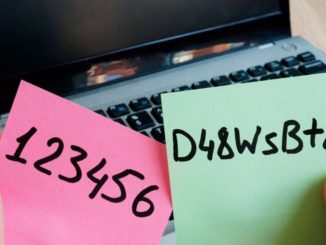

A exposição dessa falha é caracterizada pela exploração de “hashes de segurança”. Essa função, constituída em forma de criptografia, tem como papel principal proteger o recurso de simulação do usuário e garantir uma solicitação de rastreador validada. Infelizmente, a geração desse hash de segurança apresenta problemas que tornam seus possíveis valores conhecidos.

No WordPress, o código que compõe o hash é executado para todas as solicitações, exceto para aquelas na área de administração; isso pode tornar as ferramentas de criptografia vulneráveis a ataques de coerção ou de tempo.

Diante da vulnerabilidade crítica descoberta, a equipe desenvolvedora do Plugin já ofereceu atualizações que oferecem camadas a mais de validação dos hashes. Além disso, também recomenda o uso da função hash_equals para o processo de comparação de valores de hash para evitar possíveis ataques de tempo, e a utilização de um gerador de valores aleatórios mais seguro, como a função random_bytes.

Fonte: ISH

Veja também:

- Fornecimento de dados biométricos preocupa 60% dos usuários

- Inteligência artificial é um risco para o período eleitoral?

- Leis de Privacidade no Mundo, um olhar especial sobre o Brasil

- Governança de segurança cibernética

- Grupo oferece serviços de resolução de CAPTCHA pra criminosos

- Qilin é pego roubando credenciais no Google Chrome

- YouTube lança ferramenta de IA para recuperar contas hackeadas

- APIs sob ataque: a importância de o CISO contar com uma estratégia de 360º

- Cibersegurança: fator humano é responsável por 74% dos ataques

- Ataques de deepfake criados por IA terão alto impacto

- MS libera correção temporária para problemas de inicialização do Linux

- 25% dos líderes corporativos não levam a proteção de dados a sério

2 Trackbacks / Pingbacks