Boletos e QRCode PIX: novo golpe frauda pagamentos sem infectar o PC. Criminosos usam nova versão da ferramenta “Reboleto” para alterar boletos e redirecionar pagamentos com código de barras e QR Code do PIX sem que o cliente perceba.

Nova atualização da ferramenta “Reboleto” permite que criminosos editem o QR Code do PIX juntamente com o código de barras, direcionando assim o pagamento para contas de laranjas. Esse novo golpe foi identificado pelos especialistas da Kaspersky no Brasil e destaca a versatilidade dos criadores de fraudes do país. Alerta da empresa destaca que a única maneira de evitar o roubo é identificar a armadilha na hora do pagamento, pois nesse golpe não é infectado o computador ou celular – o que representa um grande desafio para consumidores, empresas e prestadores de serviço.

A grande mágica do “Reboleto” é a opção de editar qualquer e-mail, incluindo os arquivos PDF anexados. Hoje em dia, empresas de energia, telecomunicações (conta de celular/internet), saneamento e outros tipos de negócios dão preferência pelo envio de boletos ou contas de consumo por e-mail – e cada vez mais esses documentos oferecem a opção de pagamento via PIX (QR code).

“O que torna o Reboleto um golpe muito perigoso é que a edição fraudulenta do boleto acontece diretamente na caixa de e-mail da vítima – portanto todas as dicas de ter atenção ao remetente e erros de ortografia não ajudarão a identificar o golpe. O único momento para evitá-lo é no momento de pagar a conta, pois é possível perceber a alteração no nome do destinatário, seja após a leitura do código de barra ou via o QRCode do PIX”, explica Fabio Assolini, chefe de equipe de analistas de segurança da Kaspersky.

Para conseguir alterar às contas no formato PDF e realizar a troca do destinatário no pagamento, os criminosos dependem de conseguir acessar os e-mails das vítimas. O acesso será realizado de forma remota, via IMAP, e esse esquema se beneficia devido os diversos incidentes de vazamentos de credenciais. “A ferramenta ‘Reboleto’ tem uma função de validação de e-mails, no qual os criminosos sobem um banco de dados com diversas credenciais, que serão testadas de maneira automática. Em um painel, eles podem verificar todas as contas que eles tiveram acesso autorizado e assim o golpe se inicia”, completa Assolini.

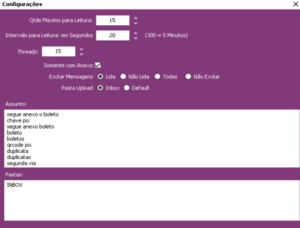

Tela do painel de controle do Reboleto: função verificação de e-mail

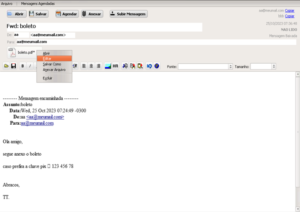

O especialista explica ainda que todo o processo fraudulento a partir do acesso não autorizado à caixa de correio é feito manualmente. “A ferramenta fará automaticamente o monitoramento dos e-mails com anexos, que serão exibidos no painel de controle. A ferramenta busca e-mails que contenham no campo “Assunto” as palavras “boleto”, “pix”, “segue anexo o boleto”, “duplicata”, “segunda via”, entre outras. O criminoso precisa, a partir daí, abrir a mensagem e realizar a edição da fatura, podendo inclusive acessar e alterar os e-mails ainda não lidos pela vítima. Esse esquema permite realizar o golpe sem a necessidade de infecção do computador; toda a fraude é cometida remotamente”.

Tela de configuração do Reboleto: cadastro de palavras chave para busca nos e-mails

Sobre as potenciais vítimas desses criminosos, Assolini explica que tanto consumidores quanto empresas de todos os tamanhos podem ser afetadas. “O protocolo IMAP está presente em quase todos os serviços de correio eletrônico, webmails e e-mails corporativos. Existem vazamentos de credenciais de todos os tipos, além do problema da reutilização de senhas. Portanto todo mundo está vulnerável. Existe apenas um detalhe nesta questão: as contas corporativas são mais valiosas que as contas de usuários domésticos, pois o consumo e tarifa são maiores. Levando em conta que a fraude é manual, o esforço do criminoso é mais lucrativo nos golpes contra organizações”, indica o especialista.

Visão do criminoso ao editar um boleto em formato PDF

Visão do criminoso ao editar um boleto em formato PDF

Para tentar evitar ser vítima do “Reboleto”, os especialistas recomendam:

- Muita atenção na hora de realizar o pagamento. A função de “edição” permite alterar qualquer informação nos e-mails da vítima, porém em nossas observações geralmente os criminosos somente mudam os dados de pagamento (código de barras e QRCode PIX). Fique de olho na hora do pagamento, no qual o resumo mostrará dados de uma pessoa aleatória (laranja) em vez dos dados da empresa fornecedora que deveria receber o pagamento.

- Verifique o DDA: se a empresa ou o usuário ativou o serviço de Débito Direto Automático (DDA), vale a pena conferir se os detalhes do boleto a ser pago são iguais ao que são exibidos no internet banking na função “DDA”.

- Ative a dupla autenticação no serviço de correio eletrônico. Isso impedirá o acesso não autorizado do criminoso ao e-mail e consequentemente às faturas. Essa boa prática também melhorará a segurança do seu e-mail, impedindo o roubo da conta por criminosos.

- Para consumidores: recomenda-se o acompanhamento de alertas sobre vazamento de dados de serviços online. Assim a pessoa pode proativamente trocar sua senha do serviço atacado. Há ainda programas que alertam sobre vazamentos, como o Kaspersky Plus ou Kaspersky Premium que oferecem a função “verificador de vazamento de dados”, também disponível no site Link

- Para empresas: recomenda-se o monitoramento dos fóruns clandestinos e darkweb para identificar um vazamento de credenciais da organização. Com essa informação, o time de segurança pode ativar uma política obrigatória de troca de senha para todos os funcionários visando evitar a exploração do Reboleto.

Veja também:

- Resposta a incidentes cibernéticos: processo crítico para a economia digital brasileira em 2024

- Nova pesquisa expõe riscos de segurança em plug-ins ChatGPT

- LGPD: Empresas devem ter estratégia robusta de gestão de vídeos

- Transações de API e aplicativos maliciosos da Web aumentam 171%

- {reprograma} está com inscrições abertas para o curso JavaScript com foco em back-end

- Sophos nomeada líder no IDC MarketScape 2024

- Mudança do papel do CISO

- Backups na mira dos ataques de Ransomware

- Inovações aumentam risco no setor bancário

- A escalada de ataques cibernéticos às APIs da web em 2024

- De IA à computação em nuvem: 7 tendências para o setor de SI

- O que os CISOs precisam de seus CEOs

Visão do criminoso ao editar um boleto em formato PDF

Visão do criminoso ao editar um boleto em formato PDF

4 Trackbacks / Pingbacks