As 10 melhores ferramentas de verificação de vulnerabilidades para testes de penetração de 2019 segundo o site GBHackers. As Ferramentas de verificação de vulnerabilidades são uma das ferramentas essenciais nos departamentos de TI e dos grupos de segurança da informação para verificar vulnerabilidades que aparecem todos os dias e, portanto, deixam uma brecha de entrada de criminosos na organização.

As ferramentas de verificação de vulnerabilidades ajudam a detectar brechas de segurança nos aplicativos, sistemas operacionais, hardware e sistemas de rede.

Os hackers estão procurando ativamente essas brechas para usá-las em proveito próprio. As vulnerabilidades dentro de uma rede precisam ser identificadas e corrigidas imediatamente para deixar seus atacantes à distância.

Os scanners de vulnerabilidade são uma maneira correta de fazer isso. Com seus procedimentos de rastreamento contínuo e automatizado, eles podem verificar a rede em busca de possíveis brechas.

Está na sua Internet ou em qualquer dispositivo, eles ajudariam os departamentos de TI e segurança a identificar a vulnerabilidade e corrigi-la manual e automaticamente.

Ferramentas de verificação de vulnerabilidades tem duas abordagens diferentes para executar suas rotinas, verificações autenticadas e não autenticadas.

Neste último caso, um pen tester fará a verificação disfarçado de hacker, sem que ele tenha acesso confiável à rede corporativa . Esse tipo de verificação ajudará as organizações a identificar as brechas que permitirão que hackers penetrem no sistema sem permissões confiáveis.

Enquanto no primeiro caso, o mesmo testador registra como usuário e verifica a rede, mostrando as vulnerabilidades disponíveis para um hacker que agora está disfarçado de usuário confiável.

O melhor scanner de vulnerabilidades da Web do mercado deve permitir que você execute varreduras autenticadas e não autenticadas para identificar e corrigir vulnerabilidades de rede e outras que tenham sido identificadas.

Aqui veremos as 10 melhores ferramentas de verificação de vulnerabilidades, segundo o site GBHackers, disponíveis no mercado.

As 10 melhores ferramentas de verificação de vulnerabilidades

1. Scanner de Vulnerabilidade OpenVAS

O scanner de vulnerabilidades OpenVAS é a ferramenta de análise de vulnerabilidades que permite aos departamentos de TI verificar os servidores e dispositivos de rede, graças à sua natureza abrangente.

Esses scanners procurarão um endereço IP e verificarão qualquer serviço aberto, verificando as portas abertas , configurações incorretas e vulnerabilidades nas instalações existentes.

Depois que a verificação é concluída, um relatório automatizado é gerado e enviado como um email para estudo e retificação.

O OpenVAS também pode ser operado a partir de um servidor externo, fornecendo a perspectiva do hacker, identificando as portas ou serviços expostos e lidando com eles a tempo.

Se você já possui um sistema interno de resposta ou detecção de incidentes, o OpenVAS o ajudará a improvisar seu monitoramento de rede usando o Network Pentesting Tools e alertas como um todo.

2. Tripwire IP360

O Tripwire IP360 é uma das principais soluções de gerenciamento de vulnerabilidades do mercado, permitindo que os usuários identifiquem tudo em sua rede, incluindo ativos locais, na nuvem e em contêineres.

O Tripwire permitirá que os departamentos de TI acessem seus ativos usando um agente e um número menor de verificações.

Ele também trabalha em integração com o gerenciamento de vulnerabilidades e gerenciamento de riscos , permitindo que os administradores de TI e profissionais de segurança tenham uma abordagem holística do gerenciamento de segurança.

3. Nessus Vulnerability Scanner

O Nessus Professional da Tenable é uma ferramenta para profissionais de segurança, cuidando de correções, problemas de software, remoção de malware, adware e configurações incorretas em uma ampla variedade de sistemas operacionais e aplicativos.

O Nessus cria um procedimento de segurança proativo, identificando as vulnerabilidades antes que os hackers as usem para invadir uma rede, também cuida de falhas de execução remota de código.

Ele se aplica a maioria dos dispositivos de rede, incluindo infraestrutura virtual, física e em nuvem.

O Tenable também foi mencionado como o Gartner Peer Insights Choice para avaliação de vulnerabilidades em março de 2019.

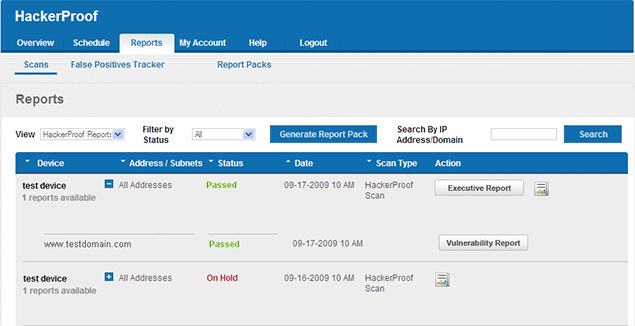

4. Comodo HackerProof

O Comodo HackerProof é outro scanner de vulnerabilidades líder, com recursos robustos que permitem aos departamentos de TI verificar suas vulnerabilidades diariamente.

Opções de varredura PCI , prevenção de ataques drive-by e tecnologia de inspeção de sites que ajudam na varredura de sites da próxima geração.

Além dessas vantagens, o Comodo também fornece um indicador para que os usuários se sintam seguros enquanto interagem com você. Isso reduzirá o abandono do carrinho de compras, melhorará as conversões e gerará receita em uma grande proporção. Para não esquecer sua tecnologia exclusiva de inspetores de sites, que atua como o melhor contador para ataques drive-by.

5. Nexpose community

A Nexpose Community é uma ferramenta de verificação de vulnerabilidades desenvolvida pelo Rapid7, é uma solução de código aberto que cobre a maioria das verificações de rede.

A versatilidade dessa solução é uma vantagem para os administradores de TI, pois pode ser incorporada a um Metaspoit framework, capaz de detectar e digitalizar dispositivos no momento em que um novo dispositivo acessa a rede.

Também monitora as exposições de vulnerabilidades ao mundo real e, acima de tudo, identifica os recursos da ameaça para desenvolver correções de acordo.

Além disso, o scanner de vulnerabilidades também possui uma pontuação de risco para as ameaças, variando de 1 a 1000, fornecendo aos profissionais de segurança uma ideia para corrigir a vulnerabilidade correta antes que ela seja explorada. Atualmente, o Nexpose oferece uma avaliação gratuita de um ano.

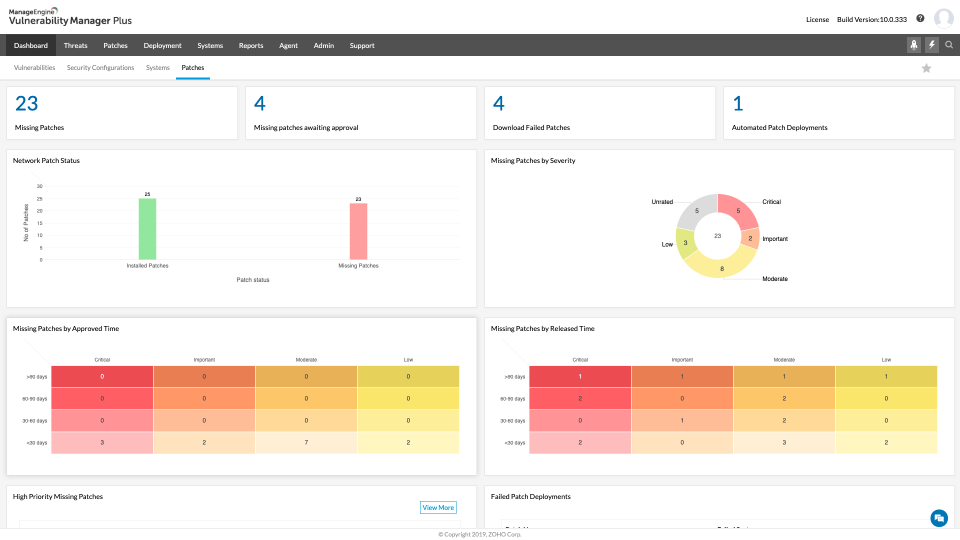

6. Vulnerability Manager Plus

O Vulnerability Manager Plus é uma nova solução para esse mercado, desenvolvida pela ManageEngine. Com seu recente lançamento no mercado e o recurso que ele cobre, essa pode ser uma da ferramentas de hackers éticos mais desejada pelas organizações.

Ele fornece análises baseadas em invasores, permitindo que os administradores de rede verifiquem as vulnerabilidades existentes da perspectiva de um hacker.

Além disso, verificações automáticas, avaliação de impacto, avaliação de riscos de software, configurações incorretas de segurança, aplicação de patches, scanner de mitigação de vulnerabilidades Zero Day, e teste de penetração e proteção de servidor da Web são outros destaques do Vulnerability Manager Plus. É totalmente gratuito para 25 dispositivos.

7. Nikto

Nikto é outro scanner de vulnerabilidades gratuito online, como a comunidade Nexpose.

O Nikto ajuda a entender as funções do servidor, verificando suas versões, realizando um teste nos servidores da Web para identificar ameaças e presença de malware e verificar diferentes protocolos como https, httpd, HTTP e muito mais.

Também ajuda na verificação de várias portas de um servidor em pouco tempo. O Nikto é o preferido por sua eficiência e capacidade de proteção do servidor.

Se você não está procurando uma solução robusta para cuidar de todo o gerenciamento de vulnerabilidades da sua empresa, o Nikto deve ser a sua escolha.

8. Wireshark

O Wireshark é considerado um dos mais poderosos analisadores de protocolo de rede do mercado.

É usado por muitas agências governamentais, empresas, serviços de saúde e outras indústrias para analisar sua rede com muita atenção. Depois que o Wireshark identifica a ameaça, as coisas são colocadas offline para examiná-las.

O Wireshark é executado com sucesso em dispositivos Linux, macOS e Windows.

Outros destaques do Wireshark incluem o navegador de pacotes padrão de três painéis, os dados da rede podem ser navegados usando uma GUI, poderosos filtros de exibição, análise de VoIP, suporte de decriptografia para protocolos como Kerberos, WEP, SSL / TLS e muito mais.

Você pode fazer treinamentos completos do Wireshark através de tutoriais no Ethical Hackers Academy para aprimorar suas habilidades de análises de rede.

9. Aircrack-ng

O Aircrack-ng ajuda os departamentos de TI a cuidar da segurança da rede WiFi.

Ele é usado em auditorias de rede e oferece segurança e controle Wi-Fi, também trabalhando como um dos melhores aplicativos de hackers Wi-Fi que rodam com drivers e cartões, ataques de repetição.

Cuida das chaves perdidas capturando os pacotes de dados. Entre os SOs suportados estão NetBSD, Windows , OS X , Linux e Solaris.

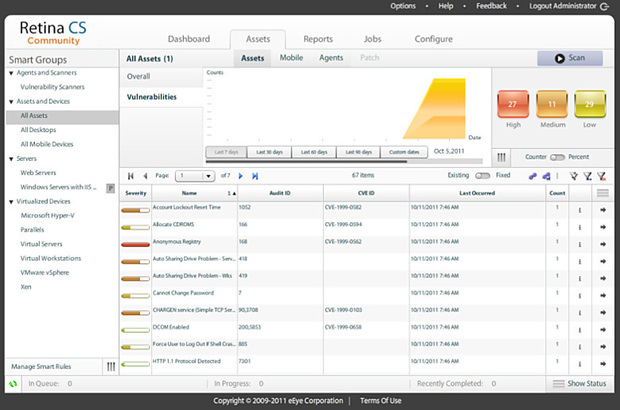

10. Retina network security scanner

O scanner de vulnerabilidades Retina é um software de código aberto baseado na Web que cuida do gerenciamento de vulnerabilidades a partir de um local central.

Seus recursos incluem aplicação de patches, conformidade, configuração e relatórios.

Cuida de bancos de dados, estações de trabalho, servidores e aplicativos da Web, com suporte completo para integrações do VCenter e ambientes virtuais de varredura de aplicativos.

Ele oferece uma avaliação de vulnerabilidade e segurança cross-plataform completa.

Penetration Test

Um teste de penetração de alto valor envolve a modelagem das técnicas utilizadas pelos invasores de computadores do mundo real para encontrar vulnerabilidades e, sob controlada circunstâncias, para explorar essas falhas de forma profissional e segura de acordo com um escopo cuidadosamente projetado e regras de engajamento.

Este processo ajuda a determinar o risco comercial e o potencial impacto dos ataques, tudo com o objetivo de ajudar a organização a melhorar sua posição de segurança.

Assim o instituto SANS divulgou um guia com dicas para cada fase do teste de penetração para ajudar a fornecer maior valor comercial em seu trabalho. Clique e veja o guia que reproduzimos aqui no blog e aproveite.

Certificações

Top 10 Certificações de Segurança Cibernética. Quais são as melhores certificações de segurança cibernética para se ter em 2019? Aqui está uma lista dos Top 10 segundo o site ISCN – Infosec Careers.

Você está procurando uma lista definitiva dos melhores certificações de segurança cibernética, ou segurança da informação, para se obter em 2019? Foram pesquisados mais de 200 profissionais de segurança cibernética e criado uma lista das Top 10. Veja os resultados aqui no blog!

Conclusão

As ferramentas de varredura de vulnerabilidades ajudam a detectar e corrigir as vulnerabilidades de maneira proativa. Com as opções de verificação automatizada, você pode gerar relatórios semanais de análise de vulnerabilidades e comparar os resultados para obter mais informações.

Esta lista forneceidas pela GBHackers não é completa, outras ferramentas poderão ser acrescentadas nesta lista para uma análise futura, por exemplo: Acunetix , Netsparker , Nmap , Burp Suite , Qualys , Sucuri , Arachni , OWASP ZAP , SQLmap , Kali Linux , Jawfish , .

Na nossa opinião não existe “O Melhor” scan, existe aquele ou aqueles que são mais indicados dependendo do que queremos scanear e verificar, na maioria das vezes devemos utilizar até mesmo mais de uma ferramenta de forma que os resultados sejam complementares e mais abrangentes.

Experimente os scanners de vulnerabilidades que relacionamos neste artigo e compartilhe nos comentários com os leitores do Blog Minuto da Segurança qual funcionou melhor para você e em quais situação eles são mais recomendáveis. Vamos compartilhar nosso conhecimento e experiência.

Fonte: GBHackers & Blog Minuto da Segurança

Veja também:

- CrowdStrike aterriza no Brasil com o melhor Next Generation AV do mercado!

- CrowdStrike expande presença internacional para atender à crescente demanda do cliente

- Vulnerabilidade do Bluetooth permite que invasores espionem conexões criptografadas

- Vulnerabilidade no Tesla permite hackers clonarem chave em 2 segundos

- Vulnerabilidades do Cisco UCS permitem controle completo dos sistemas

- VPNs da Pulse Secure e Fortinet, sem correções, são alvos de Hackers

- Cuidado! E-mails fakes podem danificar seu pc

- Relatório NETSCOUT mostra frequência de ataques e principais alvos dos criminosos cibernéticos

- Imperva notifica clientes de WAF de vazamento de chaves de APIs e SSL

- Evolução dos Mobiles Malwares

- Vulnerabilidade de Execução Remota de Código no Webmin

- Falha no Kaspersky expõe usuários a rastreamento de Cross-Site durante 4 anos

- Vulnerabilidade permite DoS no Servidor IIS Microsoft

6 Trackbacks / Pingbacks