5 razões pelas quais os programadores devem pensar como hackers. A programação possui cinco etapas principais: a identificação e definição do problema, o planejamento da solução para o problema, a codificação do programa, o teste e a documentação.

O The Hacker News lembra que a programação é um processo meticuloso que não pode ser concluído sem passar por todos os pontos essenciais. Em tudo isso, a segurança deve ser levada em consideração. Ao criar uma solução para o problema e escrever o código, você precisa garantir que a segurança seja mantida intacta.

Os ataques cibernéticos estão se tornando cada vez mais predominantes, e é improvável que a tendência mude no futuro próximo. À medida que indivíduos, empresas, organizações e governos se tornam mais dependentes da tecnologia, espera-se que o crime cibernético cresça apenas.

A maior parte do que as pessoas fazem na sociedade contemporânea envolve internet, computadores e aplicativos / software. É lógico que os programadores estejam atentos ao aspecto de segurança de criar aplicativos ou software.

Não é o suficiente para os programadores produzirem algo que funcione. Afinal, eles estão competindo para que os usuários escolham seu software. Muitos consumidores já estão se conscientizando da necessidade de segurança nos aplicativos que estão usando.

Os ataques cibernéticos têm consequências devastadoras, desde roubo de identidade a centenas de milhares de ativos digitais ou oportunidades perdidas para as empresas. Além disso, mesmo quando as empresas não sofrem um ataque real, elas ainda podem sofrer punições severas, como a multa de 183 milhões de libras esterlinas.no início deste ano à British Airways devido a falhas de conformidade.

Ajuda muito quando os programadores pensam como hackers, mas, infelizmente, os desenvolvedores não recebem muito treinamento de segurança ao fazer um diploma universitário em ciência da computação ou aprender através de cursos de treinamento online.

As empresas também estão cientes da importância de ter uma política de segurança eficaz e uma equipe bem treinada, mas ainda gastam a maior parte de seu tempo e dinheiro adicionando camadas separadas de defesas de segurança cibernética ou se recuperando de ataques cibernéticos.

Para resolver esse problema em sua essência, a melhor estratégia para as empresas é treinar suas equipes de desenvolvimento usando plataformas como Adversary.io , onde elas podem aprender as melhores práticas de codificação segura, entendendo como os hackers exploram vulnerabilidades.

Isso beneficia não apenas a saída final do processo de programação, mas também o entusiasmo e a eficiência dos desenvolvedores de software.

Pense nas seguintes razões pelas quais os programadores devem adotar a mentalidade dos hackers.

1. Tenacidade incomparável

Os hackers são principalmente especialistas autodidatas na quebra de sistemas de segurança. São pessoas que têm paciência para tentar o máximo de vezes possível para quebrar uma barreira que os impede de fazer ou conseguir algo.

Eles nem sempre contam com a educação formal quando se trata da maioria das técnicas que usam, sem falar na persistente determinação de invadir redes ou contas de usuário.

Os hackers são simplesmente tenazes. Geralmente, eles aprendem tudo por conta própria. Eles não confiam nos outros para alimentar novos conhecimentos, preferindo descobrir o estilo DIY. Se há algo que eles não sabem ou entendem, eles se esforçam para aprender em detalhes.

Os hackers podem não gostar necessariamente de seguir os caminhos mais difíceis, mas de alguma forma eles são obrigados a seguir o caminho mais difícil, pois a maioria das coisas que fazem não é ensinada na sala de aula. As coisas que eles podem querer tentar ou fazer também podem ser ilegais e desaprovadas pela comunidade de programadores que cumprem as convenções.

2. Fazer em vez de ler e aprender tradicional

É importante que os hackers sempre tenham o desejo de tentar o máximo possível de coisas para atingir seus objetivos. Eles aprendem muito, mas não através de livros e palestras. É mais sobre acumular novos conhecimentos a partir de suas experiências.

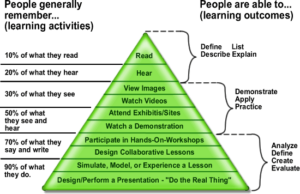

Fazer é mais prioritário do que ler ou assistir a palestras. Como o cone de experiência de Edgar Dale coloca, as pessoas tendem a reter 5% do conhecimento que obtêm das palestras, cerca de 10% da leitura e aproximadamente 75% de experimentar ou fazer o que procuram aprender.

3. Antecipar possíveis violações de segurança

O estereótipo que os hackers sempre pensam em quebrar as defesas de ataques cibernéticos não é totalmente falso. Sim, eles têm muitas outras coisas em mente, mas têm uma tendência natural a violar as regras, tirar proveito da segurança fraca e destruir os sistemas de proteção estabelecidos.

Quando os programadores pensam dessa maneira, eles se tornam mais conscientes das fraquezas de segurança que podem involuntariamente criar no processo de programação.

Os programadores que pensam como hackers pensam automaticamente em como podem contornar um protocolo de segurança ou explorar um bug esquecido em um aplicativo.

Eles antecipam problemas, pois já têm em mente a intenção de destruir as coisas que constroem. Sua compreensão das ofensas os torna mais preparados na criação de defesas.

4. Pensamento criativo e vontade de sair do molde

Os hackers são absolutamente criativos e engenhosos. Eles podem parecer avessos às convenções, mas na maioria das vezes permanecem organizados de maneiras inovadoras e atípicas. Eles desenvolvem incessantemente novas maneiras de alcançar seus objetivos. Eles não deixam que os obstáculos os desencorajem. Quando eles falham, a tenacidade inerente faz com que eles continuem.

A frase “sair do molde” aqui não implica que os programadores sejam livres para considerar violar leis ou adotar métodos de Black Hat. O ponto é que os programadores podem fazer mais quando não permitem que as convenções ou a sabedoria predominante no momento dominem sua programação. Eles podem resolver os problemas mais rapidamente quando não estão ligados ao conhecimento que aprenderam na escola ou nos livros tradicionais.

Quem disse que os hackers sempre tentam fazer coisas ilegalmente? Sempre que houver uma oportunidade para eles fazerem algo legal, mas mais fácil e rápido, você pode apostar que eles o fariam. Os hackers estão sempre à procura de novas vulnerabilidades que possam explorar.

Essa “exploração” nem sempre precisa ser ilegal. Eles podem ter descoberto recentemente um defeito ou fraqueza de segurança que ainda não foi considerada ilegal ou crime cibernético. É por isso que eles nunca param de aprender e explorar para encontrar maneiras que não os firam a lei, antes de recorrer a opções criminosas.

5. Divertir-se

Programar não é uma tarefa fácil quando você pensa nisso como um trabalho. Quando tudo o que você tem em mente é a conclusão do programa de acordo com os marcos ou prazos, você provavelmente sofrerá com a pressão. Você não vai gostar de fazer o que faz.

Com os hackers, geralmente há um sentimento de entusiasmo. Os hackers não tentam invadir as contas de alguém com um prazo em mente. Eles fazem isso para alcançar algo, às vezes aleatoriamente ou diferente do objetivo original. Eles sempre veem oportunidades ou coisas positivas em tudo o que fazem.

Conclusão

Hackers (o Back Hat ou criminoso) não são modelos. O post do The Hacker News e o Blog Minuto da Segurança, ao reproduzi-lo, não procura glorificá-los.

No entanto, se os programadores aprenderem a pensar da maneira que eles pensam, poderão desenvolver aplicativos mais seguros. Eles podem ser mais capazes de impedir violações de segurança.

Se você pretende começar imediatamente, o The Hacker News cita o Adversary , uma plataforma de treinamento eficaz para programadores que oferece aprendizado prático por meio de laboratórios em crescimento contínuo e uma ampla variedade de conteúdo interativo.

Além disso, é improvável que os programadores que têm a mentalidade de um hacker se cansem de trabalhar com códigos e sejam geralmente mais criativos e persistentes.

Fonte: The Hacker News

Veja também:

- Microsoft investe mais de US$ 1 bilhão anualmente contra o cibercrime

- Chips Intel vulneráveis ao ataque de ‘plundervolt’

- Ataque de phishing sequestra contas do Office 365 usando OAuth

- O que é um ataque do tipo man-in-the-midle?

- Automobilistica em foco: BMW e a Hyundai foram alvo de um grupo de ciber-espionagem

- Hackers sequestram Docker através de APIs para mineração

- Security Day: Evento aberto debate segurança de dados pessoais

- Pesquisador revela o CrackQ, um novo gerenciador de quebra de senhas

- Hackers ganham milhões legalmente

- $158 milhões roubados até agora este ano nas trocas de criptomoedas.

- Ransomware Ryuk força Prosegur a desativar departamento de TI

- Dell considera vender RSA adquirida em 2016

1 Trackback / Pingback