Acer atingido por aparente ataque do grupo de ransomware REvil. A Acer disse em um comunicado que ‘relatou às autoridades competentes situações anormais recentes observadas .’ No entanto, não confirmou um ataque de ransomware.

Segundo o site SearchSecurity, a Acer foi atingida por um aparente ataque cibernético, de acordo com uma postagem na dark web do grupo de ransomware REvil.

A postagem e o suposto vazamento foram publicados na quinta-feira, 18 de março, na dark web da REvil , intitulado “Happy Blog“. A postagem, que o SearchSecurity visualizou independentemente, continha uma longa lista de supostos registros financeiros do fornecedor de PC de Taiwan. Não está claro se os agentes da ameaça REvil implantaram ransomware na rede da Acer ou simplesmente roubaram dados corporativos.

O SearchSecurity contatou a Acer para informar a empresa sobre a postagem e solicitou comentários sobre o suposto ataque. A Acer respondeu com um comunicado com o seguinte comentário:

“A Acer monitora rotineiramente seus sistemas de TI, e a maioria dos ataques cibernéticos está bem defendida. Empresas como nós estão constantemente sob ataque e relatamos situações anormais recentes observadas às autoridades policiais e de proteção de dados relevantes em vários países. Temos aprimorado continuamente nossa infraestrutura de segurança cibernética para proteger a continuidade dos negócios e a integridade de nossas informações. Instamos todas as empresas e organizações a aderirem às disciplinas e práticas recomendadas de segurança cibernética e estar atentos a qualquer anormalidade na atividade da rede.“

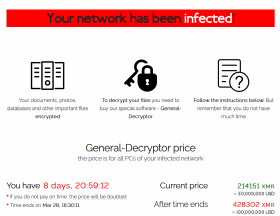

Uma amostra de ransomware REvil no site de análise de malware Hatching Triage foi descoberta pela publicação irmã da TechTarget, LeMagIT , que continha um link para uma demanda de ransomware REvil por US $ 50 milhões em Monero.

O SearchSecurity diz que visualizou de forma independente o link de solicitação de resgate incluído na amostra de malware. Junto com a demanda, havia uma guia de “suporte por chat” que continha uma janela de chat aparente entre os atores da ameaça e um negociador trabalhando em nome de uma vítima não identificada. Como prova da violação, os atores da ameaça forneceram alguns dados, incluindo um link para a postagem do Happy Blog que continha dados da Acer.

O negociador pareceu surpreso com a alta demanda e tentou fazer com que os atores da ameaça a reduzissem, mas os atores da ameaça interromperam as negociações abruptamente em aparente frustração. O local tinha um tempo restante de aproximadamente 8 dias e 18 horas, ponto no qual o preço do Monero dobraria para US $ 100 milhões.

O fornecedor de detecção de ameaças Emsisoft notificou o SearchSecurity sobre a postagem no Happy Blog do REvil. O analista de ameaças da Emsisoft, Brett Callow, disse em um e-mail que os agentes de ameaças estão cada vez melhores para atingir grandes alvos.

“Embora a maioria das vítimas de ransomware ainda sejam pequenas empresas, os agentes de ameaças tornaram-se cada vez mais hábeis em penetrar nas redes de empresas muito maiores. E, claro, isso significa resgates maiores, o que por sua vez significa que os criminosos têm melhores recursos e mais incentivos do que nunca” ele escreveu. “E, é claro, o roubo de dados se tornou cada vez mais comum, com mais de 1.300 organizações tendo seus dados roubados e postados online em 2020.“

REvil, também conhecido como Sodinokibi, foi identificado pela primeira vez pelo Cisco Talos em 2019 e manteve um nível significativo de atividade nos anos desde então, comenta a postagem do SearchSecurity.

Fonte: SearchSecurity por Alexander Culafi

- ANPD alerta sobre campanha de Phishing usando o nome da entidade

- Mais de US $ 4,2 bilhões oficialmente perdidos para o crime cibernético em 2020

- Vazamento de dados “made in Brazil”

- Incidente de Segurança Cibernética de Terceiros impacta a Shell

- LGPD – A diferença entre Hipótese Legal e Base Legal

- Governo Federal e TSE assinam acordo para oferecer identidade digital a todos os brasileiros

- Dados de 21 milhões de usuários VPN gratuitos expostos

- Riscos associados a falta de proteção em acesso em Cloud

- Implementando um programa de transformação de segurança cibernética

- Agências de segurança cibernética alertam sobre grande hack do Microsoft Exchange

- Quais habilidades são necessárias para trabalhar em Segurança Cibernética?

- Vulnerabilidade do kernel do Linux permite que invasores locais escalem privilégios

4 Trackbacks / Pingbacks