Você usa μTorrent? Então baixe sua nova versão para o Windows o mais rápido possível.

O pesquisador de segurança do Google no Project Zero descobriu uma vulnerabilidade de execução de código remoto séria tanto no ‘aplicativo de área de trabalho μTorrent para Windows’ como no novo ‘μTorrent Web‘ que permite aos usuários baixar e transmitir torrents diretamente no seu navegador.

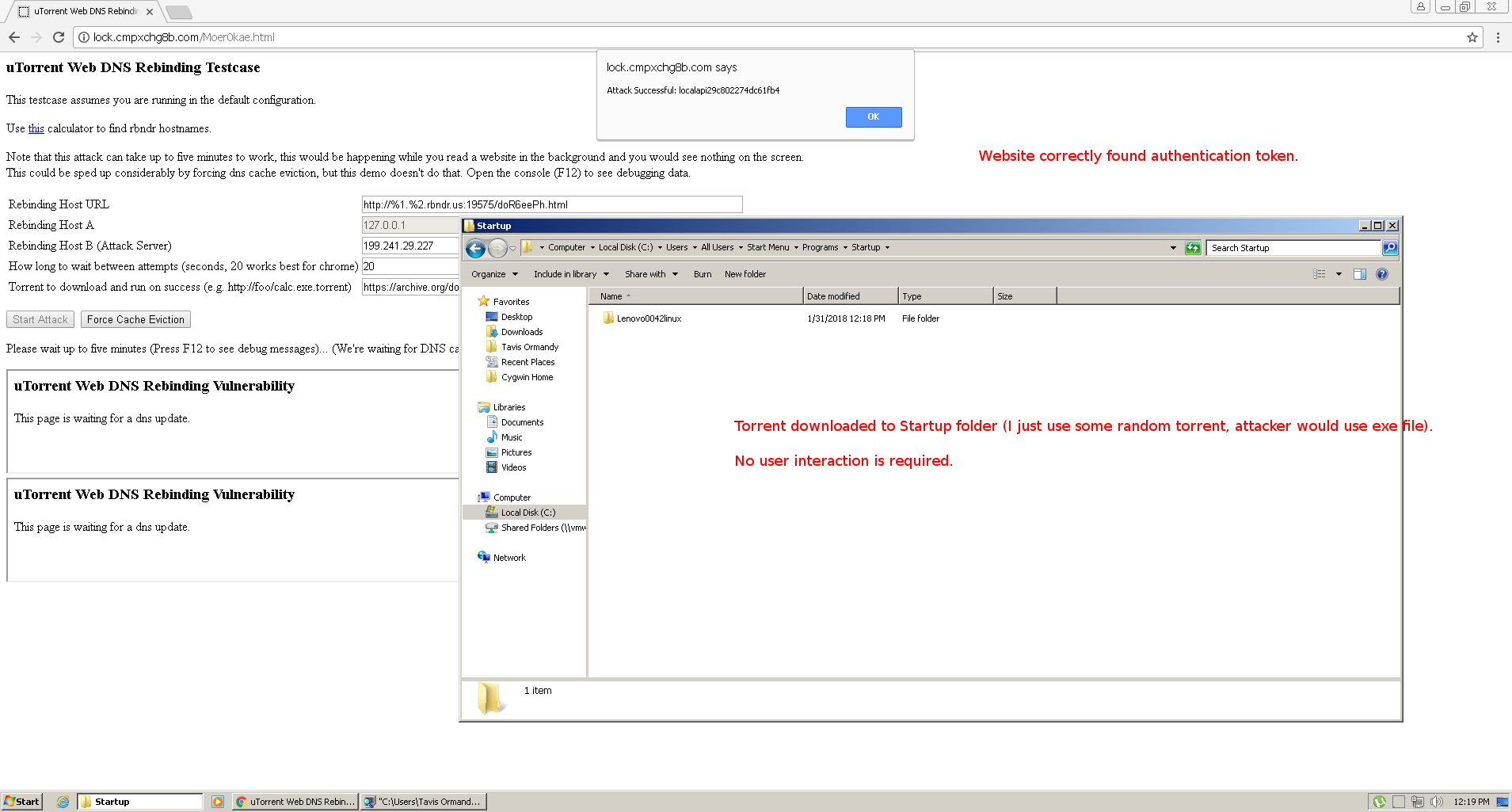

Por padrão, μTorrent cria um servidor HTTP RPC na porta 10000 (μTorrent classic) ou 19575 (μTorrent web). Existem inúmeros problemas com esses servidores RPC que podem ser explorados por qualquer site usando XMLHTTPRequest (). Assim, visitar “qualquer” site é suficiente para comprometer esses aplicativos.

No entanto, o pesquisador do Project Zero, Tavis Ormandy, descobriu que vários problemas com esses servidores RPC poderiam permitir que atacantes remotos assumissem o controle do software de download torrent com pouca interação do usuário.

“visitar “qualquer” site é suficiente para comprometer esses aplicativos”

De acordo com a Ormandy, as aplicações μTorrent são vulneráveis a uma técnica de hacking denominada “Domain name system rebinding” que poderia permitir que qualquer site mal-intencionado que um usuário visite possa executar códigos maliciosos no computador do usuário remotamente.

fonte : Monorail post

Para executar o ataque de reinserção de DNS, pode-se simplesmente criar um site malicioso com um nome DNS que resolva o endereço IP local do computador que executa um aplicativo μTorrent vulnerável. “Isso exige um simples ataque de recarregamento de DNS de forma remota, mas uma vez que você tenha o segredo, você pode simplesmente alterar o diretório, os torrents são salvos e, em seguida, baixar qualquer arquivo em qualquer lugar gravável“, explicou Ormandy.

Ormandy informou o BitTorrent dos problemas com o cliente μTorrent em novembro de 2017 com um prazo de divulgação de 90 dias, mas um patch foi divulgado na terça-feira, quase 80 dias após a divulgação inicial. No entanto, mesmo com os novos patches de segurança, Ormandy descobriu que a vulnerabilidade continuar a funcionar com sucesso na configuração padrão com um pequeno ajuste. “Esta questão ainda é explorável“, disse Ormandy. “A vulnerabilidade agora é pública porque um patch está disponível, e o BitTorrent já esgotou seus 90 dias de qualquer maneira“.

Veja também:

- A 4ª Revolução Industrial e Seus Impactos na Resiliência Individual e das Sociedades

- Como se preparar para a BIA

- Hackers espalham vírus de mineração de Criptomoedas através de videos anexados ao Word

- Mais de 70% dos usuários não confiam nas notícias divulgadas em mídias sociais

- Aumentam a frequência e a complexidade dos ataques DDoS

- Brasil sofreu 30 ataques de negação de serviço por hora em 2017

- Relatório relaciona ataques de malware à eventos geopolíticos

- Vulnerabilidade crítica do Skype será corrigida apenas com nova versão do aplicativo

- Phishing no Whatsapp cresceu 107% em 2017

- Comissão de Justiça e Cidadania do Senado aprova PLS que obriga autorização prévia para que usuário seja adicionado em grupos de Whatsapp

fonte The Hacker News & Monorail post

Be the first to comment