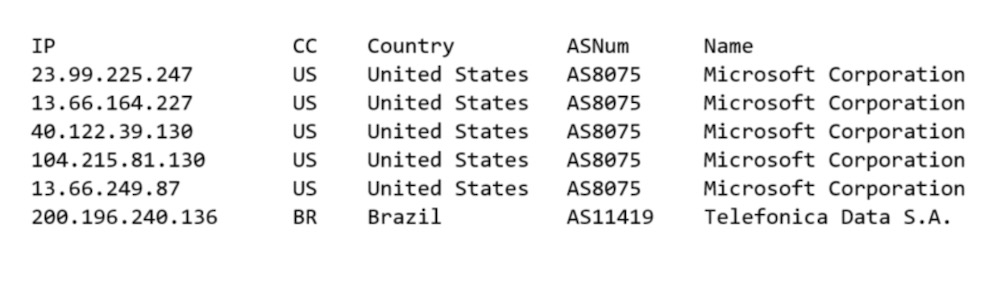

Vulnerabilidades em roteadores D-Link permitem alterar DNS e redirecionam o usuários para Página Falsa. Os cibercriminosos no Brasil estão aproveitando as vulnerabilidades mais antigas nos roteadores da D-Link para ataques de phishing com alvos financeiros. Analistas do Centro de Pesquisa de Ameaças da Radware dizem que notaram pelo menos 500 ataques contra modems DSL da D-Link desde 8 de junho. A exploração das vulnerabilidades nos roteadores da D-Link permitiu que os invasores alterassem as configurações de DNS nos roteadores das vítimas. Os ataques originaram-se em cinco servidores nos EUA e um no Brasil.

Os endereços IP dos servidores que a Radware diz exploraram os roteadores vulneráveis da D-Link. (Fonte: Radware)

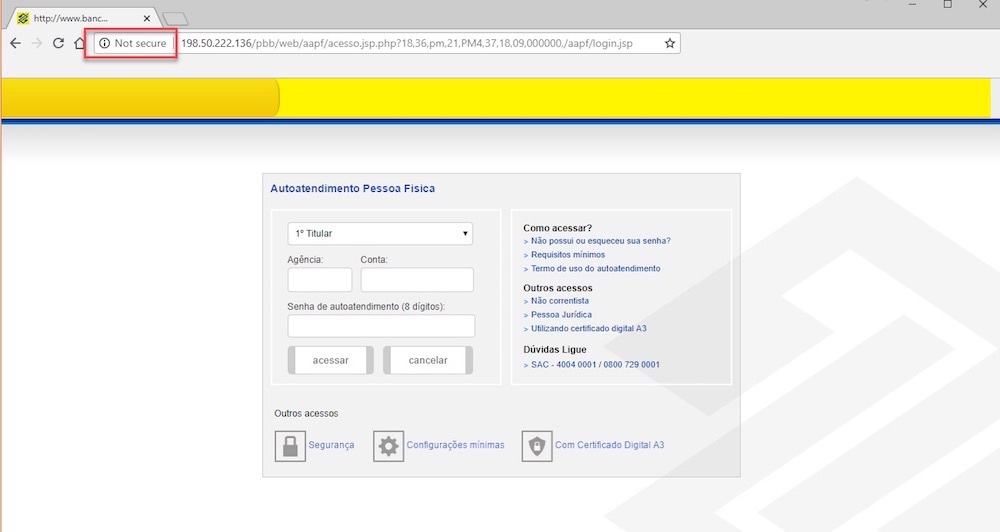

Os atacantes introduziram as configurações do seu próprio servidor DNS malicioso. Quando as vítimas tentam navegar para um site bancário legítimo, elas acabam em um site de phishing, embora o URL pareça ser o mesmo. A Radware observou um esquema que visava o Banco de Brasil. “O servidor DNS mal-intencionado criado pelos hackers torna-se um man-in-the-middle eficaz que fornece ao agente malicioso a flexibilidade de exibir portais e paginas clonadas para coletar informações confidenciais de usuários cujos roteadores foram infectados“, escreve Pascal Geenens, que é o evangelista cibernético da Radware na EMEA, em um post no blog.

O site do Itaú-Unibanco também está sendo redirecionado, embora não seja apoiado por um site clonado por enquanto. Para todas as outras solicitações de DNS, o servidor mal-intencionado funciona como um encaminhador e é resolvido exatamente como faria um servidor DNS do ISP. O servidor DNS mal-intencionado criado pelos hackers se torna um efetivo intermediário que fornece ao agente malicioso a flexibilidade de exibir portais e páginas Web falsas para coletar informações confidenciais de usuários cujos roteadores foram infectados.

Router Meddling

A Radware diz que encontrou vários modelos de roteadores DSL D-Link com vulnerabilidades remotamente exploráveis, incluindo o DSL-2740R, DSL-2640B, DSL-2780B, DSL-2730B e DSL-526B, bem como um de um fabricante diferente, o Roteador Modem ADSL Shuttle Tech 915 WM.

O ataque usa exploits que foram publicadas em fevereiro de 2015 para vários roteadores DSL, principalmente D-Link:

- Shuttle Tech ADSL Modem-Router 915 WM / Unauthenticated Remote DNS Change: Exploit http://www.exploit-db.com/exploits/35995/

- D-Link DSL-2740R / Unauthenticated Remote DNS Change Exploit : http://www.exploit-db.com/exploits/35917/

- D-Link DSL-2640B Unauthenticated Remote DNS Change Exploit: https://www.exploit-db.com/exploits/37237/

- D-Link DSL-2780B DLink_1.01.14 – Unauthenticated Remote DNS Change: https://www.exploit-db.com/exploits/37237/

- D-Link DSL-2730B AU_2.01 – Authentication Bypass DNS Change: https://www.exploit-db.com/exploits/37240/

- D-Link DSL-526B ADSL2+ AU_2.01 – Unauthenticated Remote DNS Change: https://www.exploit-db.com/exploits/37241/

O servidor DNS malicioso canaliza a maior parte do tráfego para os sites corretos normalmente. Mas quando uma vítima tentar navegar para o Banco de Brasil, um site de phishing seria exibido, Geenens escreve. Os atacantes também redirecionaram as solicitações do Itaú, embora nenhum site de phishing tenha sido configurado ainda. O falso site do Banco de Brasil pediu informações como o número da agência bancária, o número da conta e o PIN de oito dígitos, escreve Geenens. Também pede um número de celular e um PIN de cartão de pagamento.

Embora a transferência para os sites de phishing seja perfeita, o navegador Google Chrome exibirá avisos que podem ajudar usuários mais astutos a pensar que algo estranho está acontecendo. O falso site do Banco de Brasil possui um certificado TLS auto-assinado, que acionará um aviso no Chrome. O site falso também será exibido se as pessoas não digitarem “https” antes do URL, mas, novamente, o Chrome exibirá um aviso de que as pessoas não devem prosseguir.

O navegador Google Chrome indica que o certificado TLS do site de phishing não é aprovado. (Fonte: Radware)

A Radware contatou os dois bancos, escreve Geenens. O site de phishing do Banco do Brasil não está mais ativo. Além da tentativa de phishing, há outro risco para os usuários. Se o servidor DNS mal-intencionado ficar off-line, é provável que aqueles com roteadores infectados não consigam acessar nenhum serviço.

“O invasor está tentando modificar os servidores de nomes primários e secundários com o mesmo IP do servidor malicioso, o que significa que quando o servidor mal-intencionado estiver offline, todos os lares infectados não conseguirão resolver mais nenhum host“, escreve Geenens. “A internet deles estará virtualmente inacessível até que os usuários atualizem manualmente as configurações do roteador ou o ISP substitua as configurações.”

Fraquezas da IoT

A questão mais ampla e bem conhecida neste caso é que: roteadores e outros dispositivos da Internet das Coisas – IoT – que são difíceis de corrigir ou que não são mais atendidos pelos fabricantes.

Embora a conscientização em torno dos problemas de segurança da IoT tenha aumentado nos últimos anos, é um problema de longo prazo. Os fabricantes foram encorajados a projetar dispositivos que são fáceis de corrigir para os usuários finais, mas isso ainda está longe de ser uma prática uniforme. Os dispositivos de IoT, como os roteadores domésticos, raramente são substituídos, a menos que haja um problema técnico. Isso significa que os dispositivos podem se tornar cada vez mais vulneráveis à medida que novos problemas são descobertos.

Com os dispositivos mais recentes, houve progresso com problemas, como senhas padrão. Vários dos maiores ataques de IoT nos últimos anos foram ativados por invasores que encontraram dispositivos com senhas padrão, o que facilitou o controle. O botnet Mirai, por exemplo, cresceu para até 300.000 dispositivos em 2016. O malware usou recursos do tipo worm para se espalhar, explorando senhas padrão e inseguras em roteadores, gravadores de vídeo digital e câmeras IP.

O botnet Mirai foi então usado para ataques devastadores de negação de serviço. Em setembro de 2016, seu poder de fogo foi direcionado ao provedor de serviços de DNS Dyn, que resultou na interrupção de serviços como PayPal, Twitter e Spotify.

Como os usuários podem detectar que eles foram comprometidos?

Verificar as configurações de servidor DNS primário e secundário de seus dispositivos móveis, computadores ou roteadores na configuração de IP. Comece com o roteador e, no caso mais provável de usar o DHCP no roteador para dispositivos dentro de casa, todos os dispositivos exporão o IP do servidor malicioso como servidor DNS primário e secundário.

Uma maneira conveniente de verificar os servidores DNS usados pelos seus dispositivos e roteador é por meio de sites como “http://www.whatsmydnsserver.com/“.

Para quem não tem maiores informações sobre endereços DNS, uma dica é usar o site https://www.dnsperf.com/#!dns-resolvers para consultar os DNSs de melhor performance para utilizar ou escolher um dos DNS abaixo:

- Cloudflare (1.1.1.1 e 1.0.0.1)

- OpenDNS / Umbrella (208.67.222.222 e 208.67.220.220)

- Google (8.8.8.8 e 8.8.4.4)

- Verisign (64.6.64.6 e 64.6.65.6)

- Comodo (8.26.56.26 e 8.20.247.20)

- Vivo (200.204.0.10 e 200.204.0.138)

O que os usuários infectados devem fazer?

Somente modems e roteadores que não foram atualizados nos últimos dois anos podem ser explorados. Uma atualização de vez em quando não daria prejuízo. Ele não apenas protegerá o proprietário do dispositivo, mas também impedirá que os dispositivos sejam escravizados por ataques DDoS devastadores ou usados para ocultar ataques direcionados.

Todos os navegadores modernos indicam claramente um problema com o certificado do site falso ao usar conexões seguras. Esses avisos nunca devem ser ignorados e os pop-ups de exceção não devem ser aprovados sem mais considerações ou investigações. Ao enfrentar tal situação, os usuários devem ser solicitados a entrar em contato com o helpdesk da organização que estavam tentando acessar.

Não é a primeira vez da D-LINK

Em setembro de 2017, notíciamos aqui no Blog Minuto da Segurança que a D-Link estava sendo Acusada de Não Implementar Segurança Adequada e ser uma das Responsáveis pelo Ataque Mirai. A queixa da FTC Federal Trade Commission , estava centrada nas práticas de marketing da D-Link. A agência afirmou que a D-Link comercializou os roteadores como seguros, mas não conseguiu implementar salvaguardas adequadas. Por isto desde então, está em trânsito nos EUA uma ação contra a D-Link onde é acusada de não implementar boas práticas de segurança em seus produtos IoT e devido a isto ter propiciado o ataque Mirai que em outubro de 2016, que usou uma longa lista de credenciais de autenticação padrão codificadas em uma variedade de produtos IoT e paralisou o tráfego de internet em um dos maiores ataques massivo de DDOS contra provedores de serviços.

Veja também:

- Presidente Temer sanciona Lei de Proteção de Dados Pessoais

- D-Link é Acusada de Não Implementar Segurança Adequada e ser uma das Responsáveis pelo Ataque Mirai.

- Provedores de Internet ficam fora do ar nos EUA

- Ataque botnet IoT Reaper ainda não é tão grande quanto previsto

- Netgear Anuncia Pacote de Correções para Router, Switches, Wireless e NAS

- Pesquisador demonstra que centenas de aviões estão expostos a ataques remotos

- Descoberto novo método para crackear senhas Wi-Fi WPA2

- São Paulo tem mais de 3 milhões de ataques de ransomware

- O que é Spear Phishing ?

Be the first to comment