Top 10 ameaças à segurança de APIs. O novo relatório fornece uma visão detalhada das ameaças em constante mudança direcionadas às APIs.

A maior parte do relatório ( PDF ) da empresa de segurança de APIs e aplicativos Wallarm discute as categorias de vulnerabilidade individuais com exemplos da vida real de onde elas foram usadas. Por exemplo, a descoberta de vulnerabilidades em protocolos OAuth e SSO amplamente utilizados, expondo potenciais violações de segurança em sistemas de grandes empresas como Cisco e Ivanti – mas é a nova abordagem à listagem de ameaças que é a característica de destaque.

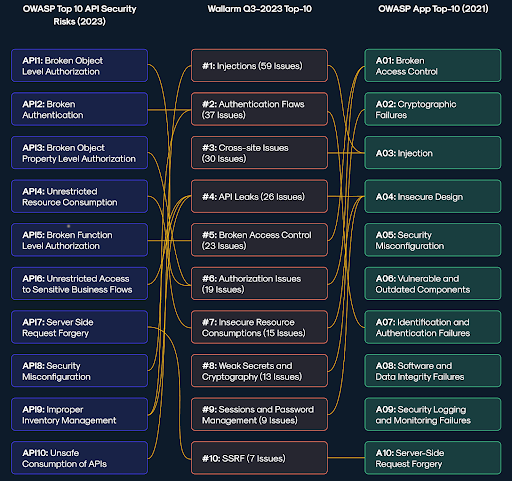

As 10 principais ameaças de API do Wallarm são apresentadas no mesmo formato do mais conhecido OWASP Top Ten . Esta abordagem tem dois propósitos: fornece um formato que já é bem conhecido e compreendido em segurança cibernética e também destaca as diferenças entre as duas metodologias. Embora a OWASP publique a sua lista talvez uma vez a cada quatro anos, Wallarm pretende publicar a sua própria lista quatro vezes a cada ano. Isto pode não ser genuinamente em tempo real, mas é certamente mais dinâmico.

A justificativa de Wallarm para esta nova listagem vem do rápido crescimento de novas vulnerabilidades de API. “Descobrimos 239 novas vulnerabilidades, das quais 59 relacionadas à categoria de injeções”, disse Girish Bhat, vice-presidente de marketing da Wallarm, à SecurityWeek . Ele afirma que isso torna as injeções a ameaça número 1 da API – o OWASP não dá essa prioridade às injeções. A conjectura de Bhat é que quanto maior o número de vulnerabilidades, maior o risco representado por essa categoria de vulnerabilidade.

O crescimento de novas vulnerabilidades tem um segundo efeito que exige uma abordagem mais dinâmica do que é possível com a abordagem OWASP. Wallarm detectou 13 novas vulnerabilidades associadas a ‘segredos fracos e criptografia’ (problemas como segredos codificados ou algoritmos de criptografia fracos) e nove vulnerabilidades associadas a ‘gerenciamento de sessões e senhas’ (como tratamento inadequado de sessões e esquemas de gerenciamento de senhas inadequados) .

Nenhuma destas categorias é discutida na lista do OWASP — a incidência de novas vulnerabilidades ocorre a um ritmo mais rápido do que pode ser coberto pela abordagem lenta e constante disponível para a comunidade OWASP. A verdadeira cobertura das ameaças atuais às APIs exige o tipo de lista apresentada no estudo Wallarm, que chama de “tempo real”, em oposição à lista estática do OWASP.

Wallarm não sugere que o OWASP deva ser ignorado, mas que seus insights sejam ampliados com uma visão mais atual do cenário de ameaças da API. “As estruturas de segurança estabelecidas, como o OWASP API Security Top-10, são uma forma de começar, mas têm limitações para atender às complexas necessidades atuais de segurança de API”, diz Ivan Novikov, CEO da Wallarm. “Esta lista de ameaças baseada em dados em tempo real complementa e amplia a estrutura OWASP, identificando ameaças e vulnerabilidades não abordadas, melhorando a postura geral de segurança.”

É, no entanto, um exagero chamar uma lista publicada uma vez a cada três meses de “tempo real”. Tanto a lista dos dez primeiros do OWASP como a do Wallarm são efectivamente instantâneos no tempo – embora o instantâneo do Wallarm tenda a estar mais estreitamente alinhado com a situação actual.

No entanto, ainda é possível obter uma visão genuína em tempo real da posição da Wallarm através do seu site. Está disponível quer você seja cliente Wallarm ou não: o Wallarm Playground .

O Playground oferece uma visão genuinamente em tempo real dos ataques de API, incluindo pontos de acesso e tipo de ataque. Os ataques atuais podem então ser relacionados à taxonomia de vulnerabilidades descritas no relatório Wallarm, e os defensores podem avaliar melhor e adaptar sua postura defensiva para se adequar ao cenário de ameaças real e atual da API.

1 Trackback / Pingback