TamperedChef serve anúncios maliciosos, com infostealers como prato principal

A Sophos X-Ops analisou uma campanha de malvertising que utiliza anúncios do Google para distribuir um infostealer.

Em setembro de 2025, equipes de Managed Detection and Response (MDR) da Sophos identificaram uma campanha de malvertising responsável por distribuir um infostealer batizado de TamperedChef, possivelmente ligado a uma operação maior conhecida como EvilAI.

Coberturas anteriores indicam que a campanha começou em 26 de junho de 2025, quando diversos sites associados ao ataque foram registrados ou identificados pela primeira vez. Esses domínios promoviam um aplicativo trojanizado de edição de PDF chamado AppSuite PDF Editor via Google Ads. Embora aparentasse ser legítimo, o software instalava silenciosamente um infostealer em dispositivos Windows.

Por meio de telemetria e threat hunting, o time da Sophos MDR confirmou que mais de 100 sistemas de clientes foram comprometidos antes da etapa de detecção e resposta.

Segundo dados de telemetria da Sophos, a maior parte das vítimas está na Alemanha (15%), no Reino Unido (14%) e na França (9%). Apesar da concentração principal na Alemanha e no Reino Unido, os números sugerem um alcance global da campanha, e não a segmentação de regiões específicas — no total, 19 países foram afetados.

As vítimas pertencem a diversos setores, especialmente aqueles que dependem de equipamentos técnicos especializados — possivelmente porque usuários dessas indústrias pesquisam frequentemente por manuais de produtos, comportamento explorado pela campanha TamperedChef para distribuir o software malicioso.

As investigações revelaram ainda que essa ampla rede de distribuição empregava múltiplas táticas avançadas, incluindo períodos de dormência, softwares de distração, entrega escalonada de payloads, abuso de certificados de assinatura de código e mecanismos para evitar soluções de segurança endpoint.

De acordo com pesquisadores independentes, a campanha permanece ativa, com novos componentes ainda sendo descobertos e parte da infraestrutura de apoio operando (embora os domínios analisados pela Sophos já pareçam inativos).

Nota: Durante a investigação, equipes da Sophos MDR tomaram conhecimento de pesquisas adicionais sobre o TamperedChef publicadas por TrueSec, WithSecure, G Data e outros. As conclusões da Sophos confirmam e validam parte desses achados.

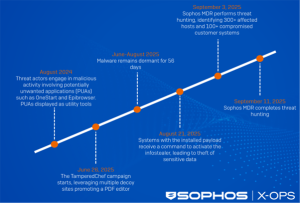

Cronograma

Figura 1: Linha do tempo da campanha TamperedChef

A campanha de malvertising TamperedChef parece ter evoluído de experimentos iniciais para um roubo massivo de credenciais, antes de ser detectada pelos defensores:

Agosto de 2024 — Atividade inicial dos agentes de ameaça

Segundo a TrueSec, os operadores por trás do TamperedChef surgiram inicialmente usando aplicativos potencialmente indesejados (PUAs), como OneStart e Epibrowser — ferramentas aparentemente benignas promovidas via anúncios. Esses apps serviram como testes iniciais para as estratégias de distribuição e abuso de certificados de assinatura de código.

26 de junho de 2025 — Lançamento da campanha

A operação completa do TamperedChef começou com o registro de múltiplos sites falsos relacionados a utilitários de PDF. Para atrair usuários ao download do instalador trojanizado AppSuite PDF Editor, os agentes usaram Google Ads e técnicas de SEO poisoning.

Junho–Agosto de 2025 — Período de dormência

Após a instalação, o malware permanecia inativo por cerca de 56 dias. Esse atraso estratégico refletia o ciclo típico de campanhas publicitárias pagas, maximizando o número de sistemas comprometidos antes da ativação maliciosa.

21 de agosto de 2025 — Ativação remota do payload

Os invasores emitiram comandos ao software instalado, ativando suas capacidades ocultas de infostealer. O malware passou a coletar credenciais de navegadores, cookies e dados sensíveis, além de estabelecer persistência via tarefas agendadas e modificações no registro do Windows.

3 de setembro de 2025 — Detecção e resposta da Sophos MDR

Investigadores da Sophos identificaram mais de 300 hosts impactados em mais de 100 ambientes de clientes, dando início a uma caça ativa à ameaça e à derrubada coordenada de domínios e infraestrutura maliciosa.

11–16 de setembro de 2025 — Conclusão das operações de caça

Após vários dias de remediação, a ameaça foi removida dos sistemas monitorados. No entanto, a descoberta contínua de domínios relacionados e de novos certificados indica que os agentes por trás do TamperedChef seguem evoluindo e permanecem ativos no ecossistema.

Cadeia de ataque

Como em muitas campanhas de malvertising, a cadeia de ataque tipicamente começa quando a vítima realiza uma busca em um mecanismo de pesquisa — neste caso, por manuais de equipamentos ou softwares de edição de PDF. Vetores alternativos incluem links maliciosos em fóruns enganosos (ou em tópicos enganosos dentro de fóruns legítimos) ou ainda e-mails de phishing.

Anúncios maliciosos criados pelo agente de ameaça são exibidos para a vítima, seja por meio de técnicas de SEO que elevam os anúncios nos resultados de busca, seja via promoção paga (como o Google Ads) — ou ambos. Ao clicar nesses anúncios ou links, os usuários são direcionados para sites enganosos (como hxxps://fullpdf[.]com ou hxxps://pdftraining[.]com) e induzidos a baixar um instalador malicioso chamado Appsuite-PDF.msi.

Esse instalador extrai um executável chamado PDFEditorSetup.exe, que estabelece persistência por meio de alterações no registro e tarefas agendadas, antes de instalar o binário PDF Editor.exe — um infostealer.

Ao ser executado, o infostealer coleta dados armazenados no navegador, estabelece conexão com um servidor de comando e controle (C2) para exfiltração dos dados e baixa um payload adicional chamado ManualFinderApp.exe. Esse arquivo é um aplicativo trojanizado que funciona como infostealer e backdoor.

Trata-se de uma campanha de amplitude considerável: em sua análise do TamperedChef, a TrueSec observou ao menos cinco IDs de campanhas diferentes do Google. O intervalo entre o início da campanha e o fim do período de dormência — quando o aparentemente benigno AppSuite PDF Editor passou a atuar como infostealer — foi de 56 dias, alinhando-se ao ciclo típico de 30 a 60 dias de campanhas de publicidade pagas. Isso sugere que o agente de ameaça provavelmente deixou a campanha de anúncios rodar até o fim para maximizar o número de infecções, antes de ativar os recursos maliciosos.

Figura 2: A cadeia de ataque TamperedChef

Um ataque em cinco etapas

1. Acesso inicial: Malvertising e redirecionamentos

Um usuário que buscava manuais de instrução de eletrodomésticos (por exemplo, de um aspirador de pó) no Bing foi atraído, via resultados patrocinados, para uma página no manualslib[.]com, uma biblioteca legítima de manuais.

A partir dessa página, o usuário baixou um arquivo PDF (NEU612C-manual.pdf) para a pasta

Downloads. Esse arquivo parecia legítimo.

A visita ao site aparentemente envolveu um URL de malvertising (redirecionamento via anúncio) originado de resultados de busca no Bing. A URL clicada no Bing continha parâmetros de rastreamento e redirecionamento, indicando que o usuário chegou à página do ManualsLib através de um resultado de busca ou redirecionamento de anúncio, e não digitando o endereço diretamente no navegador.

Essas cadeias longas de parâmetros geralmente mascaram a página final de destino e são típicas de

cadeias de malvertising ou fluxos de redirecionamento baseados em anúncios.

Figura 3: A listagem no ManualsLib

Ao clicar em “Download PDF” para o arquivo ‘NEU612C-manual.pdf’, foi iniciado um redirecionamento através da URL do anúncio (fullpdf[.]com), que podia exibir anúncios ou potencialmente distribuir malware.

Pouco depois, o usuário foi apresentado a uma oferta para instalar uma ferramenta de PDF, AppSuite PDF, a partir do domínio fullpdf[.]com.

O link foi promovido por meio de anúncios online exibidos no site ManualsLib, o que é indicado pelos

códigos de rastreamento na URL.

A campanha de malvertising utilizou esses anúncios para promover o instalador potencialmente malicioso do AppSuite PDF.

Figura 4: O anúncio do AppSuite

- Execução – implantação do instalador

A partir da página maliciosa fullpdf, o usuário foi redirecionado para um dos domínios que hospedava o arquivo AppSuite-PDF.msi (por exemplo, vault.appsuites[.]ai/AppSuite-PDF.msi), onde o arquivo .msi foi baixado para a pasta Downloads.

Após a execução, o instalador extraiu o arquivo PDFEditorSetup.exe, assim como um arquivo JavaScript malicioso (pdfeditor.js) em resources/app/w-electron/bin/release/, e ManualFinderApp.exe no diretório local/temp.

O arquivo pdfeditor.js é fortemente ofuscado e foi sinalizado pelo Sophos Next Generation Antivirus (NGAV) como malicioso. Pesquisadores da Truesec e da G DATA observaram que a ofuscação pode ser gerada por IA, criando variantes únicas para contornar detecções baseadas em assinatura.

O malware inclui múltiplos componentes para persistência e controle, utilizando modificações no registro, tarefas agendadas e opções de linha de comando, como:

–install:

Configura persistência criando duas tarefas agendadas do Windows (PDFEditorScheduledTask e PDFEditorUScheduledTask), garantindo que o malware continue sendo executado mesmo após reinicializações.

–fullupdate:

Ativa o payload principal de infostealer.

Ele identifica produtos de segurança, encerra navegadores e rouba credenciais, cookies e histórico por meio do DPAPI.

Este comando foi acionado globalmente em 21 de agosto de 2025, após um período de dormência de 56 dias.

–check:

Comunica-se com o servidor C2 para obter configurações, ler chaves de navegador, modificar parâmetros e executar comandos para coleta e exfiltração de dados. A Sophos possui proteção contra pdfeditor.js, classificada como Mal/Generic-S, e o arquivo ManualFinderApp.exe é detectado como Mal/Isher-Gen, estando relacionado ao OneStart.ai.

Figura 5: Instalação do PDF Editor

- Persistência e abuso de privilégios

O malware cria entradas de execução automática no Registro do Windows (HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\PDFEditorUp dater) e tarefas agendadas para executar o binário com múltiplas flags de linha de comando (–install, –fullupdate, –backupupdate, –check, –ping). O objetivo é automatizar a reativação, mesmo após reinicializações do sistema.

4. Implantação do payload e roubo de credenciais

O arquivo PDF Editor.exe é instalado em:

%USERPROFILE%\PDF Editor

ou

%LOCALAPPDATA%\Programs\PDF Editor

Antes de iniciar as rotinas de roubo de dados, o malware enumera as ferramentas de segurança instaladas (Bitdefender, CheckPoint, Fortinet, G DATA, Kaspersky, Zillya) por meio de consultas ao Registro, provavelmente como uma medida anti-detecção.

| C:\WINDOWS\system32\cmd.exe /d /s /c “reg query HKLM\Software\Wow6432Node\Microsoft\Windows\CurrentVersion\Uninstall\{4073CD02-996-48D7-AFDF-297676C27CA6}” /v “UninstallString”” |

| C:\WINDOWS\system32\cmd.exe /d /s /c “reg query “HKLM\Software\Classes\G DATA NTIVIRUS”” |

| C:\WINDOWS\system32\cmd.exe /d /s /c “reg query “HKCU\Software\CheckPoint\ZANG”” |

| C:\WINDOWS\system32\cmd.exe /d /s /c “reg query HKCU\Software\KasperskyLabSetup”” |

| C:\WINDOWS\system32\cmd.exe /d /s /c “reg query “HKLM\Software\Fortinet”” |

| C:\WINDOWS\system32\cmd.exe /d /s /c “reg query HKLM\Software\Microsoft\Windows\CurrentVersion\Run\Bitdefender” /v “UninstallString”” |

| C:\WINDOWS\system32\cmd.exe /d /s /c “reg query HKLM\Software\Microsoft\Windows\CurrentVersion\Uninstall\Bitdefender” /v UninstallString”” |

| C:\WINDOWS\system32\cmd.exe /d /s /c “reg query HKLM\Software\Microsoft\Windows\CurrentVersion\Uninstall\{96A251BD-7532-4CF9-B8 D-158FC685DBC4}” /v “UninstallString”” |

| C:\WINDOWS\system32\cmd.exe /d /s /c “reg query HKLM\Software\Wow6432Node\Microsoft\Windows\CurrentVersion\Uninstall\REC” /v UninstallString”” |

| C:\WINDOWS\system32\cmd.exe /d /s /c “reg query HKLM\Software\Wow6432Node\Microsoft\Windows\CurrentVersion\Uninstall\G DATA ANTIVIRUS” /v “UninstallString”” |

| eg query “HKLM\Software\Wow6432Node\Microsoft\Windows\CurrentVersion\Uninstall\G DATA ANTIVIRUS” /v UninstallString |

| eg query HKLM\Software\Wow6432Node\Microsoft\Windows\CurrentVersion\Uninstall\{4073CD02-996-48D7-AFDF-297676C27CA6} /v UninstallString |

| eg query “HKLM\Software\Classes\G DATA ANTIVIRUS\\” |

| eg query HKCU\Software\CheckPoint\ZANG\ |

| eg query HKCU\Software\KasperskyLabSetup\ |

| eg query HKLM\Software\Fortinet\ |

| eg query “HKCU\Software\Zillya\Zillya Antivirus\\” |

| eg query HKCU\Software\Microsoft\Windows\CurrentVersion\Run\ |

| eg query HKLM\Software\Microsoft\Windows\CurrentVersion\Run\Bitdefender /v UninstallString |

| eg query HKLM\Software\Microsoft\Windows\CurrentVersion\Uninstall\Bitdefender /v UninstallString |

| eg queryKLM\Software\Microsoft\Windows\CurrentVersion\Uninstall\{96A251BD-7532-4CF9-B87-158FC685DBC4} /v UninstallString |

| eg query KLM\Software\Wow6432Node\Microsoft\Windows\CurrentVersion\Uninstall\REC /v ninstallString |

O infostealer TamperedChef tenta detectar agentes de segurança instalados.

O arquivo PDF Editor.exe também finalizava processos de navegadores e utilizava a API de Proteção de Dados do Windows (DPAPI) para extrair credenciais armazenadas no navegador, cookies e dados de preenchimento automático.

5. Payload secundário e C2

Conforme discutido anteriormente, o stealer fazia o download de componentes adicionais, incluindo ManualFinderApp.exe. Esse arquivo é assinado por GLINT SOFTWARE SDN. BHD, indicando o uso de certificados comprometidos ou fraudulentos.

Como observado pela Expel, esses certificados já foram reportados e revogados (embora isso não desabilite instalações já comprometidas).

Observamos um comportamento de processo suspeito no qual o mshta.exe (um executável legítimo do Windows usado para executar Microsoft HTML Applications) invocava VBScript para executar:

C:\Users\<user>\AppData\Local\ManualFinder\ManualFinderApp.exe

O arquivo JavaScript localizado em:

C:\Users\[username]\AppData\Local\TEMP\bb1b47cb-962f-fb06-4b84-87ad12b4f37f8de0or.js

se comunicava com o domínio de C2 mka3e8[.]com, e então iniciava o instalador ManualFinder-v2.0.196.msi.

Essa execução tinha origem em uma tarefa agendada com um nome semelhante a um GUID:

sys_component_health_bb1b47cb-962f-fb06-4b84-87ad12b4f37f8de0

Esse padrão de nomenclatura imita tarefas legítimas de manutenção do Windows, o que é uma técnica comum de evasão.

A análise estática e dinâmica confirmou a comunicação com as seguintes URLs:

https[:]//portal[.]manualfinder[.]app/sapi/iidsuccesssrc\main. rs

https[:]//portal[.]manualfinder[.]app/sapi/reg

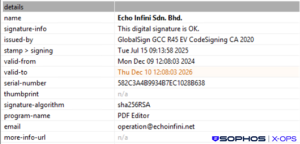

Abuso de assinatura de código

Os adversários distribuíram variantes do AppSuite PDF Editor assinadas por certificados pertencentes a múltiplas entidades registradas na Malásia e nos Estados Unidos, incluindo:

ECHO Infini SDN. BHD — citada em diversos relatórios relacionados ao abuso de certificados de assinatura de código.

GLINT by J SDN. BHD

SUMMIT NEXUS Holdings LLC, BHD

Figura 7: Detalhes do certificado de PDF Editor.exe

Figura 8: Detalhes da versão de ManualFinderApp.exe

Figura 9: Detalhes do certificado de ManualFinderApp.exe

Isso indica a aquisição deliberada ou o comprometimento de certificados de assinatura de código para contornar o Windows SmartScreen e aumentar a confiança do usuário — uma tendência crescente entre agentes de ameaça com motivação financeira.

De acordo com alguns relatos, esses certificados já foram revogados, mas é possível que os invasores criem ou adquiram novos certificados.

Mapeamento MITRE

A figura a seguir mapeia as táticas observadas no ataque para o framework MITRE ATT&CK.

| Activity | Attack Tactic | Attack Technique |

| Malvertising on search engines (Google/Bing) and malicious lures that redirect users to malicious sites (e.g., fullpdf[.]com, pdftraining[.]com) | Initial Access | T1189 — Drive-by Compromise |

| AppSuite-PDF.msi drops PDFEditorSetup.exe (installer staging) | Persistence | T1105 — Ingress Tool Transfer |

| PDFEditorSetup.exe creates registry and scheduled task entries | Persistence | T1053.005 — Scheduled Task/Job: Scheduled Task |

| PDFEditorSetup.exe installs PDF Editor.exe (final payload) | Execution | T1204.002 — UserExecution (installed binary)/ T1106 — Native API |

| PDF Editor.exe steals/modifies browser-stored data (credentials, cookies, autofill) | Credential Access | T1555.003 — Credentials from Web Browsers and T1005 — Data from Local System |

| PDF Editor.exe connects to C2 domain(s) (HTTP/S) for exfiltration and remote control | Command and Control / Exfiltration | T1071.001 — Application Layer Protocol: Web Protocols (HTTP/S) and T1041 — Exfiltration Over C2 Channel |

Figure 10: MITRE ATT&CK mapping

Proteções

A Sophos possui diversas camadas de proteção contra essa campanha, incluindo, mas não se limitando a:

- Mal/Isher-Gen

- JS/Agent-BLMN

- Troj/EvilAI-H

- ai (PUA)

Conclusões e recomendações

Os agentes de ameaça por trás da campanha TamperedChef criaram aplicativos maliciosos convincentes, utilizaram anúncios segmentados para alcançar uma distribuição em larga escala e conseguiram certificados de assinatura de código. As consequências são graves: usuários que instalaram o AppSuite PDF Editor devem considerar que quaisquer credenciais armazenadas nos navegadores podem ter sido comprometidas.

Os atores de ameaça sabem muito bem que o malvertising pode ser um vetor de infecção eficaz e lucrativo. É bastante possível que os responsáveis pela TamperedChef — e outros — voltem a usar uma “receita” similar no futuro.

Ações proativas recomendadas

Evite instalar software a partir de anúncios: não clique em links de instalação ou pop-ups exibidos em anúncios online — mesmo que pareçam ser de marcas conhecidas. Baixe softwares apenas dos sites oficiais dos fabricantes.

Implemente controles rígidos de aplicações: em ambientes corporativos, restrinja a instalação a softwares aprovados sempre que apropriado.

Reforce a gestão de credenciais: desabilite o armazenamento de senhas no navegador quando possível e exija o uso de gerenciadores de senhas seguros e aprovados pela organização; imponha MFA ou passkeys para todas as contas para reduzir o risco de roubo de credenciais e acessos não autorizados.

Eduque usuários sobre aquisição segura de software: ofereça treinamentos de conscientização focados em identificar malvertising, páginas de download falsas e instaladores fraudulentos — reforçando que softwares só devem ser baixados de sites oficiais ou lojas de aplicativos confiáveis.

Ações recomendadas após incidentes

- Realize varreduras completas nos endpoints usando inteligência de ameaças atualizada para detectar indicadores de comprometimento conhecidos.

- Reinstale os endpoints comprometidos e exija a redefinição imediata de credenciais para eliminar riscos de persistência.

- Verifique e imponha autenticação multifator (MFA) para todos os usuários e sistemas afetados que não estavam protegidos anteriormente.

- Fortaleça mecanismos de monitoramento e detecção comportamental para identificar atividades maliciosas e possíveis cargas pós-comprometimento.

- Restrinja a instalação de softwares não verificados ou não autorizados usando controles de aplicação e políticas de validação de assinaturas.

Os IOCs relacionados a essa campanha estão disponíveis em nosso repositório no GitHub.

Clique e fale com representante oficial segura

Clique e fale com representante oficial segura

Veja também

- Fotos de Cristiano Ronaldo, animais e até múmia estão entre fraudes mais bizarras

- Orçamentos de cybersecurity em 2026: perspectivas para o Brasil

- Ataques cibernéticos globais disparam em dezembro

- Check Point Software aposta em automação aberta

- PREVISÕES DA SOPHOS 2026

- Golpes com criptomoedas podem ter causado perdas de até US$ 17 bilhões em 2025

- Prefeitura de SP abre inscrições para curso gratuito de desenvolvimento de games

- IA generativa dobrou violações de dados

- Ransomware Everest reivindica invasão à ASUS e roubo de 1 TB de dados.

- Malware nativo de nuvem mira infraestrutura Linux

- Ciberataques crescem e 2026 exigirá maturidade digital

- Do jaleco à dark web

Be the first to comment