Riscos de segurança da Web 3.0: o que você precisa saber. Web 3.0 também vem com novas ameaças de segurança cibernética

Os elementos da terceira versão da web estão se concretizando. Mas a Web 3.0 também vem com novas ameaças de segurança cibernética, financeiras e de privacidade, além dos riscos familiares da Web 2.0.

O próximo capítulo da evolução da Internet não é apenas sobre uma arquitetura altamente descentralizada; ele trará consigo uma série de implicações de segurança. Esses primeiros dias da chamada Web 3.0 trouxeram um aumento no financiamento, desenvolvimento e propaganda, mas também fraude e incidentes de segurança cibernética.

À medida que o mercado mais amplo lida com o potencial e os perigos de uma Internet mais descentralizada, os desenvolvedores e usuários da Web devem considerar a Web 3.0 no contexto, incluindo seus recursos e riscos de segurança.

O que é Web 3.0?

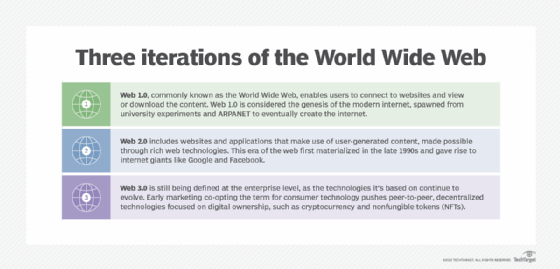

A Web 3.0 é um movimento para transferir os benefícios econômicos da World Wide Web para seus participantes, alterando sua arquitetura fundamental. A primeira geração da web, que às vezes é chamada de Web 1.0, oferecia aos participantes pouca ação, limitando-os principalmente à leitura de informações estáticas carregadas pelos administradores do site.

A Web 2.0 trouxe uma revolução no desbloqueio de conteúdo gerado pelo usuário, de blogs a mídias sociais, de vídeo a aplicativos móveis. À medida que bilhões de pessoas em todo o mundo começaram a confiar na web seu conteúdo e, posteriormente, suas informações pessoais, de compras e financeiras, grandes empresas de tecnologia como Amazon, Google e Facebook, a Meta, acumularam quantidades colossais de dados centralizados, controle e riqueza. Essa centralização não apenas exacerbou as assimetrias de poder entre usuários e administradores de plataforma, bem como entre os que têm e os que não têm, mas também confrontou empresas e indivíduos com riscos prolíficos de segurança cibernética, fraude e privacidade de dados.

A Web 3.0 marca, portanto, um ponto de virada tanto filosófico quanto tecnológico. Bancos de dados descentralizados e ledgers distribuídos em nós disponíveis para qualquer pessoa são projetados para neutralizar os riscos de monopolização e “pote de mel” centralizado de informações confidenciais. Em vez disso, informações confiáveis estarão disponíveis e atualizadas simultaneamente em muitos nós, reduzindo a possibilidade de roubo, fraude ou exclusão. Além disso, a tecnologia blockchain subjacente permite que qualquer evento – seja transação, interação ou identificação – seja representado exclusivamente, o que permite a tokenização. Esses recursos fundamentam uma nova forma de economia digital, acreditam os proponentes, onde qualquer coisa, de conteúdo, moedas e credenciais, podem ser possuída, transferida, vendida ou controlada pelo usuário, independentemente de uma autoridade centralizada.

Recursos de segurança da Web 3.0

Os seguintes aspectos da Web 3.0 têm o maior impacto na segurança:

- Identidade e tokenização . Hashes exclusivos permitem autenticação e controle de ativos pelo usuário, e smart contracts determinam os privilégios, com elegibilidade baseada em métricas de reputação vinculadas a identidades digitais.

- Distributed ledger technology (DLT). A natureza descentralizada do DLT melhora a transparência e reduz a probabilidade de adulteração e fraude

- Zero trust . Os dados fluem de ponto a ponto em aplicativos descentralizados, em vez de passar por intermediários nos quais os usuários confiam.

As novas oportunidades oferecidas pela Web 3.0 virão com ameaças únicas de segurança cibernética que as empresas precisam conhecer.

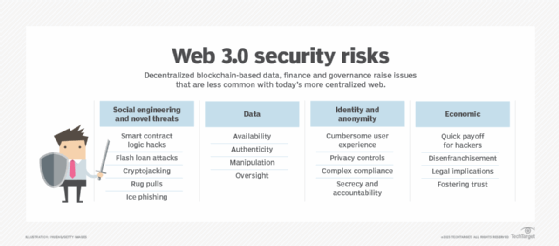

Riscos de segurança da Web 3.0

A promessa da Web 3.0 e das arquiteturas blockchain prevê um futuro empolgante, e pode ser difícil prever os riscos únicos que podem surgir das compensações do design. Por exemplo, a democratização da Web 2.0 do conteúdo da Web gerado pelo usuário não foi apenas uma revolução na expressão, no acesso à informação e na comunidade; também inaugurou uma era de prolífica desinformação, vigilância sem precedentes e gatekeepers centralizados.

Assim, esses primeiros dias de desenvolvimento da Web 3.0 são um momento crucial para avaliar seus riscos emergentes, que se enquadram nas quatro categorias principais a seguir:

1. Engenharia social e novas formas de ataque

A Web 3.0 deu início a uma nova classe de ameaças cibernéticas exclusivas das redes e interfaces blockchain. Abaixo estão alguns exemplos dessas novas ameaças:

- Hacks de lógica de smart contracts. Essa nova ameaça tem como alvo a lógica codificada nos serviços blockchain. Os hacks têm sido usados para explorar uma ampla gama de funções e serviços, como interoperabilidade , serviços de empréstimo de criptomoedas, governança de projetos e funções de carteira de criptomoedas . Os hacks de lógica de contrato inteligente também levantam questões legais importantes porque os contratos inteligentes geralmente não são protegidos pela lei ou são fragmentados entre jurisdições.

- Flash loan attacks. Com essa ameaça, os contratos inteligentes designados para dar suporte ao fornecimento de empréstimos instantâneos (Flash loan) são atacados para desviar ativos. Empréstimos sem garantia são explorados pela manipulação de várias entradas para o contrato inteligente, como aconteceu recentemente em um ataque de US$ 24 milhões ao xToken.

- Criptojacking. O criptojacking ocorre quando os agentes de ameaças instalam silenciosamente um software de mineração criptográfica nos computadores e redes das vítimas.

- Rug pulls. Esses ataques envolvem insiders – desenvolvedores de criptografia, grupos criminosos, influenciadores pagos, etc. – criando hype em torno de um projeto, apenas para fugir com os fundos dos investidores.

- Ice Phishing. No ice phishing, os invasores convencem os usuários a assinar uma transação que delega a aprovação dos tokens dos usuários ao invasor.

Esses novos métodos coexistem com ameaças tradicionais de engenharia social , como ataques de phishing. Os riscos são exacerbados pelo fato de que os usuários devem assumir a responsabilidade pela segurança de seus dados, em vez de depender de gatekeepers centralizados. Na verdade, a complexidade das interfaces da Web 3.0 – geralmente envolvendo várias carteiras e senhas gerenciadas pessoalmente que não podem ser restauradas – cria uma vulnerabilidade a ataques de engenharia social.

Muitos ataques recentes de blockchain se concentraram menos na tecnologia e mais nas vulnerabilidades humanas básicas. Por exemplo, chaves criptográficas roubadas (assinaturas digitais privadas) foram a causa provável da violação de US$ 73 milhões da exchange de criptomoedas Bitfinex. Vulnerabilidades de endpoint, como aquelas no nível do dispositivo, aplicativo, carteira ou fornecedor terceirizado, também são pontos de entrada para agentes mal-intencionados. Funcionários ou funcionários de fornecedores também são alvos, como exemplificado no caso da Bithumb , uma exchange de criptomoedas que os investigadores dizem ter sido hackeada ao comprometer o computador de um funcionário.

2. Segurança e confiabilidade dos dados

Uma topologia de rede mais ampla que engloba atores, armazenamento de dados e interfaces expande inerentemente a abertura dos riscos de segurança. Embora as transações de blockchain sejam criptografadas e a descentralização de dados e serviços reduza pontos únicos de ataque e riscos de censura, elas também têm o potencial de expor os dados a um conjunto mais amplo de riscos, incluindo os seguintes:

- Disponibilidade de dados. Dado que o controle muito maior está com os nós do usuário final, surgem questões sobre como depender dos nós para disponibilidade de dados pode afetar processos ou aplicativos se os dados ficarem indisponíveis.

- Autenticidade dos dados. O inverso do desafio da disponibilidade também é digno de nota: como as pessoas garantirão que os dados disponíveis sejam autênticos, precisos, originais ou válidos? A descentralização torna a censura mais difícil, mas perpetua questões de qualidade e precisão da informação, o que já levou a uma vasta desinformação e problemas de segurança. Ainda não está claro como as interrupções no zero trust , na identidade e no controle de acesso afetam a qualidade dos dados, sem mencionar os modelos de inteligência artificial que ingerem esses dados.

- Manipulação de dados. Os riscos de manipulação de dados subjacentes a várias partes do ecossistema da Web 3.0 incluem, entre outros, o seguinte:

- injetar scripts maliciosos na ampla variedade de linguagens de programação envolvidas na Web 3.0 para executar comandos de aplicativos;

- espionagem ou interceptação de dados não criptografados transmitidos por uma rede;

- clonagem de carteira, que os invasores podem fazer se acessarem a senha de um usuário, assumindo efetivamente seu conteúdo; e

- acesso não autorizado aos dados, que expõe os hackers a todos os itens acima, além de representar o nó do usuário final.

- Supervisão menos centralizada . Outros problemas de segurança da Web 3.0 incluem ataques a endpoints, sobrecargas de tráfego e outras explorações de disponibilidade de serviço – que provavelmente receberão menos, e não mais, supervisão de TI. Questões de segurança abrangem também a Web 3.0 mais ampla. Considere, por exemplo, a dificuldade de policiar cibercriminosos entre atores distribuídos e anônimos ou dentro de um metaverso .

3. Identidade e anonimato

Os recursos da Web 3.0, como carteiras controladas pelo usuário, portabilidade de ID e minimização de dados, atenuam alguns dos riscos de privacidade e confidencialidade dos dados da Web 2.0, oferecendo às pessoas maior ação e controle sobre seus dados. No entanto, identidade auto-soberana ( SSI – self-sovereign identity), pseudônimo e anonimato têm desvantagens. A natureza transparente das blockchains públicas , que disponibilizam o registro das transações para todos, gera confiança sem um intermediário, mas também traz compensações de segurança e privacidade. Aqui estão alguns exemplos de riscos relacionados à identidade da Web 3.0:

- Experiência de usuário. A maioria das carteiras SSI e cripto requer processos de integração complicados, educação sobre chaves privadas e várias versões com pouca interoperabilidade.

- Privacidade. A Web 3.0 levantou muitas questões sobre privacidade. Quais informações são armazenadas on-chain vs. off-chain? Quem precisa saber quando e como autenticar as transações? Quem decide, com base em quais parâmetros?

- Conformidade. O pseudônimo da Web 3.0 cria lacunas de dados para reguladores e abre portas para lavagem de dinheiro e financiamento do terrorismo. Os IDs descentralizados também complicam os regulamentos existentes, como o GDPR , dificultando a distinção entre controladores de dados de informações de identificação pessoal ( PII ) (entidades responsáveis por garantir privacidade e segurança) de processadores de dados de PII (entidades que processam dados de PII de acordo com as instruções do controlador).

- Anonimato. O sigilo pode causar confusão e erosão das normas sociais, como demonstraram os bots da Web 2.0. O anonimato levanta questões de responsabilidade, responsabilidade, recurso legal e proteção ao consumidor.

À medida que os aplicativos da Web 3.0 evoluem na próxima década, as organizações devem considerar os seguintes riscos de forças tecnológicas, políticas e sociais adjacentes:

- Como o uso da biometria afetará a identidade na Web 3.0, seja para autenticação de usuário ou funcionário, assistência médica ou outra?

- Como os recursos de identidade de dispositivo IoT irão interagir em ambientes da Web 3.0 quando a infraestrutura, como carros ou painéis solares, se tornarem atores econômicos?

- Como a reação institucional, o abuso político e os blockchains centralizados nacionalmente podem mudar as implicações de propriedade e dados de identidade imutáveis?

Assim como fizeram com a Web 2.0, as organizações devem considerar cuidadosamente as questões relacionadas ao design, política, direitos humanos e monetização da Web 3.0.

4. Incentivos econômicos e riscos sociais

Microeconomias, moedas e outros ativos financeiros estão embutidos na maioria dos primeiros aplicativos da Web 3.0 e comunidades digitais. Dão origem a novos incentivos e desincentivos que irão alterar o cálculo do risco. Tome a segurança cibernética como exemplo: as arquiteturas econômicas incorporadas da Web 3.0 criam incentivos claros para hackers em comparação com as implantações tradicionais de nuvem ou TI. Em ambientes tradicionais, os serviços e dados são frequentemente explorados sem um benefício monetário claro ou imediato. Em aplicativos blockchain, em comparação, o valor significativo geralmente já está codificado diretamente no blockchain.

As empresas também devem avaliar a Web 3.0 quanto aos riscos legais, ambientais e sociais relacionados ao consumidor. Como as noções de propriedade individual, participação financeira e interoperabilidade descentralizada estão incorporadas na web, os líderes empresariais e aqueles que projetam e protegem o ecossistema da Web 3.0 enfrentam várias questões que afetam a segurança da organização e dos indivíduos:

- Como as empresas podem apoiar a acessibilidade e evitar o agravamento da privação digital e financeira?

- Como as organizações podem apoiar a melhoria social e ambiental quando a UX é hipercapitalizada e as interações são impulsionadas por tokenização, escassez artificial ou outros sinais de reputação compráveis?

- Como as empresas tradicionais farão transações com organizações autônomas descentralizadas nativas da Web 3.0 e quais são os “invólucros” legais que fornecem proteção?

- Mais importante ainda, como as organizações promoverão a confiança de participantes individuais e empresas em ambientes Web 3.0?

O papel central das tecnologias blockchain pode tornar a Web 3.0 radicalmente diferente de seus predecessores.

Novas oportunidades significam novos riscos

A próxima geração da web não trata apenas de capacitar as pessoas por meio de governança distribuída — técnica, social e econômica –, mas também de proteger melhor o ecossistema no processo. As redes distribuídas oferecem alguns benefícios de segurança , mas estão longe de serem imunes a exploits de software, erros humanos e outras vulnerabilidades.

A visão da Web 3.0 aborda questões cruciais de seu antecessor relacionadas à assimetria de poder, controle, censura, fraude, privacidade e risco de perda de dados. No entanto, não exclui o surgimento de uma nova classe de riscos em segurança de dados, identidade, incentivos econômicos e novas abordagens de engenharia social.

Notícias relacionadas:

- O que é Web 3.0 (Web3)? Definição, guia e história

- Web 2.0 vs. Web 3.0 vs. Web 1.0: Qual é a diferença?

- 10 principais recursos da tecnologia Web 3.0

- 8 principais casos de uso e exemplos da Web 3.0

Fonte: TechTarget

Veja também:

- O DHS acaba de adicionar iPhone, iPad e Mac à sua lista de alertas

- Proteção de Dados Pessoais – Aplicação de penalidades no Brasil e no Mundo

- Como tomar decisões sobre gastos com segurança em meio ao cenário recessivo

- Empresa revela falhas de segurança em sistema RTLS

- A ameaça dos bots contra o setor de turismo

- CLM alerta: anúncios no Google podem esconder ciberataques

- Como se defender contra os ataques ao DNS?

- ‘Ransomware’ continua sendo um dos tipos de ataques preferidos por cibercriminosos

- CISA lança script de recuperação para vítimas do ransomware ESXiArgs

- Hackers transformam suplementos do Microsoft Visual Studio em armas

- 5 melhores tecnologias para proteger o Kubernetes

Be the first to comment