Ransomware: cuidado com as táticas, ferramentas e procedimentos. O ransomware continua afetando inúmeras organizações , e o problema só parece estar piorando.

Os defensores de todos os tipos de organização – incluindo agências governamentais e empresas privadas – necessitam ter defesas mais eficazes.

O site Bank Info Security, do grupo ISMG, alerta que o ideal é que tais defesas incluam organizações que procuram proativamente por táticas, técnicas e procedimentos de atacantes de ransomware conhecidos. Esse tipo de caça às ameaças pode ajudar os defensores a localizar ataques na fase de reconhecimento, antes que eles avancem para a extração de dados ou para o bloqueio criptográfico dos sistemas.

Mas por onde começar?

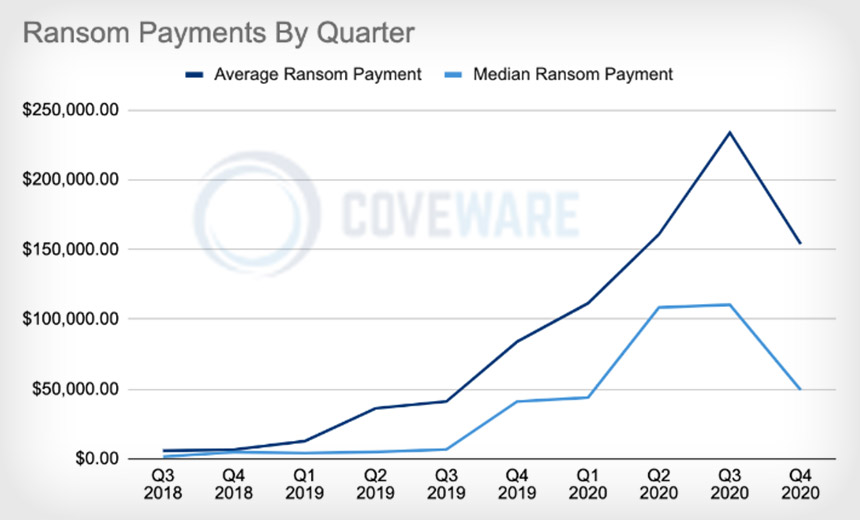

Primeiro, talvez, reconhecendo que o status quo não está funcionando. De fato, o ransomware continua gerando grandes lucros para os criminosos, relata a Coveware, empresa de resposta a incidentes de ransomware.

Esses são pagamentos de resgate médios e medianos feitos pelas vítimas com base em milhares de casos investigados por trimestre pela Coveware. Embora as médias tenham diminuído recentemente, os lucros gerais permanecem altos.

O estado das defesas de ransomware não parece estar melhorando – ou pelo menos não tão rapidamente quanto os invasores continuam a inovar . No ano passado, “pelo menos 113 governos e agências federais, estaduais e municipais foram afetados por ransomware que, coincidentemente, é o mesmo número que foi afetado em 2019“, relata a empresa de segurança Emsisoft em um resumo das tendências de ransomware .

No ano passado, “globalmente, mais de 1.300 empresas, muitas delas com sede nos Estados Unidos, perderam dados, incluindo propriedade intelectual e outras informações confidenciais“, disse Emsisoft.

Esse número conta apenas as organizações que relataram publicamente que sofreram uma infecção de ransomware ou que dados roubados aparecem em sites de vazamento. Como a subnotificação de crimes é generalizada, o nível real de ocorrências de ransomware é provavelmente muito maior do que o que foi relatado.

Mas é notável que, ao comparar todo 2019 com 2020, a Emsisoft não viu um crescimento no número de vítimas de ransomware.

“Os números permaneceram relativamente estáveis, apesar do COVID-19 e da transição para o trabalho remoto“, disse Brett Callow, consultor de ameaças da Emsisoft. “Provavelmente porque a pandemia causou tantos problemas para os cibercriminosos quanto para as organizações. As superfícies de ataque se alteraram e os atores da ameaça demoraram a se ajustar – razão pela qual o número de incidentes caiu significativamente nos primeiros dias da pandemia.”

Grandes operadores recrutam especialistas

Dados os lucros potenciais a serem obtidos por meio do ransomware, mais operações estão entrando na briga , bem como aumentando a escala, diz John Fokker, chefe de investigações cibernéticas e Red Team da McAfee Advanced Threat Research. Ele diz que algumas das principais habilidades buscadas por operações bem-sucedidas incluem testes de penetração – usando ferramentas como Metasploit e Cobalt Strike. Familiaridade com ferramentas e ambientes de administração de sistema, incluindo armazenamento conectado à rede e backups – por exemplo, usando o Microsoft Hyper-V – também estão em demanda, diz ele.

Obter acesso às organizações e mantê-lo continua a ser uma prioridade, independentemente do impacto nos sistemas hackeados, diz Tom Kellermann, chefe de estratégia de segurança cibernética da VMware.

“Em geral, o ransomware tem mais de 14 técnicas de evasão diferentes”, diz ele. Isso inclui virtualização, evasão de sandbox, modificação de registros, ofuscação de arquivos e desabilitação de ferramentas de segurança.

“Mas, o mais importante, precisamos reconhecer que vimos um renascimento dos tootkits. Eles querem voltar. Eles vão ficar; a persistência é uma prioridade”, diz ele. “O mais importante agora é que muda o jogo, especialmente quando vimos uma onda de resposta de contra-incidentes, que está ocorrendo 82% do tempo agora – tudo, desde a exclusão de logs até a destruição de infraestrutura ou dados.”

A primeira prioridade dos invasores depois de invadir, no entanto, costuma complicar as chances de recuperação da vítima. “Eles penetram nos backups primeiro para evitar a ressurreição”, diz Kellermann.

Defesas essenciais

O imperativo é claro para as organizações: tenha fortes defesas contra ransomware em vigor, ou então.

“As organizações precisam estar preparadas para um ataque de ransomware“, disse a firma de segurança cibernética FireEye em um relatório recente. “Isso significa garantir que as redes sejam segmentadas, que um plano real esteja em vigor e que os exercícios de mesa tenham sido conduzidos com líderes seniores e outros funcionários importantes para que todos estejam prontos para assumir uma ação ideal. As organizações devem ter um acordo de nível de serviço de resposta a incidentes – SLA – em vigor. Eles também devem estabelecer backups seguros para os quais as equipes podem reverter quando necessário. “

Outra defesa essencial: manter todo o software atualizado. Para ataques investigados por respondentes de incidentes na empresa de segurança Group-IB no ano passado, explorar falhas conhecidas que não foram corrigidas “foi um dos vetores de acesso inicial mais populares entre os atores de ameaças“, e especialmente para caçadores de grandes jogos, diz Oleg Skulkin, o principal especialista forense digital da empresa. A caça ao big game refere-se a derrubar alvos maiores na busca por recompensas maiores de resgate.

Os especialistas também recomendam o uso de autenticação multifator para proteger o protocolo de desktop remoto e o acesso VPN. Sem o MFA, os invasores precisam apenas usar força bruta ou roubar credenciais válidas para acessar sistemas remotamente.

“Se você tiver autenticação multifator, mesmo que os invasores tenham credenciais adequadas, será impossível para eles” acessar remotamente os sistemas simplesmente usando essas credenciais, observa Skulkin. Por fim, treinar os funcionários e especialmente as equipes de segurança cibernética para melhor “prevenir e responder a esses ataques” continua sendo essencial, observa ele.

Caça a ameaças: 13 TTPs para se precaver

Para identificar melhor quando foram violados, os especialistas recomendam que as organizações procurem atacantes de ransomware que possam estar dentro de suas redes. Aqui estão apenas algumas das táticas, técnicas e procedimentos amplamente usados pelos operadores de ransomware que as organizações devem monitorar:

- AdFind: essa ferramenta de linha de comando do Active Directory é empregada – como tantos utilitários legítimos – por vários criminosos, afirma o Group-IB.

- Scanner de IP avançado: o desenvolvedor Famatech diz que seu scanner de rede gratuito “mostra todos os dispositivos de rede, dá acesso a pastas compartilhadas, oferece controle remoto de computadores (via RDP e Radmin) e pode até desligar computadores remotamente“. O Group-IB diz que os invasores às vezes abandonam a ferramenta por conta própria ou simplesmente fazem o download nos sistemas do site oficial, como parte de seus esforços de penetração na rede.

- Trojans “bancários”: Trickbot e Qakbot estão entre os tipos de malware que começaram como cavalos de Troia bancários, mas que foram redesenhados para ajudar as gangues a obter acesso inicial a um sistema e, em seguida, “largar” outros tipos de malware, incluindo ransomware. Por causa do crescente cruzamento entre este tipo de malware e ransomware, “achamos que as empresas devem investigar as infecções com mais cuidado, em vez de apenas refazer a imagem da máquina e seguir em frente“, disse Ariel Jungheit da Equipe de Análise e Pesquisa Global da Kaspersky Lab.

- Criptografia de unidade de disco BitLocker: a menos que seja administrada adequadamente, essa ferramenta, incorporada em versões recentes do Windows, pode ser usada por invasores para criptografar à força todos os PCs. “Nem sempre é necessário um malware para sequestrar sistemas”, diz Rick McElroy, chefe de estratégia de segurança da VMware.

- ClearLock: Esta ferramenta de bloqueio de tela é usada por invasores “para que os administradores de sistema e outras pessoas não possam fazer login e cancelar os processos de criptografia“, diz Skulkin do Group-IB.

- Armazenamento em nuvem: “Operadores de ransomware geralmente usam armazenamento em nuvem para exfiltrar dados confidenciais de redes comprometidas“, diz Group-IB. A empresa de segurança Sophos afirma que os três principais sites usados pelos invasores para enviar dados exfiltrados são o Google Drive, o Amazon Simple Storage Service e o Mega file-sharing service.

- Cobalt Strike: Esta ferramenta de teste de penetração é usada por “cerca de 70% de todos os grupos envolvidos na caça de big games“, diz Skulkin.

- Exploits: gangues de ransomware visam vulnerabilidades em serviços de acesso remoto , como a falha CVE-2019-11510 no Pulse Secure e outras falhas nos produtos Pulse Secure, Fortinet e Palo Alto, diz Skulkin. Essas falhas podem fornecer aos invasores acesso remoto e fácil à infraestrutura da vítima. Por outro lado, os especialistas dizem que manter esses sistemas corrigidos pode levar os invasores a procurar outro lugar.

- Desinstalador IObit: Este utilitário do Windows foi projetado para instalar arquivos indesejados. Os criminosos costumam usar a ferramenta para desativar ou ajudar a evitar o software antivírus.

- Mimikatz: esta ferramenta disponível gratuitamente pode ser usada para fazer um dump de senhas do Windows e ajudar os invasores a escalar privilégios. Skulkin diz que continua sendo amplamente usada e muitas vezes é implantada sem que os invasores se importem em renomear ou tentar ocultá-lo.

- NLBrute: projetado para adivinhar por força bruta uma ampla gama de senhas RDP.

- NS2: Hackers usam este utilitário para montar drives de rede disponíveis e compartilhamentos para permitir que seu código malicioso se espalhe mais longe.

- PsExec: a Microsoft chama isso de “uma substituição telnet leve que permite executar processos em outros sistemas.” Especialistas em segurança dizem que várias gangues contam com ele para ajudar a derrubar as vítimas.

Preparação

Dedicar recursos à caça de ameaças e à vigilância de TTPs conhecidos, bem como colocar defesas essenciais no lugar, não vai parar todos os atacantes com ransomware em seus caminhos.

“As organizações serão visadas e comprometidas, por isso é crucial ter estratégias de prevenção e recuperação em vigor”, afirma FireEye. Isso inclui a implementação de estratégias bem definidas de resposta a incidentes .

Mas qualquer coisa que uma organização possa fazer para dificultar a vida dos atacantes com ransomware pode levar os criminosos a procurar outro lugar. Da mesma forma, aperfeiçoar as estratégias de resposta pode atenuar melhor o impacto de um ataque em andamento, ejetar os atacantes das redes e mitigar os danos mais rapidamente. Como acontece com todos os aspectos da defesa contra ransomware, o planejamento compensa.

Fonte: Bank Info Security

- Sistemas de controle industrial: o novo alvo do malware

- Resolução BACEN 4893 substitui 4658 – Veja o que muda.

- Você acha que sabe tudo sobre pen-testing de segurança na nuvem?

- Mais de 6.700 servidores VMware estão vulneráveis online a CVE 9.8

- Etapas e estruturas de resposta a incidentes para SANS e NIST

- Assista a gravação do Webinar: Business, Security e Legal no bloco da LGPD

- 5 principais ferramentas de segurança cibernética de código aberto para 2021

- ANPD inicia processo de regulamentação sobre incidentes de segurança

- O que é uma falha zero day?

- Secretaria do Consumidor investiga 40 vazamentos de dados

- A LGPD pode transformar os SOC’s em CDC’s – Centros De Defesa Cibernética

- O que é segurança de rede Zero Trust?

2 Trackbacks / Pingbacks