Nova campanha de phishing explora ferramenta da Microsoft Dynamics 365 Customer Voice

Com 2 milhões de organizações usuárias no mundo, o Microsoft 365 possui uma poderosa ferramenta, o Dynamics 365 Customer Voice, contra a qual pesquisadores da Check Point Software identificaram campanha de phishing de mais de 3.000 e-mails maliciosos direcionados a 350 empresas

A Check Point Software descobriu uma nova campanha de phishing que explora a ferramenta Dynamics 365 Customer Voice, da Microsoft, uma solução de gestão de relacionamento com o cliente amplamente utilizada para registrar chamadas, gravar chamadas com clientes, realizar pesquisas, monitorar classificações e coletar feedback, o que a torna um alvo atraente para criminosos cibernéticos. O Microsoft 365 é usado por mais de 2 milhões de empresas no mundo todo, de acordo com a Statista, sendo que, pelo menos, 500 mil organizações recorrem ao Dynamics 365 Customer Voice, entre elas 97% das empresas da Fortune 500.

Os pesquisadores da Check Point Software identificaram cerca de 3.370 mensagens de e-mail associadas a essa campanha, direcionadas a colaboradores de mais de 350 organizações, na sua maioria sediadas nos Estados Unidos. No total, mais de um milhão de caixas de correio foram alvos. Eles apontam que, nessa nova campanha de phishing, os cibercriminosos enviam arquivos comerciais e faturas de contas comprometidas e incluem links falsos do Dynamics 365 Customer Voice. A configuração do e-mail parece legítima e facilmente engana os destinatários, fazendo-os cair na armadilha de ligações fraudulentas.

Entre as organizações afetadas encontram-se associações comunitárias, universidades e instituições de ensino superior, meios de comunicação social, uma importante organização de informação em saúde, além de várias instituições dedicadas à promoção das artes e cultura.

Modus operandi da campanha

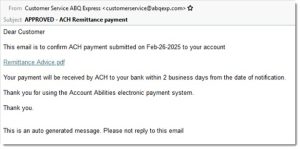

Os e-mails de phishing exploram temas financeiros, com linhas de assunto relacionadas com extratos de liquidação, pagamentos TEF (Transferência Eletrônica de Fundos), declarações de fechamento de contrato ou documentação ALTA (Associação Americana de Títulos de Propriedade).

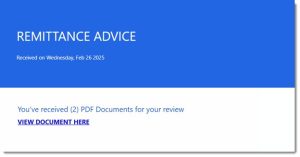

Como mencionado anteriormente, os e-mails contêm links fraudulentos que os destinatários receberam indicando uma nova mensagem de voz ou um documento PDF. Todas as mensagens são cuidadosamente construídas para parecerem legítimas. Em alguns casos, os atacantes inserem um link real da Microsoft na mensagem junto a um link adicional fraudulento.

Exemplos de e-mail de phishing:

Ao clicar nos links ilegítimos, os destinatários são direcionados para um teste de CAPTCHA, cujo objetivo é convencer as vítimas de que não estão interagindo com um e-mail de phishing, mas sim com uma solicitação autêntica.

Em seguida, o destinatário é direcionado para um site de phishing, o qual imita uma página de login da Microsoft. É aqui que os atacantes tentam roubar as informações e credenciais de acesso dos usuários.

Impacto potencial

O principal objetivo dessa campanha de phishing é roubar as credenciais dos usuários. Caso os cibercriminosos tenham sucesso, eles podem obter acesso não autorizado a informações e sistemas confidenciais.

Como resultado, as organizações podem sofrer manipulação de contas internas, roubo de fundos e/ou interrupções operacionais.

Medidas de mitigação

A Microsoft já bloqueou algumas das páginas de phishing utilizadas nessa campanha. No entanto, algumas tentativas podem ter chegado às caixas de entrada antes que as páginas fossem removidas.

Exemplo de uma página de phishing bloqueada pela Microsoft:

Os pesquisadores afirmam que é fundamental que os responsáveis de cibersegurança alertem os seus colaboradores para a possibilidade de receberem e-mails suspeitos, reforçando a importância de verificar cuidadosamente a origem de cada mensagem, sobretudo quando estas parecem vir de serviços Microsoft, como o Dynamics 365 Customer Voice.

Além disso, as organizações devem adotar soluções de segurança de e-mail avançadas, impulsionadas por IA, baseado em nuvem e com múltiplas camadas, atuando de forma inline (dispositivo ou serviço posicionado diretamente no caminho do tráfego de rede) e mecanismos de detecção de ameaças integrados.

Veja também:

- Setor financeiro lidera ataques no Brasil em 2025

- Ferramenta detecta servidores Apache vulneráveis

- Proteção de dados além da conformidade

- Como se proteger em meio à alta de ciberataques

- ChatGPT é um desastre de privacidade. Descubra o porquê.

- CISA confirma exploração de vulnerabilidades do SonicWall

- Por que é hora de dizer adeus às senhas?

- Confie em você. Mas confirme com o MFA

- Hotpatching do Windows Server exigirá assinatura

- Microsoft anuncia Passwordless como padrão

- Avaliando soluções de Attack Surface Management (ASM) com GigaOm

- Controlando incidentes cibernéticos na área da saúde

Be the first to comment