Microssegmentação e Zero Trust protege ativos críticos. Toda empresa deve estar vigilante o tempo todo, pois malfeitores estão cada vez mais sofisticados em seus ataques.

As empresas enfrentam atualmente um cenário muito desafiador no campo da cibersegurança. Ameaças estão por toda parte. Confiança é um passivo. E os ambientes de TI das empresas são muito complexos.

Malfeitores estão cada vez mais sofisticados em seus ataques. Muitos deles agora usam poderosas ferramentas de exploração que antes estavam disponíveis apenas em alguns países. Em um cenário cada vez mais globalizado, é cada vez mais comum que os criminosos trabalham juntos para compartilhar ou trocar ferramentas, informações e dados roubados.

Esse desafio é ainda mais agravado por perímetros amorfos, más posturas de segurança, o número cada vez maior de endpoints conectados e o uso de equipamentos pessoais no trabalho.

Ameaças existem do lado de fora, mas é pouco provável que já não tenham invadido sua empresa em algum momento. Isso significa que é importante estar vigilante o tempo todo.

Não se pode assumir que qualquer conexão ou comunicação entre elementos dentro da empresa possa ser confiável. É preciso considerar seu ambiente como se já estivesse comprometido, e é necessário controlar, inspecionar e autorizar todas as comunicações, dispositivos e indivíduos.

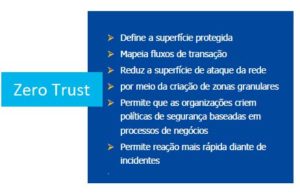

Isso é o que a abordagem Zero Trust lhe permite fazer.

Zero Trust é a melhor maneira de enfrentar o atual cenário de ameaças

A abordagem Zero Trust permite às empresas proteger seus ativos críticos, onde quer que estejam. Isso é importante porque usamos atualmente um grande e crescente número de dispositivos em empresas distribuídas, além do número cada vez maior de dispositivos conectados, que dificultam a definição dos perímetros das redes. Na realidade o perímetro de rede, como conhecido a décadas, esta desaparecendo.

Esse método assume confiança zero em todas as entidades – usuários, dispositivos, aplicações ou pacotes – independentemente com quem, com o que ou a que ponto elas se relacionem nas redes das empresas.

Filmes de terror costumam ter o mesmo enredo previsível. O personagem principal acha que o bandido está do lado de fora, mas, de fato, já está dentro de casa.

A cibersegurança nas empresas segue uma linha semelhante.

Tradicionalmente, as ameaças vêm de fora das empresas. Por esse motivo, organizações dedicam tempo e esforços na defesa de perímetros fixos. Muitas ainda fazem isso.

No entanto, muitas vezes os malfeitores já invadiram as redes das empresas, e o fato é que elas ainda nem sabem disso. É preciso estar atento e preparado para conter e erradicar essas ameaças.

Uma vez dentro das empresas, os invasores se movem rapidamente. É preciso ser mais rápido do que eles. E quanto mais tempo se leva para identificar e combater eventos de cibersegurança, mais tempo os hackers têm para produzir estragos e expandir seu alcance. É uma corrida contra o tempo!

No entanto, as equipes de TI perdem tempo tentando determinar o que aconteceu, como aconteceu, o que fazer e como lidar com tais eventos.

A reação típica dos grupos de TI nesses casos é identificar violações e vulnerabilidades, analisá-las, gerar chamados de suporte e, em seguida, agir contra elas. Cada etapa desse processo é muito manual. Isso torna a identificação e a contenção de eventos de cibersegurança propensas a erros e difíceis de administrar. E tudo leva muito tempo.

Parte do problema vem do fato de as arquiteturas de segurança serem complexas e dos controles de segurança estarem isolados em silos. Isso eleva os custos, diminui a eficácia e torna tudo mais lento.

As empresas também costumam demorar para reconhecer e solucionar vulnerabilidades – principalmente aquelas que tentam passar por cima da TI.

Hoje, não é incomum ver funcionários instalarem software em seus dispositivos, que depois se conectarão às redes das empresas. Esse ato, em si, pode ser uma violação da política corporativa. Além disso, os aplicativos podem introduzir vulnerabilidades, ou o próprio equipamento pode ser invadido, gerando oportunidades que serão exploradas futuramente pelos hackers.

Os integrantes das equipes de TI podem reconhecer o software que está gerando as vulnerabilidades e alertar outras pessoas sobre a ameaça, porém esse processo é, tipicamente, ineficiente e demorado. Também pode acontecer de não resolver adequadamente as vulnerabilidades. Por exemplo, um funcionário instalou um programa em seu laptop. A equipe de segurança tomou conhecimento disso por meio da varredura diária da rede. Após 48 horas, o funcionário recebeu um email alertando-o sobre o problema.

Em um ambiente de TI típico, essa seria considerada uma resposta rápida e sofisticada.

Entretanto, é fácil ver o que há de errado nesse cenário. Demorou horas para identificar a vulnerabilidade e dias para obter os detalhes do indivíduo que poderia agir. Além disso, a equipe de segurança deixou para o funcionário desinstalar o programa problemático.

Essa resposta pode parecer completamente aceitável em uma perspectiva histórica, mas o fato é que, se não agir rapidamente para fechar as brechas de cibersegurança – e não estiver preparada para reagir diante de um evento desse tipo, fora de controle -, a empresa pode perder clientes, receita, valor de mercado e a reputação conquistada arduamente. Será preciso gastar tempo e dinheiro para reduzir os danos, em vez de usar esses recursos para expandir os negócios. E a reputação será certamente afetada – colocando todo o trabalho em risco.

Microsegmentação

A microssegmentação é uma estratégia de segurança que segmenta sua rede em elementos menores e os gerencia com políticas de segurança de TI.

Pense na segurança tradicional como um cofre de banco e na microssegmentação como um cofre dentro dele. A microssegmentação permite separar redes físicas de maneira rápida e fácil em microssegmentos lógicos. Cada microssegmento é protegido, reduzindo drasticamente o risco.

Se uma ameaça entrar no cofre, ela só pode desbloquear as caixas com as chaves certas.

A microssegmentação é um método de criação de zonas seguras em data centers e implantações em nuvem que permite às empresas isolar cargas de trabalho umas das outras e protegê-las individualmente. O objetivo é tornar a segurança da rede mais granular, mais micro controladas!

Microssegmentação vs. VLANs, firewalls e ACLs

A segmentação de rede não é nova. As empresas contam com firewalls, redes locais virtuais (VLAN) e listas de controle de acesso (ACL) para a segmentação da rede há anos. Com a microssegmentação, as políticas são aplicadas a cargas de trabalho individuais para maior resistência a ataques. Onde as VLANs permitem fazer uma segmentação de granulação muito grossa, a microssegmentação permite fazer uma segmentação de granulação mais fina. Portanto, em qualquer lugar que você precise chegar ao particionamento granular do tráfego, é onde você usará a microssegmentação.

O surgimento de redes definidas por software e virtualização de rede pavimentou o caminho para a microssegmentação. Podemos fazer coisas em software, em uma camada que está desacoplada do hardware subjacente, isso torna a segmentação muito mais fácil de implantar.

Com a microssegmentação, os profissionais de TI podem personalizar as configurações de segurança para diferentes tipos de tráfego, criando políticas que limitam os fluxos de rede e aplicativos entre as cargas de trabalho àqueles que são explicitamente permitidos. Nesse modelo de segurança de confiança zero, uma empresa pode definir uma política, por exemplo, que declare que os dispositivos médicos só podem se comunicar com outros dispositivos médicos. E se um dispositivo ou carga de trabalho for movido, as políticas e atributos de segurança serão movidos com ele.

O objetivo é diminuir a superfície de ataque à rede: ao aplicar regras de segmentação à carga de trabalho ou aplicativo, a TI pode reduzir o risco de um invasor passar de uma carga de trabalho ou aplicativo comprometido para outro.

Outro motivador é a eficiência operacional. Listas de controle de acesso, regras de roteamento e políticas de firewall podem se tornar complicadas e gerar uma grande sobrecarga de gerenciamento, tornando as políticas difíceis de escalar em ambientes que mudam rapidamente.

A microssegmentação normalmente é feita em software, o que torna mais fácil definir segmentos de baixa granularidade. E com microssegmentação, TI pode trabalhar para centralizar a política de segmentação de rede e reduzir o número de regras de firewall necessárias, reduzindo os custos diretos e indiretos existentes na manutenção da segregação tradicional.

Como a microssegmentação gerencia o tráfego do data center

Firewalls tradicionais, sistemas de prevenção de intrusão (IPS) e outros sistemas de segurança são projetados para inspecionar e proteger o tráfego que entra no data center na direção norte-sul. A microssegmentação dá às empresas maior controle sobre a quantidade crescente de comunicação leste-oeste ou lateral que ocorre entre os servidores, contornando as ferramentas de segurança com foco no perímetro. Se ocorrerem violações, a microssegmentação limitará a potencial exploração lateral de redes por hackers.

A maioria das empresas coloca todas as suas ferramentas de segurança de alto valor no núcleo do data center: firewalls, IPSes. E então o tráfego que se move de norte a sul precisa passar por esses firewalls. Se estiver se movendo de leste a oeste, está contornando essas ferramentas de segurança . Você poderia colocar firewalls em todos os pontos de interconexão, mas isso seria proibitivamente caro e também não é muito ágil.

Unisys Stealth

Stealth é um pacote de software confiável por organizações governamentais e comerciais para proteger sistemas sensíveis de ameaças cibernéticas com microssegmentação definida por software e orientada por identidade.

Stealth cria comunidades de interesse (COI) que estabelecem canais de comunicação exclusivos entre os membros com base em identidades confiáveis. Os membros da comunidade não podem iniciar ou aceitar a comunicação de não membros e a criptografia restringe os não membros de interceptar comunicações intracomunitárias.

O que você pode fazer com Stealth?

Conheça sua rede Conheça sua redeVisualize, modele e projetar segurança informada |

Microssegmentação fácil Microssegmentação fácilIsole ativos, independentemente do ambiente, rede ou dispositivo |

Criptografar dados em movimento Criptografar dados em movimentoImpedir a detecção de pacotes com criptografia AES-256 |

Encobrir ativos críticos Encobrir ativos críticosEsconder criptograficamente crítico ativos de adversários |

Ativar segurança adaptativa Ativar segurança adaptativaIntegre as ferramentas de segurança existentes para correlacionar, detectar e responder |

Prevenir fraude Prevenir fraudeVerifique as identidades com biometria física e comportamental |

MindSec e Unisys firmam parceria com foco em soluções voltadas ao conceito Zero Trust

Saiba mais sobre o Stealth com a MindSec, representante oficial Unisys

[wpforms id=”431″]

13 Trackbacks / Pingbacks