Microsoft Office 365 Webmail expõe o endereço IP do usuário em emails. Se você usa a interface de webmail do Office 365 esperando impedir que os destinatários de e-mail vejam seu endereço IP local, você estará sem sorte. Ao enviar email pelo Office 365, seu endereço IP local será injetado na mensagem como um cabeçalho de email extra.

“Operar um website e focar tópicos relacionados à segurança da informação tornou-me uma pessoa paranoica. Isso me leva a enviar respostas para emails de estranhos via webmail, para que eu não exponha meu endereço IP local por segurança e para proteger minha privacidade.”, diz Jason Lang da BleepingComputer

Acontece que, se você estiver usando a interface de webmail do Office 365 para ocultar seu endereço IP, segundo Jason você não estará ocultando nada.

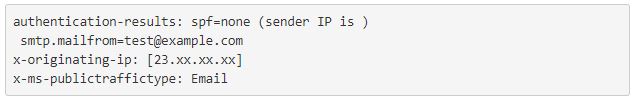

Ao enviar um email pelo Office 365 (https://outlook.office365.com/), o serviço injetará um cabeçalho de email adicional no email chamado x-originating-ip que contém o endereço IP do cliente de conexão, que nesse caso é o seu IP local endereço.

O BleepingComputer testou as interfaces de webmail para o Gmail, Yahoo, AOL, Outlook.com (https://outlook.live.com) e Office 365.

Nenhuma das interfaces de webmail além do Office 365 injetou o endereço IP local do usuário, que é o comportamento esperado quando usa-se o webmail.

Se você estiver usando a interface de webmail do Office 365 e desejar manter seu endereço IP local privado, neste ponto, você precisará se conectar ao webmail usando uma VPN ou Tor. Isso fará com que o endereço IP dos serviços seja injetado no email, e não no seu local.

Recurso de nível corporativo

De acordo com as respostas nos fóruns de respostas da Microsoft, a Microsoft removeu o campo de cabeçalho x-originador-ip em 2013 Melanie_D. da Microsoft respondeu a questionamento do a remoção do endereo IP com o seguinte texto: “Por favor, esteja ciente de que a Microsoft optou por mascarar o endereço IP de origem X. Esta é uma mudança planejada por parte da Microsoft, a fim de garantir o bem-estar e a segurança de nossos clientes. A Microsoft está no caminho de melhorar continuamente a segurança e a segurança online de seus usuários. Qualquer feedback sobre essa preocupação seria tratado com a maior atenção.”

Para o Office 365, que atende à empresa, esse cabeçalho foi deixado intencionalmente para que os administradores pudessem procurar por email que foi enviado para sua organização a partir de um determinado endereço IP. Isso é especialmente útil para encontrar a localização de um remetente no caso de uma conta ter sido invadida.

O meu IP aparece?

Para verificar se você está com o endereço exposto quando usa o webmail, siga os seguintes passos:

- Entre no Webmail do Office365 e envie um email para uma outra conta ou para você mesmo

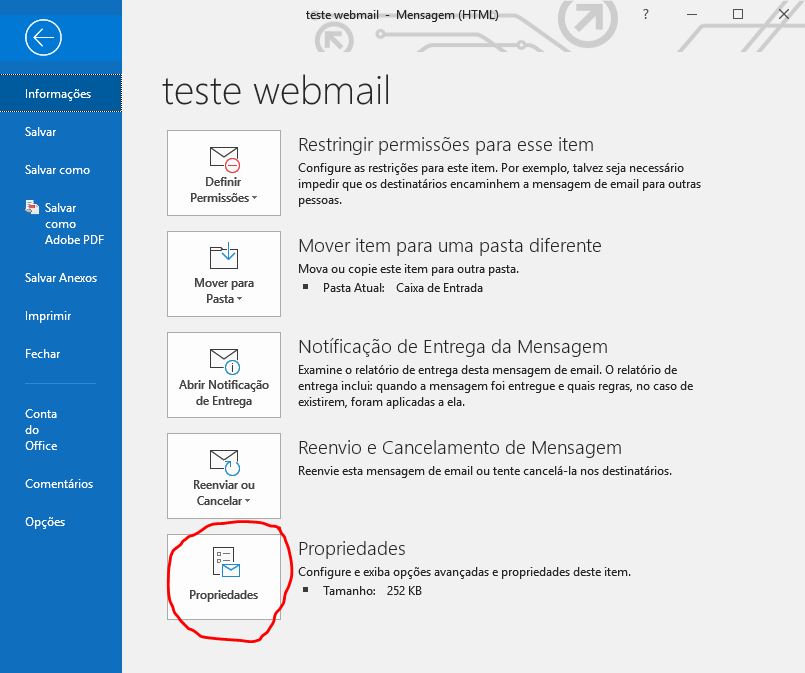

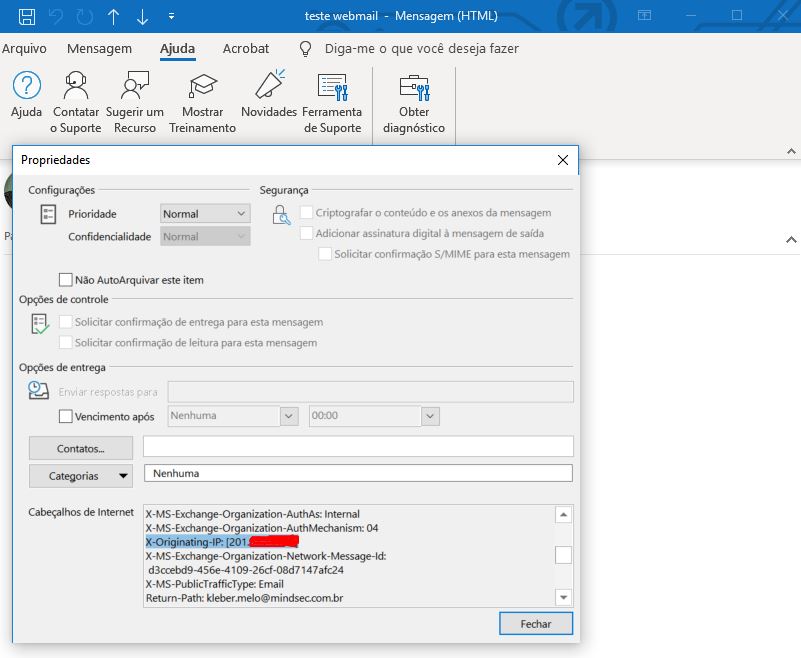

Clique duas vezes na mensagem de email para abri-lo fora do painel de leitura.

Clique em arquivo > Propriedades.

Informações de cabeçalho aparecem na caixa cabeçalhos de Internet.

- Vá descendo nas informações até encontrar “X-Originating-IP” , este campo mostrará o IP de origem onde o webmail foi acessado

Como esconder o IP do Webmail

Para administradores do Office 365 que não desejam continuar usando este cabeçalho, você pode fazê-lo seguindo os seguintes passos:

- Vá ao “Centro de Administração do Exchange”

- Selecione “Fluxo de emails”

- Clique para criar uma nova regra e selecione “Modificar Mensagens”

- Dê um nome para a regras, aqui usamos “ESCONDER IP DO WEBMAIL”

- Selecione a quais usuários quer aplicar a regra ou simplesmente selecione “Aplicar a todas as mensagens”

- Em “faça o Seguinte” selecione “Remover este Cabeçalho”

- Na caixa que irá se abrir inclua o texto “X-Originating-IP”

- Clique OK

- Clique SALVAR

- Clique SIM para aplicar a todas as mensagens futuras

Para fins de segurança e auditoria, é provável que você necessite manter esta opção ativa, mas se quiser esconder o IP de origem siga os passos acima.

Este procedimento não se aplica as mensagens enviadas pelo cliente de emails, que sempre irá apresentar no header o IP do remetente a menos que você use uma VPN e engane o destinatário com um endereço do seu provedor de VPN.

Fonte: BleepingComputer

Veja também:

- CrowdStrike aterriza no Brasil com o melhor Next Generation AV do mercado!

- CrowdStrike expande presença internacional para atender à crescente demanda do cliente

- Novo malware MONOKLE tem a capacidade de controle do dispositivo móvel SEM ROOT.

- Segurança ou conformidade? Uma decisão que não deve ser tomada

- NCSC alerta para nova onda de ataques de sequestro de DNS

- DataSpii: Vazamento de dados pessoais em massa

- Empresa de serviços forenses paga resgate após ataque cibernético

- Pesquisadores enganam o AV da Cylance para que não identifique malwares conhecidos

- Novo ataque permite que aplicativos Android ouçam o seu alto-falante sem permissão

- Você pode confiar seu rosto ao FaceApp ?

- Pesquisadores divulgam novo ataque que explora função Power Query do Excel

- Facebook é multado em US$5 Bi e Rede Marriott em US$125 Mi

- Ataque explora respostas do HTTP 301 para redirecionar usuários

- British Airways pode ter que pagar US $ 230 Mi em multa devido a GDPR

4 Trackbacks / Pingbacks