Malware Backdoor afeta sites WordPress. Sites baseados em WordPress estão sendo alvos de um malware que explora vulnerabilidades em plug-ins e temas para comprometer seus sistemas.

Cerca de 30 vulnerabilidades são exploradas em vários plug-ins e temas dessa plataforma, se as páginas web estiverem usando versões desatualizadas, sem correções as páginas alvo serão injetadas com um código JavaScript malicioso. O resultado disso ocorre ao usuário clicar em qualquer área de uma página infectada eles são redirecionados a outros sites.

Esse malware visa versões de 32 bits do Linux, mas pode ser executado também em versões de 64 bits. A principal funcionalidade do malware é hacker os sites baseados em WordPress CMS ( Content Management System ) e injetar um script malicioso.

Abaixo temos os plug-ins e temas desatualizados que podem ser afetados:

- Plug-in de suporte ao bate-papo ao vivo do WP

- WordPress – Postagens relacionadas ao Yuzo

- Plug-in de personalização de tema visual de lápis amarelo

- EasysmtpName

- Plug-in de conformidade com o GDPR do WP

- Tema de jornal no controle de acesso do WordPress (vulnerabilidade CVE-2016- 10972)

- Thim Core

- Inserção de código do Google

- Plug-in de doações totais

- Postar Modelos Personalizados Lite

- Gerenciador de reservas rápidas WP

- Bate-papo ao vivo do Faceboor da Zotabox

- Plug-in WordPress para Designer de Blog

- Perguntas frequentes do WordPress Ultimate (vulnerabilidades CVE-2019-17232 e CVE-2019-17233)

- Integração WP-Matomo (WP-Piwik)

- Códigos de acesso WordPress ND para compositor visual

- Bate-papo ao vivo WP

- Página em breve e modo de manutenção

- Híbrido

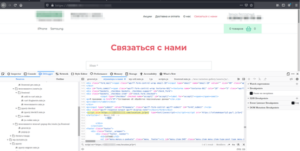

Abaixo temos o exemplo de uma das páginas infectadas:

Especialista da Doctor Web descobriram a versão do malware Linux.Backdoor.WordpressExpoit1 atualizada a diferença é o IP do servidor de comando e controle, endereço do domínio do qual o código malicioso é baixado e por uma lista adicional de vulnerabilidades exploradas para os plug-ins abaixo:

- Plug-in Brizy para WordPress

- Leitor de vídeo FV Flowplayer

- WooCommerce

- Página do WordPress em breve

- Tema WordPress OneTone

- Plug-in WordPress de Campos Simples

- Plug-in WordPress Delucks SEO

- Criador de enquetes, pesquisas, formulários e questionários da OpinionStage

- Rastreador de métricas sociais

- WPeMatico RSS Feed Fetcher

- Plug-in de avaliações avançadas

Com isso, ambas as variantes do malware possuem funcionalidades não implementadas para hackers credenciais de administrador do site alvo por meio de ataques de força bruta. Se essa opção for implementada em novas versões os criminosos podem conseguir atacar sites que estejam com a versão dos plug-ins atualizada com vulnerabilidades corrigidas.

A recomendação da Doctor Web recomenda que os proprietários dos sites baseados em WordPress mantenham todos os seus componentes atualizados, incluindo também temas de terceiros, usando sempre senhas fortes e exclusivas para suas contas.

Por: Celso Faquer Fonte: https://news.drweb.com/show/?i=14646&lng=en&c=23

Veja também:

- Como interromper ataques à infraestrutura com ferramentas DDoS e Threat Intelligence

- Linux e Segurança de Dados: Os Mitos, Desafios e Soluções

- Existe uma desconexão entre os líderes empresariais e as equipes de segurança?

- UE versus EUA: Quais são as diferenças entre suas leis de privacidade de dados?

- Curva de Desempenho como explicar para sua Equipe!

- “Contas Privilegiadas” O que realmente significa?

- O que é Insider Threat!

- ROI e Planejamento dos Investimento de Segurança

- Erros na composição das senhas

- É necessário mais que Tecnologia para se proteger de ataques Ransomware

- Indústria de segurança cibernética não tem um problema de estresse

- Aspirador robô fotografa mulher no banheiro

Be the first to comment