Domain Shadowing – Técnica avançada de comprometimento de sites na internet. Técnica se provou mais perigosa e abrangente do que era imaginado originalmente.

Nesse método, criminosos são capazes de comprometer o DNS de sites legítimos e criar subdomínios que apontem para páginas maliciosas, enviadas às vítimas como se fizessem parte da organização real, ultrapassando também ferramentas automatizadas de segurança.

Trata-se do domain shadowing (ou sombreamento de domínios, na tradução), um formato de ataque com mais de 12,1 mil casos registrados entre abril e junho deste ano. Para os pesquisadores da Unit 42, unidade de pesquisa de ameaças da empresa de tecnologia Palo Alto Networks, se trata de um vetor que apresenta crescimento e risco consideráveis às organizações.

Com essa técnica, os cibercriminosos comprometem nomes de domínio para atacar diretamente os proprietários ou usuários dos domínios ou usá-los para vários empreendimentos nefastos, incluindo phishing, distribuição de malware e operações de comando e controle (C2). Um caso especial de sequestro de DNS é chamado de sombra de domínio, onde os invasores criam subdomínios maliciosos furtivamente sob nomes de domínio comprometidos. Os domínios sombreados não afetam a operação normal dos domínios comprometidos, tornando difícil para as vítimas detectá-los. A discrição desses subdomínios geralmente permite que os criminosos aproveitem a reputação benigna do domínio comprometido por um longo tempo.

O alerta lança luz para o fato de que esse tipo de comprometimento é difícil de ser detectado (o que o torna muito interessante aos criminosos) e, também, a baixa percepção dos golpes pelas ferramentas de segurança. Além disso, a Unit 42 detectou uma rede de phishing que usou mais de 649 domínios comprometidos a partir de 16 sites, uma das maiores já detectadas usando a prática.

Como funciona o Domain Shadowing

Os cibercriminosos usam nomes de domínio para vários fins nefastos, incluindo comunicação com servidores C2, distribuição de malware, golpes e phishing. Para ajudar a perpetrar essas atividades, os criminosos podem comprar nomes de domínio (registro malicioso) ou comprometer os existentes (sequestro/comprometimento de DNS). Os caminhos para os criminosos comprometerem um nome de domínio incluem roubar a credencial de login do proprietário do domínio no registrador ou provedor de serviços DNS, comprometer o registrador ou provedor de serviços DNS, comprometer o próprio servidor DNS ou abusar de domínios pendentes .

O sombreamento de domínio é uma subcategoria de sequestro de DNS (DNS hijacking), em que os invasores tentam passar despercebidos. Primeiro, os cibercriminosos inserem subdomínios furtivamente sob o nome de domínio comprometido. Em segundo lugar, eles mantêm registros existentes para permitir a operação normal de serviços como sites, servidores de e-mail e quaisquer outros serviços que usem o domínio comprometido. Ao garantir a operação ininterrupta dos serviços existentes, os criminosos tornam o comprometimento imperceptível para os proprietários do domínio e a limpeza de entradas maliciosas improvável. Como resultado, o shadowing de domínio fornece aos invasores acesso a subdomínios praticamente ilimitados, herdando a reputação benigna do domínio comprometido.

Quando os invasores alteram os registros DNS de nomes de domínio existentes, eles visam os proprietários ou usuários desses nomes de domínio. No entanto, os criminosos costumam usar domínios ocultos como parte de sua infraestrutura para dar suporte a iniciativas como campanhas de phishing genéricas ou operações de botnet. No caso de phishing, os criminosos podem usar domínios ocultos como o domínio inicial em um e-mail de phishing, como um nó intermediário em um redirecionamento malicioso (por exemplo, em um sistema de distribuição de tráfego malicioso ) ou como uma página de destino que hospeda o site de phishing. No caso de operações de botnet, um domínio sombreado pode ser usado, por exemplo, como um domínio proxy para ocultar a comunicação C2.

Na Tabela 1, coletamos exemplos de domínios sombreados usados como parte de uma campanha de phishing recente descoberta automaticamente por nosso detector. Os invasores comprometeram vários nomes de domínio que existem há muitos anos e, assim, construíram uma boa reputação. Foi observado que os endereços IP desses domínios (e IPs de seus subdomínios benignos) estão localizados na Austrália (AU) ou nos Estados Unidos (EUA). Suspeitamente, todos os domínios sombreados têm endereços IP localizados na Rússia (RU) – um país e sistema autônomo diferente dos domínios pai. Além disso, todos os domínios ocultos nesta campanha usam um endereço IP da mesma sub-rede /24 IP(os três primeiros números são os mesmos no endereço IP). Um indicador adicional de malícia notada é que todos os subdomínios maliciosos mostrados foram ativados ao mesmo tempo e ficaram operacionais por um período relativamente curto.

| FQDN | Endereço de IP | CC | Visto pela primeira vez | Visto pela última vez | Tempo ativo* |

| halont.edu[.]au | 103.152.248[.]148 | PARA | 2020-11-23 | 2022-06-28 | ~ 9 anos |

| training.halont.edu[.]au | 103.152.248[.]148 | PARA | 2020-12-08 | 2021-05-02 | ~ 7 anos |

| training.halont.edu[.]au** | 62.204.41[.]218 | RU | 2022-04-17 | 2022-05-06 | < 1 mês |

| ocwdvmjjj78krus .halont.edu[.]au | 62.204.41[.]218 | RU | 2022-04-04 | 2022-04-04 | < 1 dia |

| baqrxmgfr39mfpp .halont.edu[.]au | 62.204.41[.]218 | RU | 2022-04-01 | 2022-04-01 | < 1 dia |

| barwonbluff.com[.]au | 27.131.74[.]5 | PARA | 2018-12-13 | 2022-06-28 | ~ 19 anos |

| bancobpmmavfhxcc.barwonbluff.com [.]au | 62.204.41[.]247 | RU | 2022-03-07 | 2022-06-06 | ~ 3 meses |

| tomsvprfudhd .barwonbluff.com[.]au | 62.204.41[.]77 | RU | 2022-03-07 | 2022-03-07 | < 1 dia |

| brisbanegateway[.]com | 101.0.112[.]230 | PARA | 2015-04-23 | 2022-06-24 | ~ 12 anos |

| carriernhoousvz .brisbanegateway[.]com | 62.204.41[.]218 | RU | 2022-03-07 | 2022-03-08 | ~ 2 dias |

| vembanadhouse[.]com | 162.215.253[.]110 | NÓS | 2019-09-04 | 2022-06-28 | ~ 17 anos |

| wiguhllnz43wxvq.vembanadhouse[.]com | 62.204.41[.]218 | RU | 2022-03-25 | 2022-03-25 | < 1 dia |

Exemplo de domínios comprometidos e seus subdomínios sombreados. *A coluna de tempo ativo é baseada no horário visto pela primeira vez em pDNS, Whois ou archive.org. **Parece que o subdomínio training.halont.edu[.]au foi desativado e, posteriormente, o invasor o invadiu acidentalmente por meio de caracteres curinga de DNS . FQDN significa Fully Qualified Domain Name e CC significa o código do país do endereço IP.

Como detectar o Domain Shadowing

Para resolver problemas com abordagens baseadas em busca de ameaças para detectar domínios ocultos – como falta de cobertura, atraso na detecção e necessidade de trabalho humano – os pesquisadores projetaram um pipeline de detecção aproveitando os logs de tráfego DNS passivos (pDNS) com base no trabalho de Liu et al. . Com base em observações semelhantes às discutidas na Tabela 1, foi extraído mais de 300 recursos que poderiam sinalizar possíveis domínios sombreados. Usando esses recursos, os pesquisadores treinaram um classificador de aprendizado de máquina que é o núcleo do pipeline de detecção.

Abordagem de design para o classificador de aprendizado de máquina

Pode-se organizar os recursos em três grupos – aqueles específicos para o próprio domínio sombra candidato, aqueles relacionados ao domínio raiz do domínio sombra candidato e aqueles relacionados aos endereços IP do domínio sombra candidato.

O primeiro grupo é específico para o próprio domínio sombreado candidato. Exemplos desses recursos no nível do FQDN incluem:

- Desvio do endereço IP do IP do domínio raiz (e seu país/sistema autônomo).

- Diferença na primeira data de visualização em comparação com a primeira data de visualização do domínio raiz.

- Se o subdomínio é popular.

O segundo grupo de recursos descreve o domínio raiz do domínio sombreado candidato. Exemplos são:

- A proporção de popular para todos os subdomínios da raiz.

- O desvio médio de IP dos subdomínios.

- O número médio de dias em que os subdomínios estão ativos.

O terceiro grupo de recursos é sobre os endereços IP do domínio sombreado candidato, por exemplo:

- O domínio apex para a proporção de FQDN no IP.

- O desvio médio do país de IP dos subdomínios que usam esse IP.

Como foi gerado mais de 300 recursos – onde muitos deles são altamente correlacionados – os pesquisadores realizaram a seleção de recursos para usar apenas os recursos que mais contribuirão para o desempenho do classificador de aprendizado de máquina. Usou-se o teste Qui-quadrado para encontrar as melhores características individualmente e a correlação mútua de Pearson para diminuir o peso de características altamente correlacionadas.

Pode-se selecionar classificadores com diferentes compensações de desempenho e complexidade dependendo do caso de uso desejado. Usando um classificador de floresta aleatória, os pesquisadores obteram 99,99% de acuracidade, 99,92% de precisão e 99,87% de recuperação usando apenas os 64 melhores recursos e permitindo que cada uma das 200 árvores na floresta aleatória use no máximo oito recursos e tenha uma profundidade máxima de quatro . Um classificador mais simples – usando apenas os 32 principais recursos, onde cada árvore pode usar no máximo quatro recursos e ter uma profundidade de dois – pode atingir 99,78% de acurracidade, 99,87% de precisão e 92,58% de recall.

Durante um período de dois meses, nosso classificador encontrou 12.197 domínios sombreados com média de algumas centenas de detecções por dia. Observando esses domínios no VirusTotal, os pesquisadores descobriran que apenas 200 foram marcados como maliciosos por pelo menos um fornecedor e concluíram, com esses resultados, que a sombra de domínio é uma ameaça ativa para a empresa e é difícil de detectar sem aproveitar os algoritmos automatizados de aprendizado de máquina que podem analisar grandes quantidades de logs de DNS.

Uma campanha de phishing usando domínios sombrios

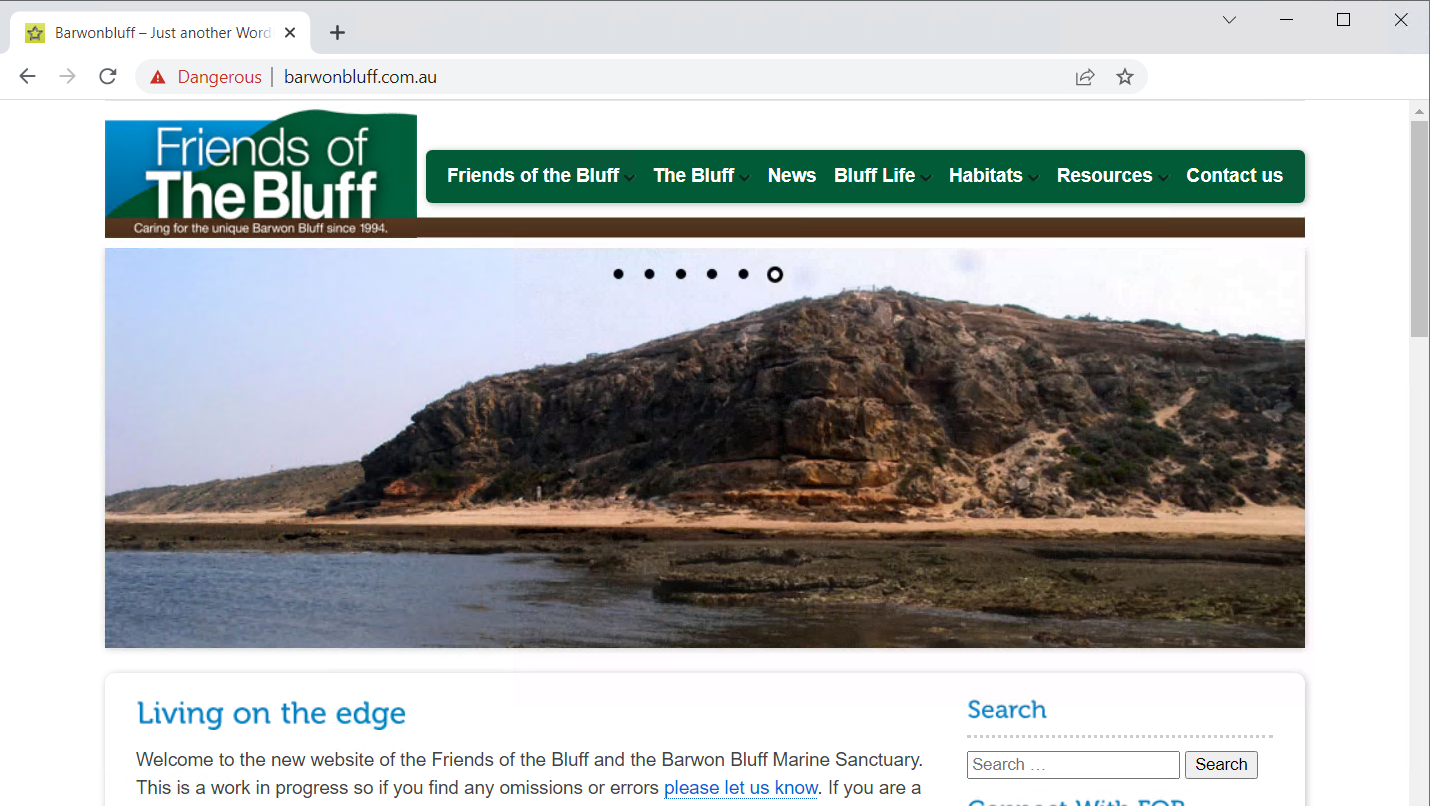

Em seguida, nos aprofundamos na campanha de phishing que usamos como exemplo na Tabela 1. Agrupando – com base no endereço IP e domínios raiz – os resultados do detector apontaram 649 domínios ocultos criados em 16 nomes de domínio comprometidos para esta campanha. A Figura 1 abaixo é uma captura de tela de barwonbluff.com[.]au , um dos domínios comprometidos. Embora pareça funcionar normalmente, os invasores criaram muitos subdomínios que podem ser usados em links de phishing, como hxxps[:]//snaitechbumxzzwt.barwonbluff[.]com.au/bumxzzwt/xxx.yyy@target.it .

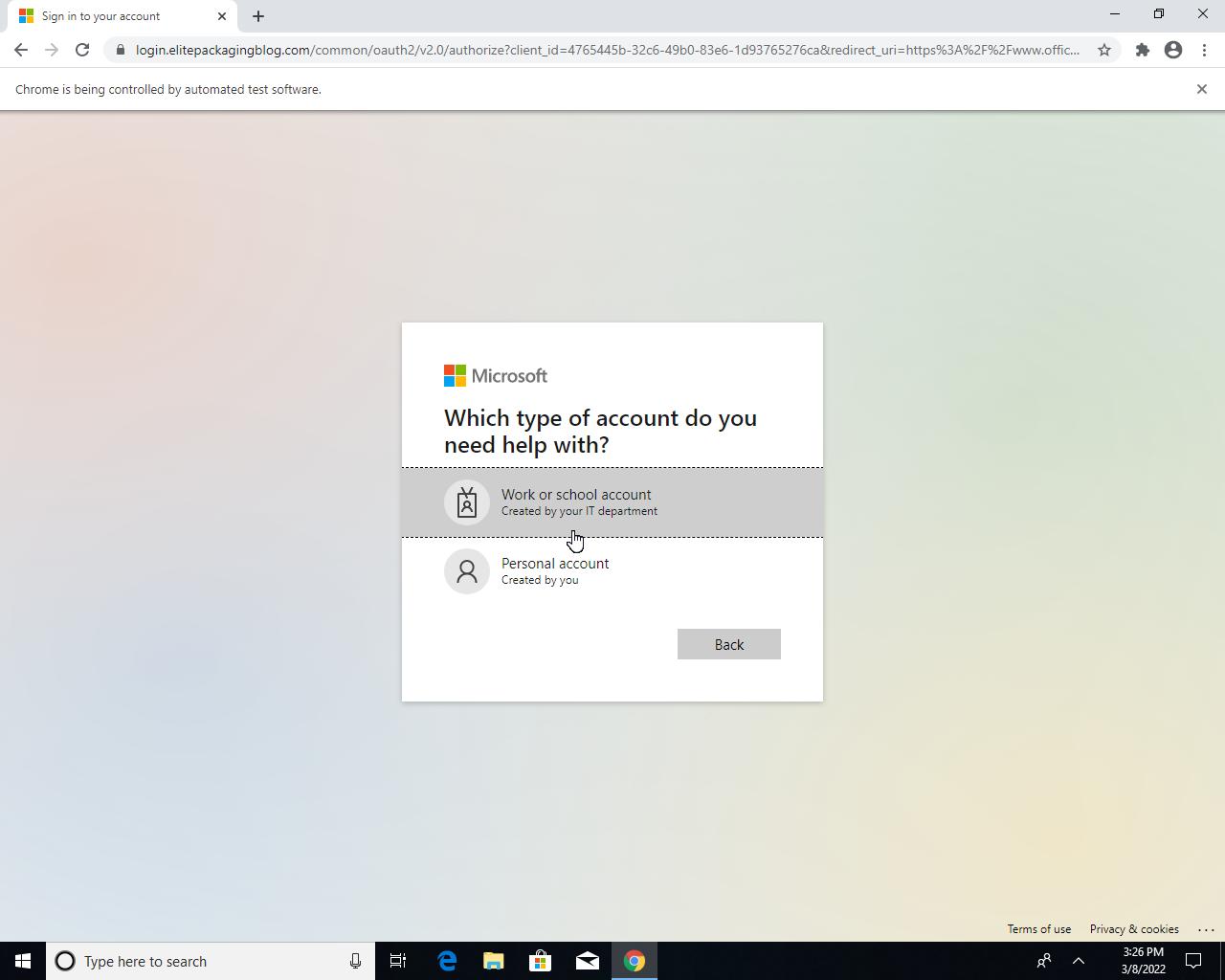

Quando os usuários clicam no URL de phishing acima, eles são redirecionados para uma página inicial, conforme mostrado na Figura 2. A página de phishing em login.elitepackagingblog[.]com deseja roubar credenciais de usuário da Microsoft. Para evitar cair em ataques de phishing semelhantes, os usuários precisam verificar o nome de domínio do site que estão visitando e o ícone de cadeado ao lado da barra de URL antes de inserir suas credenciais.

Conclusão

Os cibercriminosos usam domínios ocultos para vários empreendimentos ilícitos, incluindo operações de phishing e botnet. Observamos que é um desafio detectar domínios ocultos, pois os fornecedores do VirusTotal cobrem menos de 2% desses domínios. Como as abordagens tradicionais baseadas na pesquisa de ameaças são muito lentas e não conseguem descobrir a maioria dos domínios ocultos, os pesquisadores recorreram a um sistema de detecção automatizado baseado em dados pDNS. Nosso detector baseado em aprendizado de máquina de alta precisão processa terabytes de logs de DNS e descobre centenas de domínios ocultos diariamente.

Fonte: Unit42

Veja também:

- Fortinet lança novo serviço de treinamento e conscientização sobre segurança cibernética

- A importância da segurança da informação para o desenvolvimento dos negócios

- 5 dicas para CISOs sobre o futuro do TPCRM

- Quais desafios de segurança cibernética os programadores enfrentam?

- Uber: Lapsus$ teve como alvo Contratado Externo com MFA Bombing Attack

- Nova abordagem para Gerenciamento de Risco de Terceiros

- Gerenciamento de riscos de terceiros é o elo perdido?

- Ransomware: A ameaça do ransomware veio para ficar

- A natureza evolutiva do papel de um CISO no gerenciamento de riscos de terceiros

- Verificação ortográfica do Chrome e Microsoft Edge vazam senhas

- TeamTNT sequestra servidores para tentar quebrar criptografia Bitcoin

- 5 dicas para um melhor gerenciamento de chaves

Be the first to comment