Como explorar o Follina CVE-2022-30190. Veja como testar se seu equipamento está vulnerável.

Conforme publicamos hoje, 03 de junho, no post Zero Day com sucesso no Office mesmo com macros desabilitadas, a vulnerabilidade “Follina” na Microsoft Support Diagnostic Tool (MSDT) afeta todas as versões do Windows atualmente com suporte e pode ser acionada por meio de documentos do Office especialmente criados.

A Microsoft confirmou a existência de vulnerabilidade crítica que permite execução remota de código relacionada a recursos da ferramentas MSDT (Microsoft Support Diagnostic Tool), os invasores estão explorando ativamente uma falha não corrigida e fácil de explorar no MSDT que permite a execução remota de código de documentos do Office mesmo quando as macros estão desabilitadas.

A exploração bem-sucedida desta vulnerabilidade pode permitir a execução remota de código, possibilitando ações maliciosas como a instalação de programas, o comprometimento da confidencialidade de dados e a criação de novas contas de acesso no sistema afetado.

Até que sejam disponibilizadas correções para o problema, o Centro de Prevenção, Tratamento e Resposta à Incidentes Cibernéticos de Governo (CTIR Gov) recomenda que o protocolo MSDT seja desabilitado com urgência via edição do Registro do Windows, evitando-se desta forma o abuso de seu funcionamento. Para isso, são necessárias as seguintes ações:

- Acessar o prompt de comando do Windows como Administrador;

- Realizar o backup da chave de registro com o comando: reg export HKEY_CLASSES_ROOT\ms-msdt ms-msdt-backup-reg

- Apagar a chave, executando o comando: reg delete HKEY_CLASSES_ROOT\ms-msdt /f

Teste

O especialista Wilson Paolini descreveu um processo de teste, usando o Kali Linux, para verificação se o equipamento está vulnerável ao Follina, veja abaixo os passos descritos por Paolini.

1- Faça download do Nmap na máquina Windows https://nmap.org/download.html#windows;

2- Download do exploit no Kali Linux;

2- Acesse o diretório do exploit e de permissão de execução as script;

3- Execute o script no Kali Linux para gerar os arquivos clickme.docx e exploit.html. O arquivo clickme.docx é o documento word malicioso e o arquivo exploit.html é a página contendo os comandos maliciosos. Ao executar o script, é iniciado um servidor web no Kali Linux e o arquivo exploit.html é disponibilizado na porta 80. Ele será chamado quando o arquivo Word for aberto no Windows e através do msdt o comando malicioso será executado para gerar o cmd reverso;

4- Copie o documento Word malicioso do meu Kali Linux para o Windows com o nome de doc1.docx;

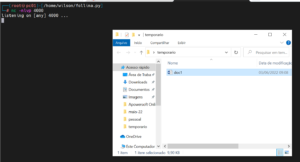

5- Abrir a porta 4000 no Kali Linux para receber o cmd reverso;

6- Abrir o arquivo Word malicioso no Windows;

7- Receba o cmd remoto no Kali Linux.

Por: Wilson Paolini, CEH, VHL, LPI2, SECURITY PLUS, ITIL, ISO

Veja também:

- Zero Day com sucesso no Office mesmo com macros desabilitadas

- Fortinet lança nova solução de detecção e resposta de rede com recursos de IA

- Conflito entre Rússia e Ucrânia é a primeira “ciberguerra” declarada

- Masterclass senhasegura: Alta disponibilidade e balanceamento de carga

- Cheers ransomware atinge sistemas VMware ESXi

- Pornô é mostrado em Totem no saguão do Santos Dumont

- Como garantir a recuperação das operações em um ataque virtual

- Patch Tuesday de implementa erro de autenticação

- MITRE cria estrutura para segurança da cadeia de suprimentos

- Ataques de phishing aumentaram 54% no primeiro trimestre

- CISA emite alerta de emergencia para mitigar vulnerabilidades do VMware

- QNAP alerta clientes de NAS sobre novos ataques do DeadBolt Ransomware

Be the first to comment