Ataques ClickFix mira alvo sistemas Windows e Linux. Hackers agora testam ataques ClickFix contra alvos Linux.

Uma nova campanha que utiliza ataques ClickFix foi detectada tendo como alvo sistemas Windows e Linux, usando instruções que possibilitam infecções em qualquer um dos sistemas operacionais.

ClickFix é uma tática de engenharia social em que sistemas de verificação falsos ou erros de aplicativo são usados para enganar visitantes de sites, fazendo-os executar comandos de console que instalam malware.

Esses ataques tradicionalmente têm como alvo sistemas Windows, solicitando que os alvos executem scripts do PowerShell a partir do comando Executar do Windows, resultando em infecções por malware que roubam informações e até mesmo ransomware .

No entanto, uma campanha de 2024 usando erros falsos do Google Meet também teve como alvo usuários do macOS .

ClickFix direcionado a usuários Linux

Uma campanha mais recente detectada pelos pesquisadores da Hunt.io na semana passada está entre as primeiras a adaptar essa técnica de engenharia social para sistemas Linux.

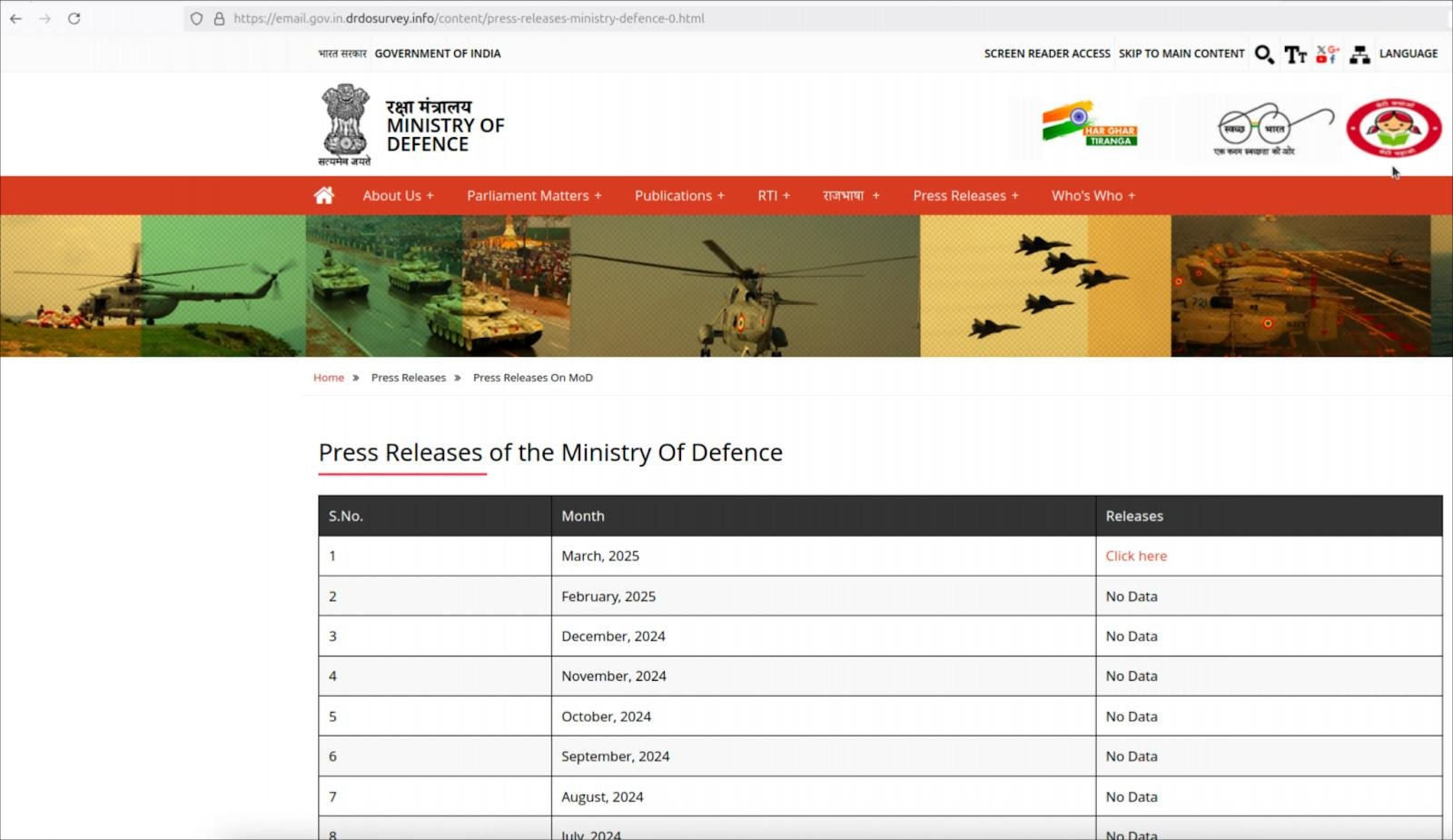

O ataque, atribuído ao grupo de ameaças APT36 (também conhecido como “Tribo Transparente”), ligado ao Paquistão, utiliza um site que se passa pelo Ministério da Defesa da Índia com um link para um suposto comunicado de imprensa oficial.

Fonte: Hunt.io

Quando os visitantes clicam neste link do site, eles são perfilados pela plataforma para determinar seu sistema operacional e, então, redirecionados para o fluxo de ataque correto.

No Windows, as vítimas recebem uma página em tela cheia avisando sobre direitos limitados de uso de conteúdo. Clicar em “Continuar” aciona um JavaScript que copia um comando MSHTA malicioso para a área de transferência da vítima, que recebe instruções para colá-lo e executá-lo no terminal do Windows.

Isso inicia um carregador baseado em .NET que se conecta ao endereço do invasor, enquanto o usuário vê um arquivo PDF falso para fazer tudo parecer legítimo e conforme o esperado.

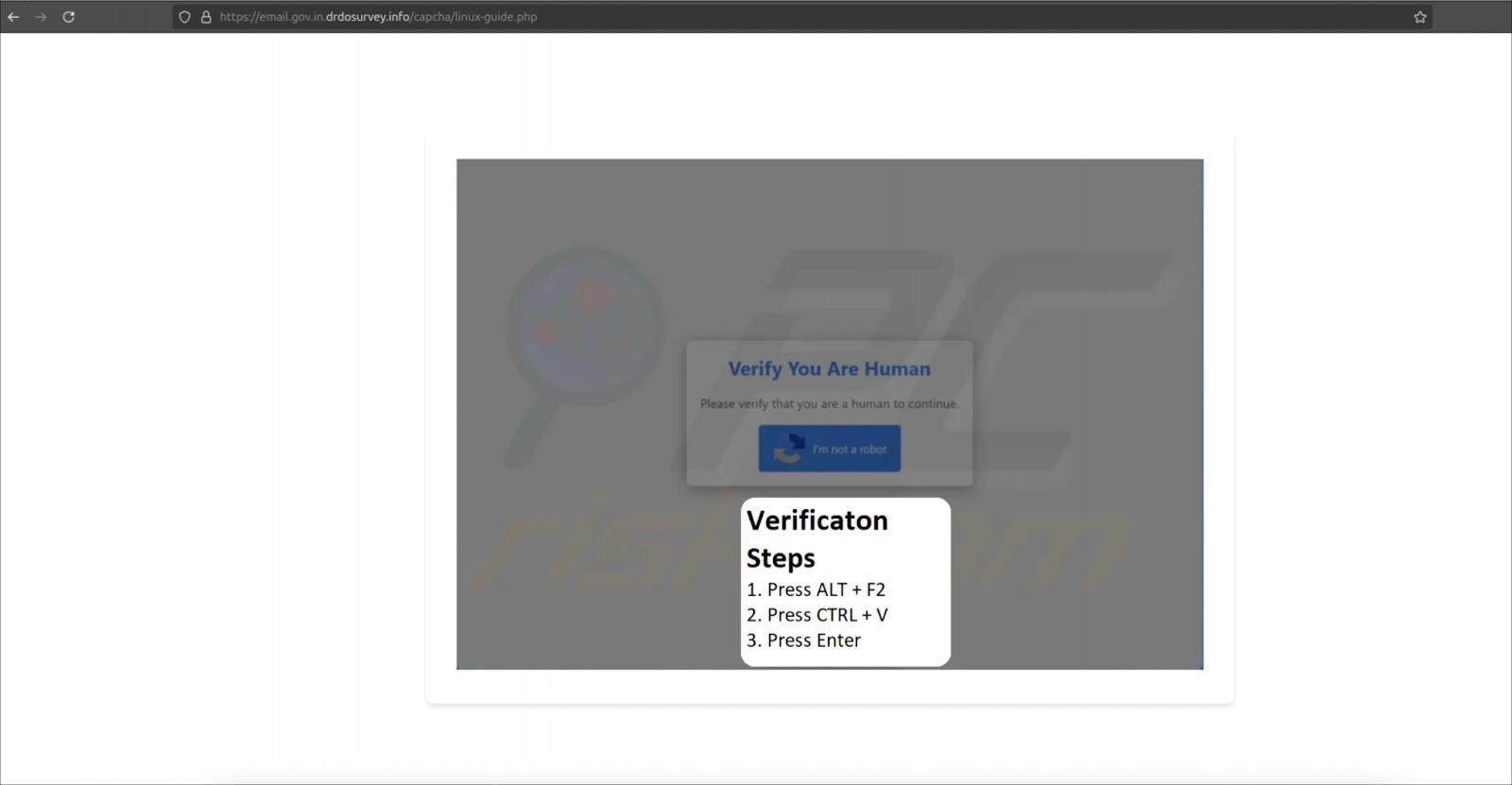

No Linux, as vítimas são redirecionadas para uma página CAPTCHA que copia um comando shell para a área de transferência ao clicar no botão “Não sou um robô”.

A vítima é então orientada a pressionar ALT+F2 para abrir uma caixa de diálogo de execução do Linux, colar o comando nela e pressionar Enter para executá-lo.

Fonte: Hunt.io

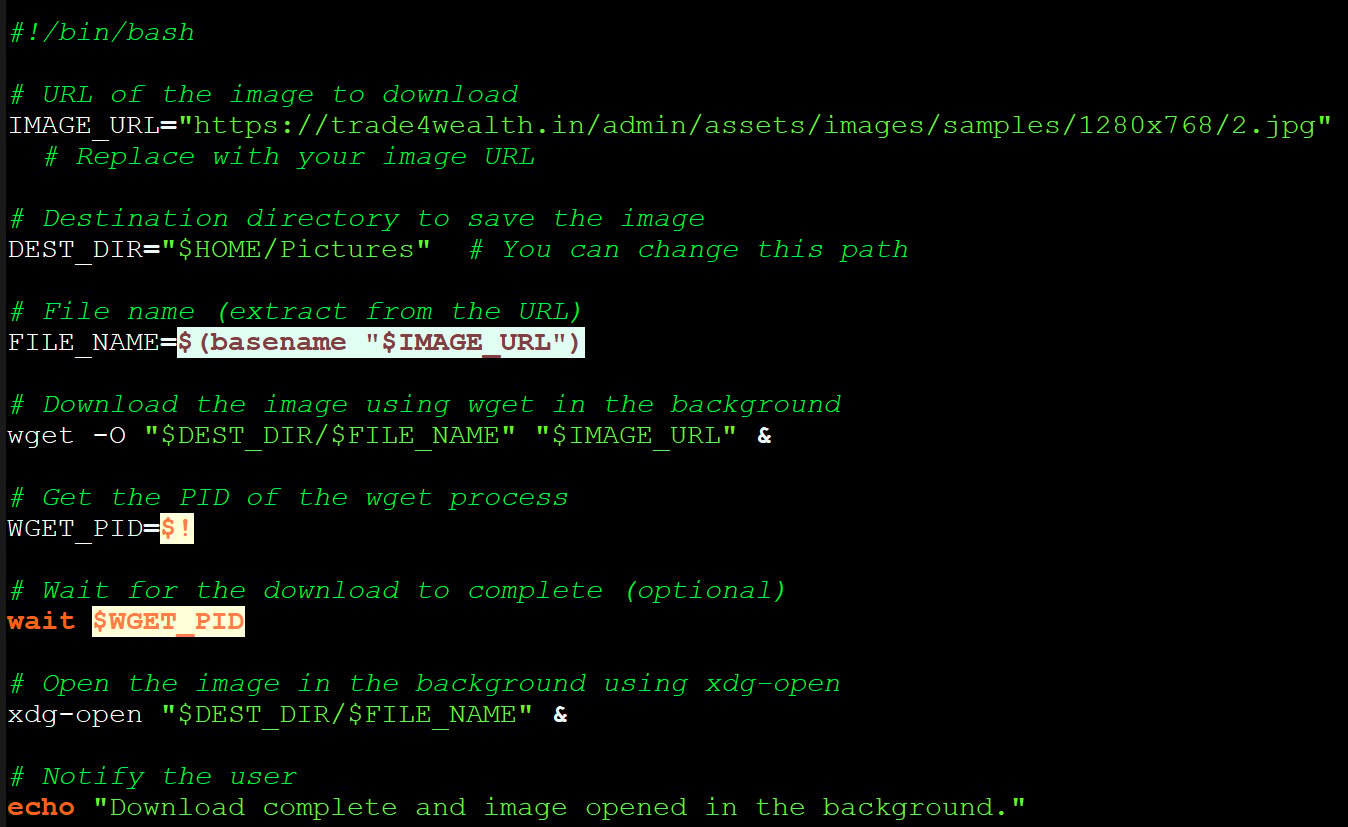

O comando instala o payload ‘mapeal.sh’ no sistema do alvo, que, de acordo com o Hunt.io, não realiza nenhuma ação maliciosa em sua versão atual, limitando-se a buscar uma imagem JPEG do servidor do invasor.

Fonte: BleepingComputer

“O script baixa uma imagem JPEG do mesmo diretório trade4wealth[.]in e a abre em segundo plano”, explica Hunt.io.

“Nenhuma atividade adicional, como mecanismos de persistência, movimento lateral ou comunicação de saída, foi observada durante a execução.”

No entanto, é possível que o APT36 esteja atualmente fazendo experimentos para determinar a eficácia da cadeia de infecção do Linux, já que eles só precisariam trocar a imagem por um script de shell para instalar malware ou executar outra atividade maliciosa.

A adaptação do ClickFix para realizar ataques no Linux é outra prova de sua eficácia, já que o tipo de ataque agora foi usado contra todas as três principais plataformas de sistemas operacionais de desktop.

Como política geral, os usuários não devem copiar e colar nenhum comando nas caixas de diálogo Executar sem saber exatamente o que o comando faz. Fazer isso só aumenta o risco de infecção por malware e roubo de dados confidenciais.

Fote: BleepingComputer

Veja também:

- Nova campanha de phishing explora ferramenta da Microsoft Dynamics 365 Customer Voice

- Segurança Cibernética é como beber água, tem que cuidar todos os dias!

- Setor financeiro lidera ataques no Brasil em 2025

- Ferramenta detecta servidores Apache vulneráveis

- Proteção de dados além da conformidade

- Como se proteger em meio à alta de ciberataques

- ChatGPT é um desastre de privacidade. Descubra o porquê.

- CISA confirma exploração de vulnerabilidades do SonicWall

- Por que é hora de dizer adeus às senhas?

- Confie em você. Mas confirme com o MFA

- Hotpatching do Windows Server exigirá assinatura

- Microsoft anuncia Passwordless como padrão

Be the first to comment