5 práticas para proteger contas do Active Directory

As contas de serviço do Windows Active Directory (AD) são os principais alvos de ataques cibernéticos devido aos seus privilégios elevados e acesso automatizado/contínuo a sistemas importantes. Os administradores do Windows devem, portanto, implementar medidas de segurança fortes e cruciais para proteger os ambientes do AD contra comprometimentos de segurança.

Este artigo descreve cinco práticas recomendadas para ajudar a proteger suas contas de serviço do AD e reduzir o risco de comprometimento por agentes mal-intencionados.

O que são contas de serviço?

As contas de serviço do AD são contas especializadas projetadas para executar aplicativos e serviços em servidores Windows. Para dar suporte a funções específicas de software, as contas de serviço exigem permissões elevadas para gerenciar a instalação de aplicativos e serviços principais e geralmente recebem amplo acesso à infraestrutura do sistema operacional para que os aplicativos dependentes funcionem corretamente.

Esse nível de acesso expansivo torna as contas de serviço alvos especialmente atraentes para agentes mal-intencionados que buscam se firmar em sistemas críticos.

Ao comprometer uma conta de serviço, os invasores geralmente podem obter amplo acesso em toda a rede e visibilidade de outros sistemas privilegiados.

Tipos de conta de serviço

As contas de serviço vêm em três tipos: contas de usuário local, contas de usuário de domínio, contas de serviços gerenciados (MSAs) e contas de serviço gerenciado de grupo (gMSAs).

Contas de usuário locais

As contas de usuário locais podem fazer login em um sistema Windows e acessar seus recursos e configurações. Os tipos de conta de usuário local incluem:

- Contas do sistema – têm permissões de administração locais com vários privilégios

- Contas de serviço local – têm acesso sem credenciais aos serviços de rede

- Contas de serviço de rede – têm acesso mais robusto e credenciado aos serviços de rede

Contas de usuário de domínio

Os serviços executados em uma conta de usuário de domínio têm todo o acesso local e de rede concedido à conta (ou a qualquer grupo do qual a conta seja membro), com acesso total aos recursos de segurança de serviço do Windows e do Microsoft AD Domain Services.

Contas de serviço gerenciado

As contas de serviço gerenciado (MSAs) são contas vinculadas a sistemas específicos que você pode usar para executar serviços, aplicativos e agendar tarefas com segurança no domínio do AD do sistema. Como eles usam controles de permissões rígidos por meio do AD, como controle de acesso baseado em função (RBAC) e automações de manutenção, os MSAs são considerados o tipo de conta de serviço mais seguro.

Agrupar contas de serviço gerenciado

A gMSA é uma conta de domínio que fornece a mesma funcionalidade que uma MSA, mas em vários servidores ou serviços.

As gMSAs fornecem mais recursos de segurança do que as contas de serviço gerenciadas tradicionais, como gerenciamento automático de senhas e gerenciamento simplificado de SPN (nome da entidade de serviço), para incluir a delegação de gerenciamento a outros administradores.

A importância de proteger as contas de serviço

Os administradores do Windows devem priorizar a proteção da conta de serviço, pois os invasores cibernéticos geralmente procuram contas de serviço como um ponto de entrada potencial em sistemas protegidos.

Por exemplo, os invasores de ransomware Storm-0501 exploram contas com privilégios excessivos ao passar de ambientes locais de organizações para ambientes de nuvem.

Isso permite que eles obtenham controle de rede, criem acesso backdoor persistente a ambientes de nuvem e implantem ransomware nos sistemas locais.

Cinco práticas recomendadas para proteger contas de serviço do AD

1. Siga o princípio do privilégio mínimo

Ao configurar contas de serviço, você deve seguir o princípio de privilégios mínimos, ou seja, os usuários e as contas devem ter apenas o conjunto mínimo de privilégios necessários para executar suas tarefas. As contas de serviço do AD são projetadas para executar tarefas específicas e, portanto, devem possuir apenas a permissão necessária para concluir essas tarefas.

Ao conceder privilégios excessivos (por exemplo, tornar uma conta de serviço um administrador de domínio ou corporativo), você introduz um risco significativo em seu ambiente Windows.

2. Use a autenticação multifator (MFA) sempre que possível

A implementação da MFA para todas as contas de usuário aumenta significativamente a segurança do seu ambiente do AD. Embora as contas de serviço geralmente não se destinem a logons interativos que dão suporte à MFA, é essencial incorporar a MFA aos processos de logon interativos de todas as contas de serviço que o fazem.

3. Remova as contas de serviço que não estão em uso

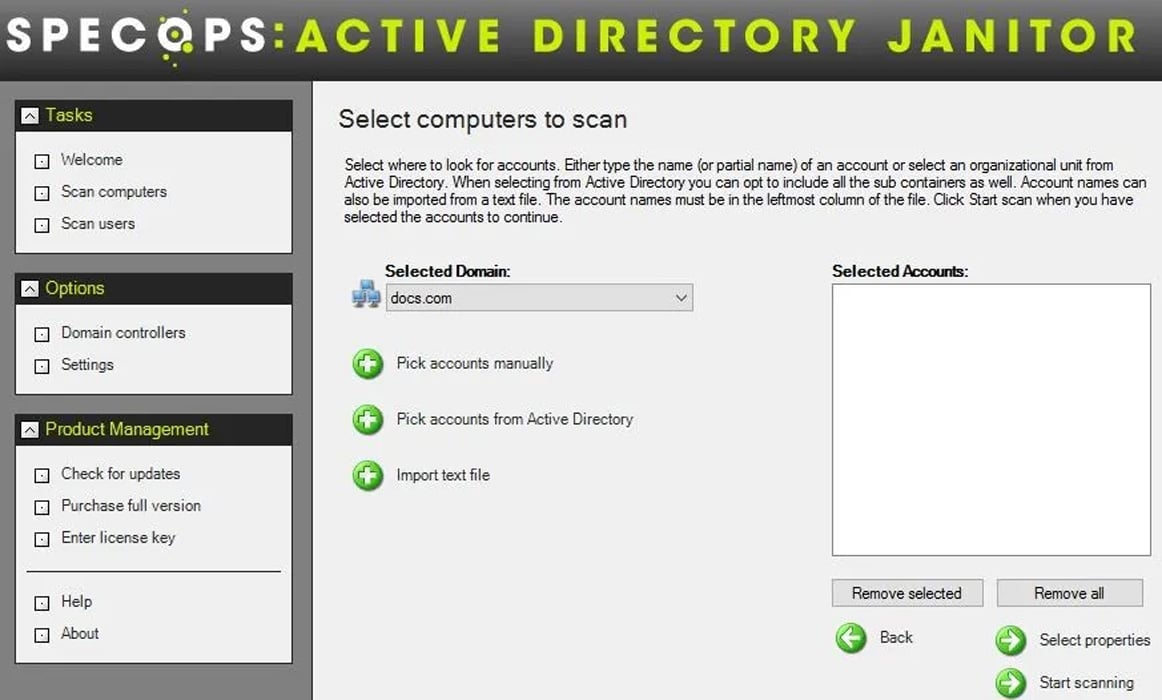

As contas de serviço do AD devem fazer parte de um programa de gerenciamento de ciclo de vida ativo, com todas as contas de serviço não utilizadas ou desnecessárias prontamente desabilitadas ou sinalizadas para atenção. Interessado em saber quantas contas de serviço não utilizadas você tem em seu AD?

Escaneie seu AD com nossa ferramenta de auditoria gratuita e somente leitura e obtenha um relatório exportável sobre contas inativas e outras vulnerabilidades relacionadas a senhas. Baixe o Specops Password Auditor aqui.

4. Monitore a atividade da conta de serviço

As contas de serviço do AD são os principais alvos dos invasores e devem ser monitoradas de perto quanto a atividades suspeitas e anomalias (por exemplo, acesso RDP não autorizado ou uso em servidores ou estações de trabalho inadequados).

Para auditoria, os administradores do Windows devem usar uma combinação de ferramentas nativas do AD e ferramentas de terceiros para controlar eventos de logon e alterações de conta.

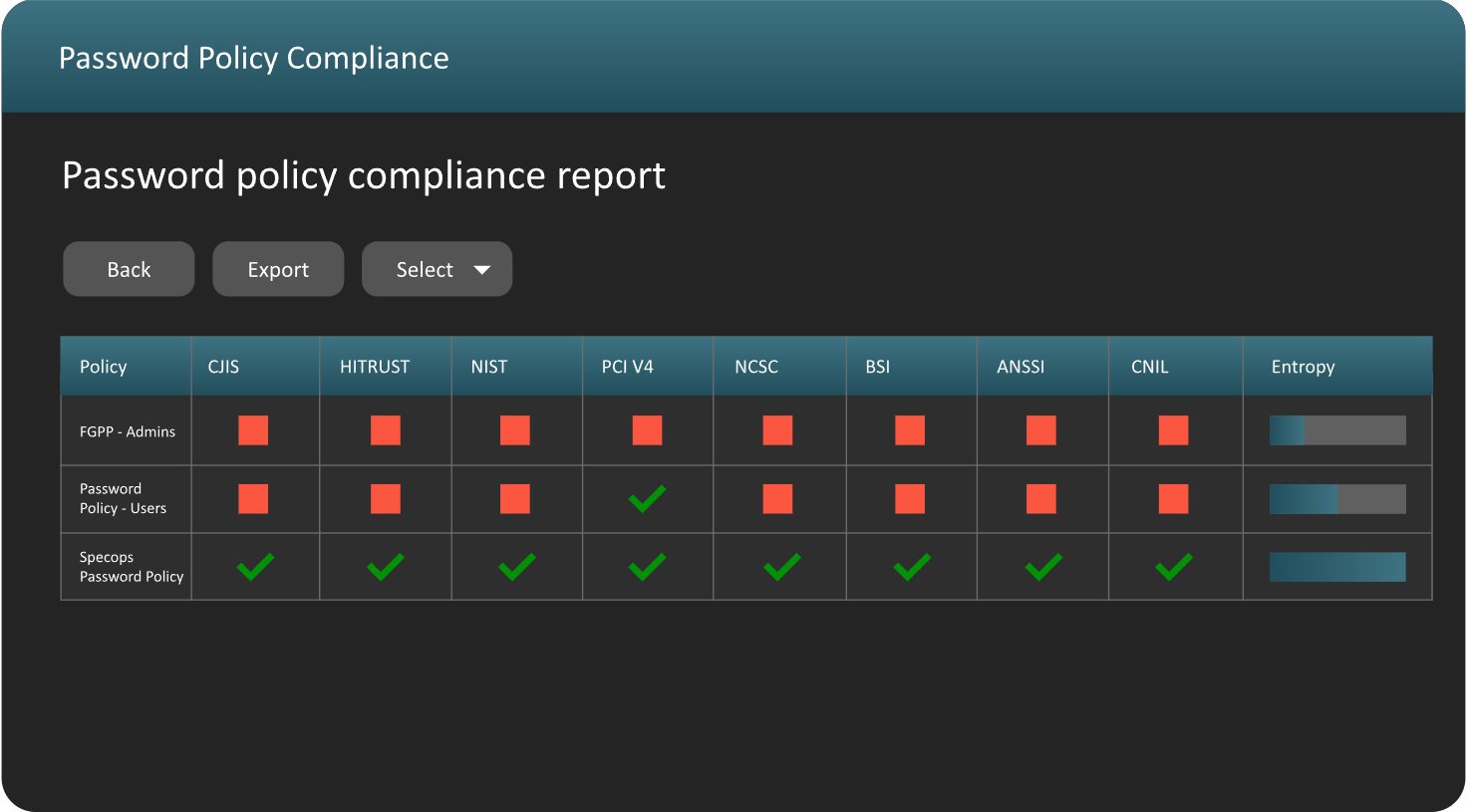

5. Aplique políticas de senha robustas em toda a organização

Embora MSAs e gMSAs automatizem o gerenciamento de senhas, a implementação de uma política de senha robusta em todas as contas, incluindo contas de usuário, aprimora a segurança geral dos Serviços de Domínio do AD.

Uma ferramenta de terceiros, como a Política de Senha de Especialistas, pode ajudá-lo a dimensionar e aplicar essas políticas em toda a sua organização, bem como verificar continuamente seu AD em busca de senhas violadas. Experimente o Specops Password Policy gratuitamente.

Tornando a proteção da conta de serviço uma prioridade

As contas de serviço do AD são essenciais para executar processos e serviços automatizados, mas podem representar riscos de segurança significativos devido aos seus privilégios elevados. Se comprometidos, eles podem permitir que os invasores aumentem o controle, interrompam as operações, acessem dados confidenciais e se movam lateralmente dentro da rede.

Seguindo essas cinco práticas recomendadas, você pode reduzir esses riscos e proteger melhor seu ambiente de TI contra comprometimentos relacionados à conta de serviço do AD.

Fonte: BleepingComputer

Veja também:

- O que o chip Majorana 1 da Microsoft significa para a descriptografia quântica

- Apenas 20% dos Ataques de Ransomware Criptografa Dados

- Apenas dizer “não clique em links suspeitos” não está funcionando

- Campanha de 200 mil e-mails de phishing com manipulação de URLs

- Papel da cibersegurança cresce

- Funcionários podem expor dados confidenciais usando IA

- Avaliando se o DeepSeek é seguro para uso na empresa

- Apenas dizer “não clique em links suspeitos” não está funcionando

- AI Assistant já disponível

- Chip de computação quântica alimentado por novo estado da matéria

- Proteção de dados requerem PAM e gestão centralizada

- Malware via Telegram e golpes em cartões com CAPTCHA falso

Be the first to comment